Untitled Post

# Afrikas Falle der digitalen Souveränität: Den Investitionsstau bei Rechenzentren lösen und seine Bedeutung für die Cybersicherheit

Digitale Transformation verändert Afrikas wirtschaftliche und geopolitische Landschaft. Rechenzentren sind längst der Lebensnerv der Informationsökonomie – sie versorgen alles vom E-Commerce bis hin zu Künstlicher Intelligenz. Gleichzeitig sind sie ein Schlachtfeld der digitalen Souveränität. In diesem Beitrag untersuchen wir Afrikas „digitale Souveränitätsfalle“ am Beispiel der Rechenzentrumsentwicklung. Wir analysieren das Scheindilemma zwischen souveräner Unabhängigkeit und schnellem Wirtschaftswachstum und zeigen, welchen Einfluss Rechenzentrumsinfrastruktur auf Cybersicherheitspraktiken – vom simplen Systemscan bis hin zur fortschrittlichen Bedrohungserkennung – hat. Dieser ausführliche technische Leitfaden deckt Einsteiger- bis Fortgeschrittenenthemen ab, enthält Praxisbeispiele, Code-Snippets in Bash und Python und ist mit strategischen Überschriften und Schlüsselwörtern SEO-optimiert.

---

## Inhaltsverzeichnis

1. [Einführung](#introduction)

2. [Die Herausforderung der digitalen Souveränität in Afrika](#the-digital-sovereignty-challenge-in-africa)

- [Das falsche Dilemma: Souveränität vs. Wirtschaftswachstum](#the-false-dilemma-sovereignty-vs-economic-growth)

- [Marktdynamiken von Rechenzentren](#data-center-market-dynamics)

3. [Infrastruktur und Cybersicherheit: Die Schnittstelle](#infrastructure-and-cybersecurity-the-underlying-intersection)

- [Wichtige Cybersicherheitsaspekte](#key-cybersecurity-considerations)

- [Reale Cybersicherheitsherausforderungen](#real-world-cybersecurity-challenges)

4. [Strategien für Rechenzentrumsentwicklung und regionale Koordination](#data-center-development-strategies-and-regional-coordination)

5. [Cybersicherheitsanwendungsfälle im Rechenzentrumsbetrieb](#cybersecurity-use-cases-in-data-center-management)

- [Grundlegende Scan-Befehle mit Bash](#basic-scanning-commands-using-bash)

- [Ausgabeanalyse mit Python](#parsing-scanning-output-with-python)

6. [Fortgeschrittene Cybersicherheit: Analyse und Monitoring von Rechenzentren](#advanced-cybersecurity-applications-analyzing-and-monitoring-data-centers)

7. [Fahrplan für Souveränität UND Wachstum](#a-roadmap-for-achieving-both-sovereignty-and-growth)

8. [Fazit](#conclusion)

9. [Quellen](#references)

---

<a id="introduction"></a>

## Einführung

Afrikas Rechenzentrumsmarkt soll laut Prognosen bis 2029 auf über 9,15 Milliarden US-Dollar wachsen – angetrieben durch den steigenden Bedarf an digitalen Diensten und lokaler Datenverarbeitung. Dieses explosive Wachstum hat zu dem geführt, was viele Analysten als „digitale Souveränitätsfalle“ bezeichnen. Einerseits besteht ein dringender Bedarf an Infrastruktur und ökonomischem Wachstum; andererseits gibt es das Gebot, digitale Daten vor externen Einflüssen zu schützen und zu kontrollieren. Dieser Beitrag beleuchtet die technischen und politischen Komplexitäten der Debatte um Afrikas digitale Souveränität und zeigt auf, wie fragmentierte nationale Strategien den Kontinent für eine neue Form des digitalen Kolonialismus anfällig machen.

Zentral ist außerdem die Schnittstelle zur Cybersicherheit. Rechenzentren als kritische Infrastruktur sind bevorzugtes Ziel wie auch Ausgangspunkt von Cyberangriffen. Daher braucht es einen doppelten Fokus: robuste Cybersicherheit und gleichzeitig nationale wie regionale Autonomie bei Datenspeicherung, ‑verarbeitung und Governance.

---

<a id="the-digital-sovereignty-challenge-in-africa"></a>

## Die Herausforderung der digitalen Souveränität in Afrika

<a id="the-false-dilemma-sovereignty-vs-economic-growth"></a>

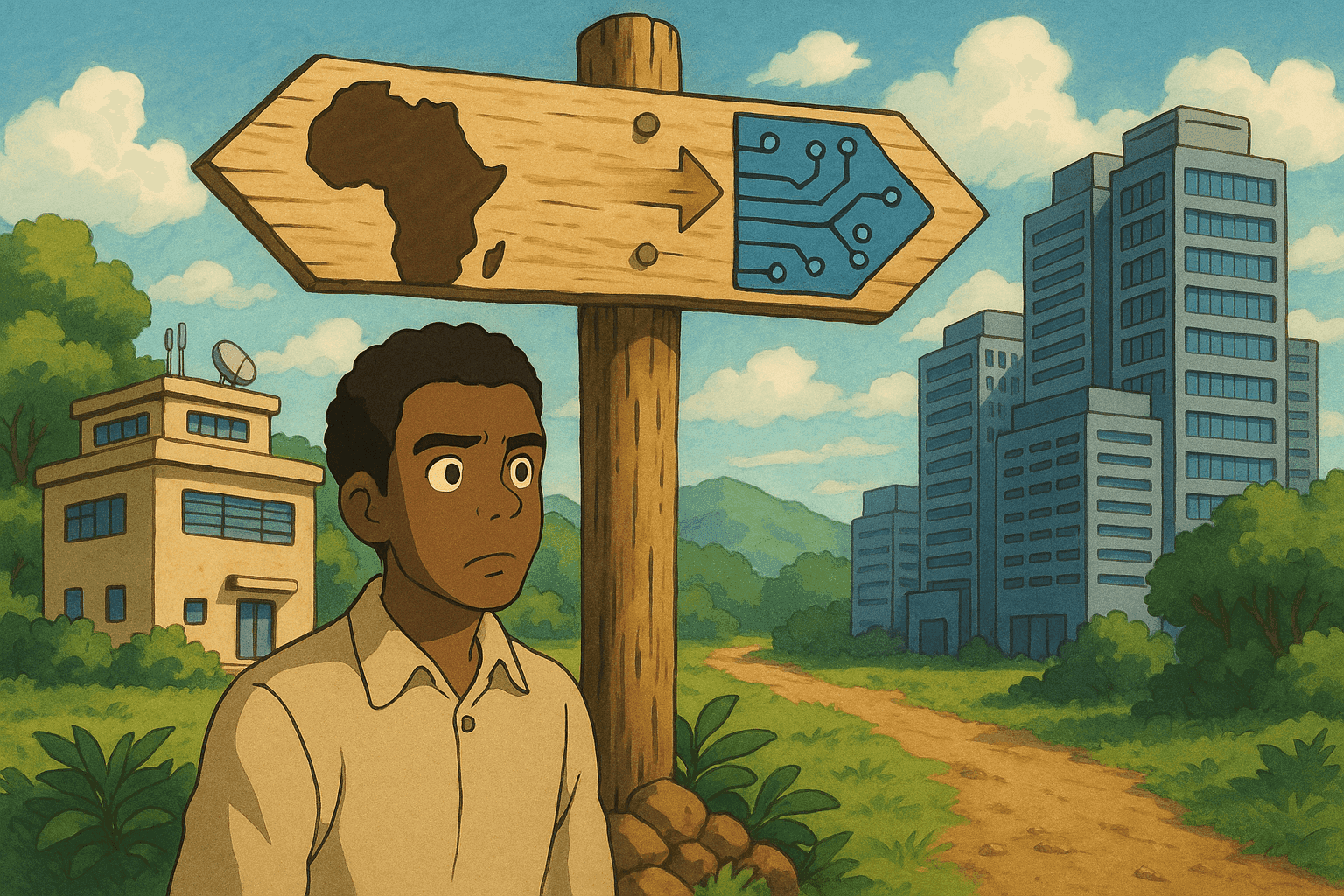

### Das falsche Dilemma: Souveränität vs. Wirtschaftswachstum

Politikverantwortliche in Afrika stehen vor einem Paradox. Die Anwerbung ausländischer Investitionen für Rechenzentren scheint Konzessionen zu erfordern, die echte digitale Souveränität untergraben. Doch die binäre Rahmung „Kapital oder Kontrolle“ greift zu kurz. Nuanciertere Strategien setzen auf Lokalisierungspolitiken und regionale Koordination, um beides zu erreichen.

Nationale Bestrebungen zur In-Country-Datenspeicherung haben etwa nach der Aussetzung der Worldcoin-Biometriedatenerhebung durch Kenias High Court (August 2023) zugenommen. Das Gericht berief sich auf Verstöße gegen Kenias Datenschutzgesetz und zeigt, wie Regierungen externe Kontrolle zurückdrängen, indem sie lokale Datenspeicherung und angepasste Cybersecurity-Standards verlangen.

<a id="data-center-market-dynamics"></a>

### Marktdynamiken von Rechenzentren

Mit Stand Mitte 2025 betreibt Afrika 223 Rechenzentren in 38 Ländern. Lagos, Nairobi und Johannesburg fungieren als Knotenpunkte. Doch die Ballung in Metropolen spiegelt anhaltende Defizite bei Strom, Wasser und Konnektivität wider – was zugleich Effizienz und Verwundbarkeit erhöht.

Weltweit kontrollieren Amazon Web Services, Microsoft Azure, Google Cloud, Oracle, Alibaba und Huawei mehr als 70 Prozent des Rechenzentrumsmarktes. Diese Dominanz beeinflusst technische Standards und Regulierungen und schafft ein erhebliches Machtgefälle, das es einzelnen Staaten erschwert, vorteilhafte Konditionen auszuhandeln.

---

<a id="infrastructure-and-cybersecurity-the-underlying-intersection"></a>

## Infrastruktur und Cybersicherheit: Die Schnittstelle

<a id="key-cybersecurity-considerations"></a>

### Wichtige Cybersicherheitsaspekte

In einer schnell digitalisierten Umgebung ist Cybersicherheit kein Anhängsel, sondern Grundpfeiler der Infrastrukturstrategie. Ohne robuste Frameworks drohen:

- Datenlecks und ‑diebstahl

- Distributed-Denial-of-Service-(DDoS-)Angriffe

- Unbefugte Zugriffe und Einbruchsversuche

- Malware- und Ransomware-Attacken

Die Herausforderungen verschärfen sich dort, wo Basisinfrastruktur wie Strom oder Internet unzuverlässig ist. Effiziente Cybersicherheit muss daher physische wie digitale Verwundbarkeiten adressieren.

<a id="real-world-cybersecurity-challenges"></a>

### Reale Cybersicherheitsherausforderungen

- **Fallstudie: Kenianische Dateninfrastruktur**

Nach der Worldcoin-Entscheidung verpflichteten Regulierer Betreiber zu strengen Datenschutzprotokollen, um Missbrauch und unerlaubte grenzüberschreitende Datenflüsse zu verhindern.

- **Beispiel: Cyberbedrohungen in südafrikanischen Rechenzentren**

Südafrika (56 Rechenzentren) erlebt vermehrt koordinierte DDoS-Angriffe. Ständige Überwachung, Schwachstellenscans und sofortige Incident-Response sind essenziell, um großflächige Kompromittierungen zu vermeiden.

---

<a id="data-center-development-strategies-and-regional-coordination"></a>

## Strategien für Rechenzentrumsentwicklung und regionale Koordination

Zersplitterte nationale Politiken und Einzelverhandlungen mit globalen Tech-Konzernen schwächen Afrikas Verhandlungsposition. Eine abgestimmte regionale Strategie ermöglicht hingegen günstigere Konditionen und schafft vernetzte digitale Ökosysteme.

### Rolle regionaler Rahmenwerke

AU-Initiativen wie das Data Policy Framework und die Digital Transformation Strategy (2020–2030) fördern:

- Interoperabilität von Daten über Grenzen hinweg

- Standardisierte Cybersecurity-Protokolle

- Entwicklung eines wettbewerbsfähigen lokalen Digitalökosystems

Solche Harmonisierung stärkt wirtschaftliches Wachstum und echte digitale Autonomie gleichermaßen.

### Smarte Lokalisierung

Anstatt sich zwischen Kapitalzufluss und Souveränität zu entscheiden, sollten Länder Lokalisierungsregeln kombinieren: verpflichtende Datenspeicherung vor Ort plus robuste Cybersicherheitsvorgaben. Internationale Partner können dann unter afrikanischen Regeln operieren, ohne nationale Kontrolle zu gefährden.

---

<a id="cybersecurity-use-cases-in-data-center-management"></a>

## Cybersicherheitsanwendungsfälle im Rechenzentrumsbetrieb

Im Folgenden praktische Beispiele zur Schwachstellenerkennung und Ergebnisanalyse.

<a id="basic-scanning-commands-using-bash"></a>

### Grundlegende Scan-Befehle mit Bash

```bash

#!/bin/bash

# Einfacher Nmap-Scan für das Rechenzentrumsnetz

# Ziel-IP oder Netzwerk definieren

TARGET="192.168.1.0/24"

echo "Starte Nmap-Scan für Netzwerk: $TARGET"

nmap -sV -O $TARGET -oN nmap_scan_results.txt

echo "Scan abgeschlossen. Ergebnisse in nmap_scan_results.txt gespeichert"

Erläuterung:

-sVermittelt Dienstversionen,-Odas Betriebssystem,-oNschreibt die Ausgabe in eine Textdatei.

Ausgabeanalyse mit Python

#!/usr/bin/env python3

import re

def parse_nmap_results(file_path):

with open(file_path, 'r') as f:

content = f.read()

pattern = r'(\d{1,5})/tcp\s+open\s+([\w\-]+)\s+(.*)'

matches = re.finditer(pattern, content)

vulnerable_services = ['ftp', 'telnet', 'ssh']

print("Potentiell verwundbare Dienste gefunden:")

for match in matches:

port, service, info = match.group(1), match.group(2), match.group(3).strip()

if service.lower() in vulnerable_services:

print(f"Port: {port}, Dienst: {service}, Info: {info}")

if __name__ == "__main__":

parse_nmap_results("nmap_scan_results.txt")

Automatisierung

Der Bash-Scan kann per Cron stündlich ausgeführt werden:

crontab -e

0 * * * * /pfad/zu/scan_script.sh

Python-Skripte mit smtplib oder Webhooks verschicken anschließend Alarme.

Fortgeschrittene Cybersicherheit: Analyse und Monitoring

Echtzeit-Monitoring & Threat Detection

Tools wie Elastic Stack, Splunk oder OSSEC ermöglichen Dashboards für fehlgeschlagene Logins, unerwartete Ports oder anomalen Traffic.

SIEM-Integration

Ein SIEM bündelt:

- Log-Aggregation

- Korrelationsanalysen

- Automatisierte Gegenmaßnahmen

Gemeinsame Bedrohungsinformationen auf regionaler Ebene stärken die kollektive Verteidigung.

Beispiel-Python: IDS-Log-Analyse

#!/usr/bin/env python3

import re

from datetime import datetime

def analyze_logs(log_file):

anomaly_pattern = re.compile(r'failed login', re.IGNORECASE)

threshold = 5

anomalies = {}

with open(log_file, 'r') as f:

for line in f:

try:

timestamp_str, log_entry = line.strip().split(" ", 1)

timestamp = datetime.fromisoformat(timestamp_str)

except ValueError:

continue

if anomaly_pattern.search(log_entry):

anomalies.setdefault(timestamp.date(), 0)

anomalies[timestamp.date()] += 1

for date, count in anomalies.items():

if count >= threshold:

print(f"Anomalie am {date}: {count} fehlgeschlagene Logins")

if __name__ == "__main__":

analyze_logs("ids_logs.txt")

Machine Learning

ML-Modelle erkennen Anomalien, prognostizieren Ausfälle oder Angriffswahrscheinlichkeiten mittels:

- Clustering

- Regression

- Neuronalen Netzen

So bleiben Betreiber Bedrohungen einen Schritt voraus und reduzieren Abhängigkeit von externen Dienstleistern.

Fahrplan für Souveränität UND Wachstum

- Regionale Harmonisierung

Einheitliche Regeln für Datenschutz, Cybersecurity und Infrastruktur via AU. - Öffentlich-Private Partnerschaften

Kapital von außen + lokales Know-how ohne Souveränitätsverlust. - Infrastrukturinvestitionen

Strom, Konnektivität und Wasser parallel zum Rechenzentrumsbau. - Cybersecurity & Digitale Kompetenz

Ausbildung, Awareness-Programme und lokale Talente fördern. - Technologie als Verhandlungshebel

Gemeinsame Bedrohungsanalysen stärken die Position gegenüber Tech-Giganten. - Innovation fördern

F&E in Edge-Computing, ML und fortschrittlicher Cybersicherheit.

Fazit

Afrika steht an einem technologischen Scheideweg. Entscheidungen zu Rechenzentrumsinvestitionen, Cybersicherheitsstrategien und regionaler Koordination prägen die digitale Zukunft für Jahrzehnte. Das Scheindilemma zwischen digitaler Souveränität und Wirtschaftswachstum lässt sich durch smarte Lokalisierung, grenzüberschreitende Partnerschaften und robuste Cybersecurity überwinden.

Die Verbindung von Netzwerkscans, Vulnerability-Management und Echtzeit-Erkennung sichert nicht nur die Infrastruktur, sondern manifestiert auch Datenhoheit. Mit politischem Willen und technischem Know-how können afrikanische Staaten die digitale Revolution zu ihren Bedingungen nutzen.

Quellen

- African Union Digital Transformation Strategy 2020–2030

- AU Data Policy Framework

- Kenya Data Protection Act

- Nmap Official Documentation

- Elastic Stack Documentation

- OSSEC Documentation

Ob Profi in der Cybersicherheit oder Politikgestalter – wer Afrikas digitale Transformation begleiten will, muss das Zusammenspiel von Rechenzentren und Cybersecurity verstehen. Die hier vorgestellten Strategien helfen, den Investitionsstau zu lösen und Afrikas digitale Souveränität nachhaltig zu sichern.

Bringen Sie Ihre Cybersecurity-Karriere auf die nächste Stufe

Wenn Sie diesen Inhalt wertvoll fanden, stellen Sie sich vor, was Sie mit unserem umfassenden 47-wöchigen Elite-Trainingsprogramm erreichen könnten. Schließen Sie sich über 1.200 Studenten an, die ihre Karrieren mit den Techniken der Unit 8200 transformiert haben.