Untitled Post

──────────────────────────────

Technischer Blogbeitrag (Deutsch)

──────────────────────────────

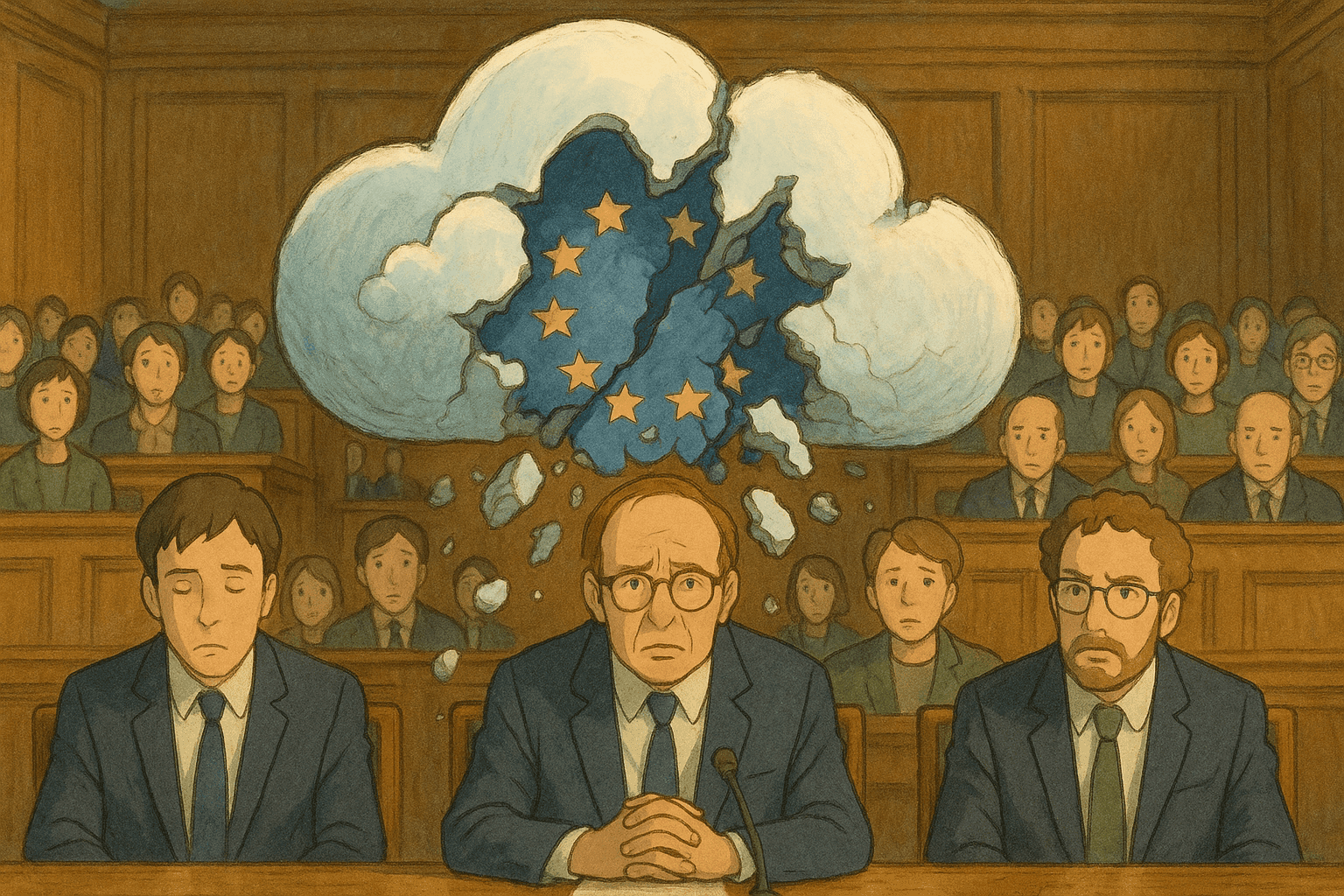

Im Folgenden finden Sie einen umfangreichen technischen Blog-Artikel, der das Scheitern der „Sovereign-Cloud“-Versprechen der Big-Tech-Anbieter aus mehreren Blickwinkeln analysiert. Wir behandeln den Hintergrund und das öffentliche Messaging, erklären, wie diese Versprechen in realen rechtlichen und technischen Kontexten zerplatzt sind, und zeigen, wie diese Debatte mit modernen Cybersecurity-Praktiken zusammenhängt. Darüber hinaus erläutern wir relevante Sicherheitstechniken von Einsteiger- bis Expertenniveau, führen Codebeispiele für Netzwerkscans und Log-Parsing mit Bash und Python vor und liefern Praxisbeispiele, wie sich „Souveränitäts“-Versprechen auf Sicherheitsarchitekturen auswirken. Lesen Sie weiter für eine SEO-optimierte, tiefgehende Diskussion mit Überschriften, Codeblöcken und detaillierten technischen Erklärungen.

──────────────────────────────

Inhaltsverzeichnis

──────────────────────────────

1. Einführung

2. Hintergrund: Das Versprechen der „Sovereign Cloud“

2.1 Was ist digitale Souveränität?

2.2 Big Tech: Marketing vs. technische Realität

3. Der Zusammenbruch der Sovereign-Cloud-Versprechen

3.1 Rechtliche Aussagen und öffentliche Widersprüche

3.2 Technische Grenzen hinter dem „Sovereign Washing“

4. Sovereign Cloud und Cybersecurity: Eine technische Analyse

4.1 Auswirkungen auf Datenschutz und Sicherheitsstandards

4.2 Cyberbedrohungen und Überwachungsrisiken in der Cloud

5. Sicherheitspraktiken in souveränen und nicht-souveränen Clouds

5.1 Datenresidenz, Verschlüsselung und Zugriffskontrollen

5.2 Praxisbeispiele und Fallstudien

6. Technisches Tutorial: Netzwerkscans und Log-Parsing

6.1 Einsteiger – Basis-Netzwerkscan mit Bash

6.2 Fortgeschritten – Scan-Ergebnisse mit Python auswerten

6.3 Expert*in – Souveräne-Cloud-Überwachung mit Automatisierung

7. Best Practices für digitale Souveränität und Sicherheit

8. Fazit

9. Quellen

──────────────────────────────

1. Einführung

──────────────────────────────

Anfang 2025 starteten US-Hyperscaler – darunter Microsoft, Amazon, Google und Salesforce – PR-Kampagnen für „Sovereign-Cloud“-Dienste. Ziel war es, europäischen Regierungen und Unternehmen zu versichern, dass ihre Daten trotz Speicherung in US-kontrollierten Infrastrukturen vor ausländischer Überwachung geschützt seien. Jüngste Enthüllungen und Gerichtsaussagen zeigen jedoch, dass diese Zusicherungen weitgehend oberflächlich sind. Unter Eid räumten Vertreter ein, dass sie Daten bei juristischen Anfragen von US-Behörden nicht zuverlässig schützen können. Dieser Blogbeitrag beleuchtet diese Entwicklungen – von der PR-Botschaft bis zu den harten Realitäten – und zeigt, welche Rolle sie in Cybersecurity-Strategien spielen.

Wir gehen darauf ein, was das Konzept der Sovereign Cloud bedeutet, warum die Versprechen scheitern und welche Lehren die IT-Sicherheit daraus ziehen kann. Zusätzlich liefern wir technische Tutorials von Basis- bis Profi-Level, um Cloud-Deployments selbst dann abzusichern, wenn sie vom „Sovereign Washing“ betroffen sind.

──────────────────────────────

2. Hintergrund: Das Versprechen der „Sovereign Cloud“

──────────────────────────────

Die digitale Transformation stellt Daten ins Zentrum von Wirtschaft und Verwaltung. „Digitale Souveränität“ beschreibt die Fähigkeit eines Staates, Daten, Infrastruktur und digitale Richtlinien ohne ungebührliche Abhängigkeit von externen Mächten zu kontrollieren. Big-Tech-Unternehmen versuchten, diese Sorge als Marktchance zu nutzen und kündigten „Sovereign-Cloud“-Angebote für Europa an.

────────────────────────────

2.1 Was ist digitale Souveränität?

────────────────────────────

Digitale Souveränität bedeutet, digitale Ressourcen gemäß lokalen Regeln und Governance zu verwalten. Dazu gehören:

• Datenresidenz – der physische Speicherort der Daten,

• Verschlüsselung, Authentifizierung und Zugriffskontrolle innerhalb des lokalen Rechtsrahmens.

Das Ziel ist lokale Autonomie angesichts globaler Überwachung und der Dominanz weniger Tech-Riesen.

────────────────────────────

2.2 Big Tech: Marketing vs. technische Realität

────────────────────────────

PR-Kampagnen von Microsoft, Amazon & Co. versprachen, dass Daten im Rahmen ihrer europäischen Sovereign-Cloud-Angebote vor ausländischer Überwachung geschützt seien. Inzwischen hat sich gezeigt, dass die Realität anders aussieht: Bei rechtlichen Anhörungen gaben Vertreter zu, Daten auf Anordnung an US-Behörden herausgeben zu müssen – unabhängig vom Speicherort.

Diese Diskrepanz, oft als „Sovereign Washing“ bezeichnet, demonstriert die Lücke zwischen Marketing und technisch-juristischer Wirklichkeit. Statutarische Verpflichtungen nach US-Recht lassen sich durch reine Architektur-Transparenz nicht aushebeln – mit gravierenden Folgen für Datenschutz und IT-Sicherheit.

──────────────────────────────

3. Der Zusammenbruch der Sovereign-Cloud-Versprechen

──────────────────────────────

Aktuelle juristische Vorfälle zeigen die Risse im Sovereign-Cloud-Narrativ. Unter Eid und in Medieninterviews räumten Hyperscaler-Führungskräfte ein, dass sie den Schutz europäischer Daten nicht garantieren können. Dies wirft Fragen zur Verantwortlichkeit globaler Cloud-Provider auf.

────────────────────────────

3.1 Rechtliche Aussagen und öffentliche Widersprüche

────────────────────────────

Ein Schlüsselmoment war eine Anhörung im französischen Senat im Juni 2025. Anton Carniaux, Geschäftsführer von Microsoft Frankreich, erklärte, Microsoft könne Daten europäischer Regierungsaufträge nicht vor US-Behörden schützen. Ähnliche Aussagen gab es von AWS- und Google-Vertretern.

────────────────────────────

3.2 Technische Grenzen hinter dem „Sovereign Washing“

────────────────────────────

Die meisten Cloud-Infrastrukturen sind nicht von Grund auf auf absolute Souveränität ausgelegt. Sie basieren auf globalen Netzwerken – und damit auf US-Recht –, selbst wenn sich die Rechenzentren in Europa befinden. Trotz Verschlüsselung und Datenlokalisierung unterliegen sie rechtlichen Zugriffsmechanismen, was zusätzliche Cyber-Risiken offenlegt.

──────────────────────────────

4. Sovereign Cloud und Cybersecurity: Eine technische Analyse

──────────────────────────────

Warum ist die Sovereign-Cloud-Debatte sicherheitsrelevant? Unternehmen und Behörden, die Cloud-Lösungen nutzen, erwarten Garantien für den Schutz sensibler Daten.

────────────────────────────

4.1 Auswirkungen auf Datenschutz und Sicherheitsstandards

────────────────────────────

Wenn der Anbieter US-behördlichen Zugriff nicht ausschließen kann, verlieren viele Datenschutzvorteile der vermeintlich souveränen Cloud an Bedeutung. Daher benötigen Sicherheitsstrategien mehrere Verteidigungsschichten, z. B.:

• Ende-zu-Ende-Verschlüsselung (Transport und Ruhe),

• Lokales Key-Management,

• Zero-Trust-Zugriffsmodelle.

────────────────────────────

4.2 Cyberbedrohungen und Überwachungsrisiken in der Cloud

────────────────────────────

Konfligierende Rechtsrahmen schaffen Angriffsflächen für Cyberkriminelle. Wichtige Gegenmaßnahmen:

• Netzwerksegmentierung,

• Monitoring und Logging,

• Automatisierte Incident-Response.

Selbst-gehostete Lösungen wie Nextcloud ermöglichen vollständige Datenkontrolle und reduzieren Abhängigkeiten.

──────────────────────────────

5. Sicherheitspraktiken in souveränen und nicht-souveränen Clouds

──────────────────────────────

Versprechen hin oder her – solide Cybersecurity-Grundlagen bleiben entscheidend.

────────────────────────────

5.1 Datenresidenz, Verschlüsselung und Zugriffskontrollen

────────────────────────────

Vorgehensweisen:

• Datenresidenzrichtlinien (keine ungewollte Replikation),

• Starke Verschlüsselung (symmetrisch + asymmetrisch),

• Zugriffskontrollen via MFA & RBAC.

Nextcloud bietet hierbei eine attraktive Self-Hosting-Option.

────────────────────────────

5.2 Praxisbeispiele und Fallstudien

────────────────────────────

Beispiel: Eine Behörde setzt ausschließlich auf die Sovereign Cloud eines US-Hyperscalers und stellt später fest, dass US-Gerichte Zugriff erzwingen können.

Gegenbeispiel: Das österreichische Wirtschaftsministerium migriert auf eine selbst-gehostete Lösung und erzielt höhere Compliance und Sicherheit.

──────────────────────────────

6. Technisches Tutorial: Netzwerkscans und Log-Parsing

──────────────────────────────

Sicherheit braucht Sichtbarkeit. Nachfolgend Beispiele mit Bash und Python.

────────────────────────────

6.1 Einsteiger – Basis-Netzwerkscan mit Bash

────────────────────────────

```bash

#!/bin/bash

# Einfacher Netzwerkscan mit nmap, um offene Ports zu ermitteln

HOST="192.168.1.100"

echo "Scanne $HOST auf offene Ports..."

nmap -Pn $HOST

Erläuterung:

• HOST festlegen,

• nmap mit -Pn (ohne Ping) nutzen.

Automatisierbar via Cron-Job, um regelmäßig Schwachstellen aufzudecken.

────────────────────────────

6.2 Fortgeschritten – Scan-Ergebnisse mit Python auswerten

────────────────────────────

#!/usr/bin/env python3

import xml.etree.ElementTree as ET

def parse_nmap_xml(file_path):

# Nmap-XML-Datei parsen

tree = ET.parse(file_path)

root = tree.getroot()

for host in root.findall('host'):

ip_addr = host.find("address").attrib.get("addr", "Unbekannt")

print(f"Host: {ip_addr}")

ports = host.find('ports')

if ports is not None:

for port in ports.findall('port'):

port_id = port.attrib.get("portid")

state = port.find('state').attrib.get('state')

service = port.find('service').attrib.get('name', 'unbekannt')

print(f" Port {port_id} ist {state} (Service: {service})")

print("-" * 40)

if __name__ == "__main__":

# Beispiel: nmap -oX scan_results.xml <ziel>

parse_nmap_xml("scan_results.xml")

Erläuterung:

• XML-Parsing mit xml.etree.ElementTree.

• Ungewöhnliche offene Ports lassen sich so schnell identifizieren.

────────────────────────────

6.3 Expert*in – Souveräne-Cloud-Überwachung mit Automatisierung

────────────────────────────

#!/usr/bin/env python3

import subprocess

import xml.etree.ElementTree as ET

import smtplib

from email.mime.text import MIMEText

import sys

# Konfiguration

TARGET = "192.168.1.100"

NMAP_CMD = ["nmap", "-oX", "-", TARGET]

ALERT_EMAIL = "security@example.com"

SMTP_SERVER = "smtp.example.com"

def run_nmap_scan():

"""Führt einen nmap-Scan aus und liefert XML-Ausgabe."""

try:

result = subprocess.run(NMAP_CMD, stdout=subprocess.PIPE,

stderr=subprocess.PIPE, check=True)

return result.stdout

except subprocess.CalledProcessError as e:

print("Fehler bei nmap:", e.stderr.decode())

sys.exit(1)

def parse_nmap_output(xml_data):

"""Parst nmap-XML und gibt eine Liste potentieller Schwachstellen zurück."""

vulns = []

root = ET.fromstring(xml_data)

for host in root.findall('host'):

ip_addr = host.find("address").attrib.get("addr", "Unbekannt")

for port in host.find('ports').findall('port'):

port_id = port.attrib.get("portid")

state = port.find('state').attrib.get("state")

if state != "closed":

vulns.append((ip_addr, port_id, state))

return vulns

def send_alert_email(vulnerabilities):

"""Versendet E-Mail-Alarm bei Schwachstellen."""

msg_text = "Alarm: Folgende potenzielle Schwachstellen erkannt:\n"

for ip, port, state in vulnerabilities:

msg_text += f"Host {ip}: Port {port} ist {state}\n"

msg = MIMEText(msg_text)

msg["Subject"] = "Sovereign-Cloud-Überwachungsalarm"

msg["From"] = ALERT_EMAIL

msg["To"] = ALERT_EMAIL

try:

with smtplib.SMTP(SMTP_SERVER) as server:

server.send_message(msg)

print("Alarm-E-Mail versendet.")

except Exception as e:

print("E-Mail-Versand fehlgeschlagen:", e)

def main():

xml_data = run_nmap_scan()

vulns = parse_nmap_output(xml_data)

if vulns:

print("Schwachstellen entdeckt, sende Alarm...")

send_alert_email(vulns)

else:

print("Keine Schwachstellen gefunden.")

if __name__ == "__main__":

main()

Erläuterung:

• nmap wird via subprocess ausgeführt, XML geparst,

• Offene Ports ≠ „closed“ werden als Anomalie gemeldet,

• Alarm per E-Mail – essenziell für Continuous Monitoring.

──────────────────────────────

7. Best Practices für digitale Souveränität und Sicherheit

──────────────────────────────

• Anbieter kritisch prüfen:

– Marketing-Versprechen vs. rechtliche Verpflichtungen analysieren.

• Selbst-Hosting erwägen:

– Nextcloud & Co. für volle Datenkontrolle.

• Mehrschichtige Sicherheit umsetzen:

– E2E-Verschlüsselung, starkes IAM, Zero-Trust.

• Kontinuierlich überwachen:

– Automatisierte Scans, SIEM-Integration.

• Rechtliche Entwicklungen verfolgen:

– Policies, Gerichtsurteile, Anhörungen im Blick behalten.

────────────────────────────── 8. Fazit ────────────────────────────── Das Scheitern der „Sovereign-Cloud“-Versprechen zeigt, wie kritisch Transparenz und robuste Sicherheitsmaßnahmen sind. Unternehmen müssen auf mehrschichtige Strategien setzen: regelmäßige Scans, umfassendes Logging, starke Verschlüsselung – unabhängig von Marketing-Claims.

──────────────────────────────

9. Quellen

──────────────────────────────

• Nextcloud – https://nextcloud.com/

• Nmap – https://nmap.org/

• CloudComputing-Insider – https://www.cloudcomputing-insider.de/

• Protokoll Anhörung französischer Senat (Microsoft FR) – https://example.com/microsoft-france-transcript

• Python xml.etree.ElementTree – https://docs.python.org/3/library/xml.etree.elementtree.html

• smtplib – https://docs.python.org/3/library/smtplib.html

• EU-Berichte zur digitalen Souveränität – https://ec.europa.eu/digital-single-market/en/news/digital-sovereignty

────────────────────────────── Über den Autor ────────────────────────────── Jos Poortvliet ist Security-Experte und Technology Evangelist mit Schwerpunkt Cloud, Cybersecurity und digitale Souveränität. Er engagiert sich in der Open-Source-Community und setzt sich für Transparenz und Best Practices ein.

────────────────────────────── Schlussgedanken ────────────────────────────── Big Tech wollte mit der „Sovereign Cloud“ Bedenken über Datenschutz und Überwachung zerstreuen. Das eingestürzte Versprechen offenbart jedoch tieferliegende Herausforderungen, rechtliche Anforderungen mit technischen Schutzmaßnahmen in Einklang zu bringen. Bleiben Sie wachsam, setzen Sie auf Best Practices und nutzen Sie – wo möglich – selbst-gehostete Open-Source-Lösungen, um echte digitale Souveränität zu wahren und Ihre Daten zu schützen.

Bringen Sie Ihre Cybersecurity-Karriere auf die nächste Stufe

Wenn Sie diesen Inhalt wertvoll fanden, stellen Sie sich vor, was Sie mit unserem umfassenden 47-wöchigen Elite-Trainingsprogramm erreichen könnten. Schließen Sie sich über 1.200 Studenten an, die ihre Karrieren mit den Techniken der Unit 8200 transformiert haben.