Untitled Post

# Stadtgefechte und digitale Schatten: Pokrowsk und die Konvergenz von kinetischer und Informationskriegsführung

*Veröffentlicht am 2. November 2025 | Von ComplexDiscovery-Redaktion*

---

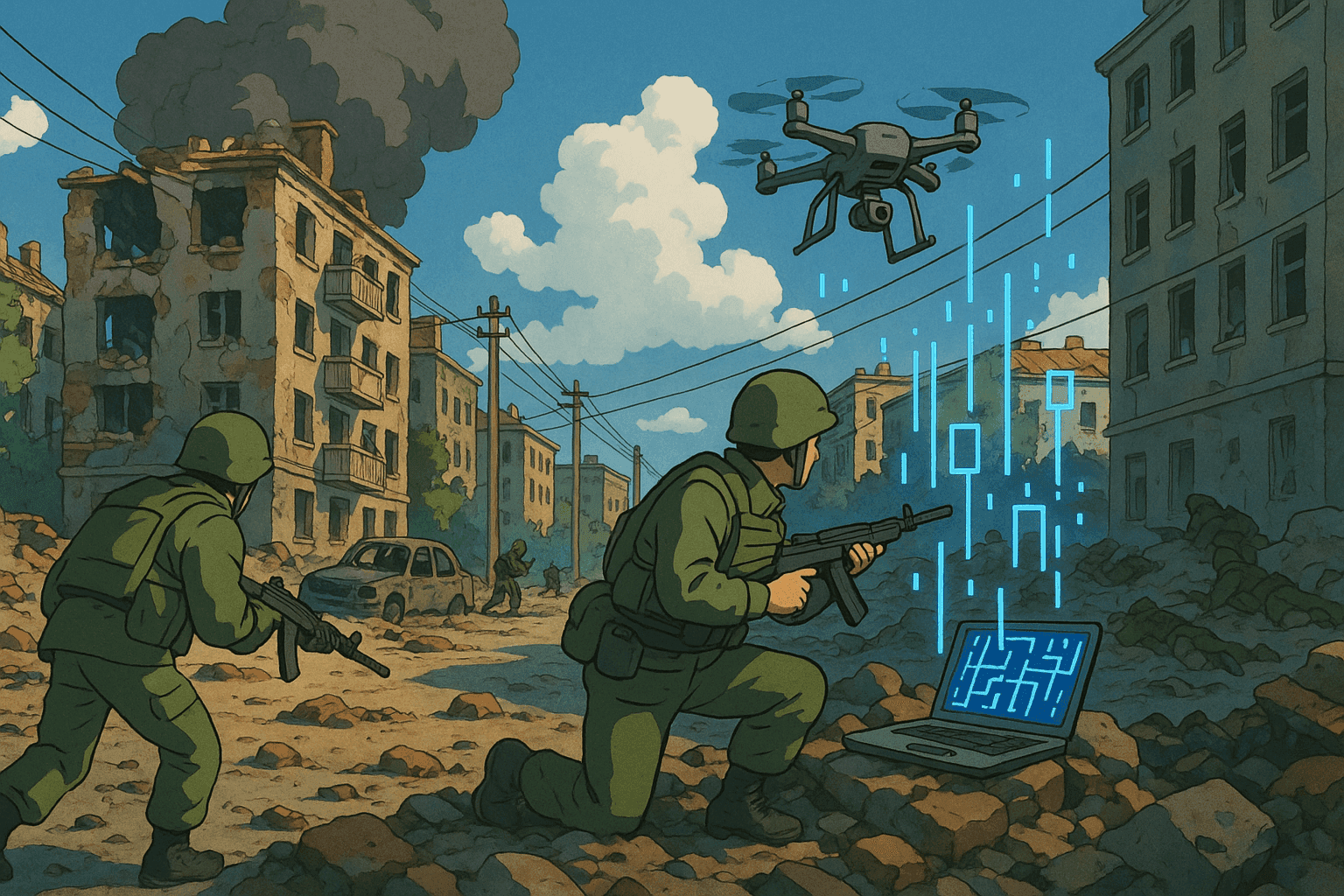

Das moderne Schlachtfeld ist längst nicht mehr auf konventionelle Arenen beschränkt, in denen ausschließlich kinetische Waffen dominieren. Heute prallen Stadtgefechte, Cyber-Operationen und Informationsmanipulation aufeinander – in einem komplexen Tanz aus Täuschung, schneller Anpassung und technologischer Integration. Im Kampf um Pokrowsk erleben wir eine echte Verschmelzung von kinetischer und Informationskriegsführung: Drohnen, Energieinfrastruktur und Datenströme werden gleichzeitig zu Zielen. Diese ausführliche technische Analyse beleuchtet das entstehende Einsatzszenario, die technischen Herausforderungen und die Abwehrmaßnahmen, auf die sich Fachleute aus Cybersecurity, Incident Response und Digital Forensics in modernen hybriden Konflikten vorbereiten müssen.

In diesem Beitrag werden wir:

- die Entwicklung von Stadtgefechten und digitalen Schatten im Kontext des Konflikts um Pokrowsk untersuchen,

- analysieren, wie kinetische und Cyber-Operationen zunehmend miteinander verwoben sind,

- technische Einblicke, Praxisbeispiele und Code-Snippets (Bash und Python) zum Scannen, Datenparsen und Incident-Rekonstruktionsprozessen teilen,

- strategische und operative Empfehlungen für Verteidiger skizzieren, die Datenintegrität, betriebliche Resilienz und rechtliche Nachweisbarkeit in umkämpften elektromagnetischen Umgebungen sicherstellen sollen.

---

## Inhaltsverzeichnis

1. [Einführung: Das moderne Schlachtfeld](#einführung)

2. [Pokrowsk: Eine Fallstudie hybrider Kriegsführung](#pokrowsk-fallstudie)

3. [Die Konvergenz kinetischer und digitaler Domänen](#konvergenz)

4. [Cybersecurity-Folgen in einem hybriden Konflikt](#cybersecurity)

5. [Praxisbeispiele und taktische Analyse](#praxisbeispiele)

6. [Praktische technische Demonstrationen](#technische-demos)

- [Bash: Netzwerkscans und Log-Parsing](#bash-scan)

- [Python: Automatisierte Datenerfassung und -analyse](#python-automation)

7. [Strategien zur Steigerung von Datenintegrität und betrieblicher Resilienz](#strategien)

8. [Fazit: Erkenntnisse und Ausblick](#fazit)

9. [Quellen](#quellen)

---

## Einführung: Das moderne Schlachtfeld <a name="einführung"></a>

In unserer vernetzten Welt spielt jeder Knotenpunkt – von Sensoranlagen auf Hausdächern bis zu Energiesteuerungssystemen – eine entscheidende Rolle im operativen Gefüge. Die Schlacht um Pokrowsk ist dafür ein Paradebeispiel. Was zunächst wie ein lokaler Stadtkampf wirkt, entpuppt sich als multilaterale Domäne, in der kinetische Schläge, Drohneneinsätze und Cyber-Störungen die Ergebnisse auf physischen wie digitalen Fronten bestimmen.

### Kernthemen

- **Vernetzte Infrastruktur als Gefechtsfeld:** Zivile und militärische Systeme werden zu verflochtenen Angriffszielen.

- **Integrierte kinetische und Cyber-Operationen:** Moderne Konflikte zielen ebenso auf Datenverfälschung wie auf physische Zerstörung.

- **Resilienz-Herausforderungen:** Chain-of-Custody, Beweiskontinuität und Systemintegrität sind kritischer denn je.

- **Hybride Kriegsführung:** Die Verwischung von Grenzen zwischen traditioneller Gefechtstaktik und digitalen Angriffen erfordert adaptive Strategien.

Diese Analyse ist nicht nur eine operative Bewertung, sondern ein Aufruf an Sicherheits-, Cybersecurity- und Incident-Response-Profis. Das Verständnis dieser Entwicklungen ist essenziell, um kritische Infrastrukturen zu schützen und Verantwortlichkeit in umkämpften Umgebungen zu gewährleisten.

---

## Pokrowsk: Eine Fallstudie hybrider Kriegsführung <a name="pokrowsk-fallstudie"></a>

Der Konflikt in Pokrowsk zeigt, wie sich traditionelle urbane Kampfumgebungen gewandelt haben. Wo in früheren Jahrzehnten überwiegend kinetische Mittel dominierten, erstreckt sich das Schlachtfeld heute weit über sichtbares Terrain hinaus: Datenintegrität, Sensorzuverlässigkeit und Kommunikationsnetze werden systematisch zu Waffen gemacht.

### Operative Dynamiken in Pokrowsk

Jüngste Aktionen rund um Pokrowsk verdeutlichen mehrere Entwicklungen:

- **Drohnengesättigter Himmel:** Ukrainische Einheiten nutzten Schwachstellen in russischen Luftverteidigungsnetzen, indem sie UAVs für ISR-Aufgaben und taktische Schläge einsetzten.

- **Belastete Führungssysteme (C2):** Russische Angaben zu lückenloser Luftverteidigung gerieten ins Wanken, als ukrainische Spezialkräfte einen Heli-Einsatz unter Drohnensättigung durchführten.

- **Digitale Störungen und Infrastrukturangriffe:** Beide Seiten führen Operationen gegen zivile Infrastruktur, von Energiepipelines bis Stromnetzen, wodurch sich das Einsatzgebiet weit vor die Front verschiebt.

### Sensornetze und der Nebel des Krieges

- **Digitale Schatten:** Ständig variierende Daten – gefälschte Telemetrie, manipulierte Logs – erschweren die Lageeinschätzung.

- **Dreidimensionales Gefechtsfeld:** Dächer, Höhenlagen und kommerzielle Mobilnetze verwandeln urbane Räume in gestaffelte Kampfzonen.

Für Cybersecurity-Teams bedeutet das, Angriffe auf Datenmanipulation und Sensorbeeinträchtigung ebenso einzukalkulieren wie klassische Artillerieschläge.

---

## Die Konvergenz kinetischer und digitaler Domänen <a name="konvergenz"></a>

### Definition der hybriden Umgebung

Hybride Kriegsführung ist mehr als die bloße Kombination aus Hard- und Softpower; sie ist die orchestrierte Verschmelzung beider Sphären. Angriffe auf Infrastruktur bewirken Kaskadeneffekte quer durch physische und digitale Netzwerke.

#### Elemente der Konvergenz

- **Drohnen-Integration:** Drohnen fungieren als kinetische Waffen und digitale Aufklärer – sie sammeln Intelligence und führen Schläge aus, während sie gleichzeitig C2-Netze herausfordern.

- **Infrastruktur als Ziel:** Attacken auf Energiepipelines, Kommunikationsknoten und Sensorarrays erweitern das Schlachtfeld tief in die Cyberdomäne hinein.

- **Datenmanipulation & elektronische Kriegsführung:** Eingriffe in Telemetrie, Störungen oder Spoofing schaffen einen Nebel der Desinformation.

### Taktische Auswirkungen

- **Chain-of-Custody-Gefährdung:** Forensische Logs können in Cyber-kinetischen Szenarien kompromittiert werden.

- **Erhöhte Angriffsfläche:** Jeder Sensor, jede Steuerung, jedes Relay ist potenzielles Ziel.

- **Operative Überlastung:** Das Datenvolumen steigt rasant; Verteidiger brauchen Automatisierung und fortgeschrittene Analysetools.

---

## Cybersecurity-Folgen in einem hybriden Konflikt <a name="cybersecurity"></a>

### Kritische Herausforderungen

- **Beweiskontinuität:** Korrumpierte Logs erschweren forensische Analysen; Systeme müssen trotz Stromausfällen und Manipulation standhalten.

- **Datenintegrität in umkämpften Zonen:** Spoofing und Telemetrieausfälle mindern Intelligence-Qualität; neue Validierungsparadigmen sind nötig.

- **C2-Störung:** Dieselben Techniken, die Sensoren schwächen, können Führungsnetze zerschneiden.

### Vorbereitung durch Cyber-Resilienz

- **Gestaffelte Verteidigung:** „Defense in Depth“ muss jede Ebene – vom Sensor bis zur Enterprise-IT – abdecken.

- **Integrierte Incident Response:** Teams brauchen Pläne für gleichzeitige physische und digitale Ereignisse.

- **Forensic Readiness:** Beweissicherung in chaotischen Umgebungen erfordert eingebaute Forensik-Funktionen.

---

## Praxisbeispiele und taktische Analyse <a name="praxisbeispiele"></a>

### Drohnengetriebener Angriff: Ein Beispiel aus Pokrowsk

- **Kinetischer Effekt:** FPV-Drohnen verwandelten Straßen, Dächer und Gassen in Beobachtungs- und Angriffspunkte.

- **Digitaler Schatten:** Dieselben Drohnen erzeugten fragmentierte, manipulative Datenströme.

- **Interdisziplinäre Erkenntnis:** Selbst vermeintlich undurchdringliche Luftverteidigung ist anfällig, wenn Sensordaten kompromittiert sind.

### Infrastrukturangriffe als Cyber-Operation

Schläge gegen die 400 km lange Kolzewoi-Pipeline in der Oblast Moskau demonstrierten:

- **Physische Störung:** Pipeline-Schäden zwangen Moskau zum Umdenken in der Energiesicherung.

- **Cyber-Kettenreaktionen:** Telemetrie fiel aus, Sensornetze litten.

- **Langfristige Folgen:** Netzinstabilität, Lastabwürfe und gestörte Kommunikation zeigten das Doppelrisiko.

### Europas Verwundbarkeit durch Drohnen

Das Drohnen-Incident am Flughafen BER (Berlin-Brandenburg):

- **Zivile Luftraumexponierung:** Flugumleitungen und erhöhte Alarmbereitschaft.

- **Test der Sicherheitsprotokolle:** NATO-Luftraum wird kontinuierlich geprüft.

- **Domänenübergreifende Implikationen:** Digitale Spoofing-Events heute können kinetische Folgen morgen haben.

---

## Praktische technische Demonstrationen <a name="technische-demos"></a>

### Bash: Netzwerkscans und Log-Parsing <a name="bash-scan"></a>

#### Beispiel 1: Netzwerkscan mit Nmap

```bash

#!/bin/bash

# network_scan.sh

# Scannt ein Zielnetz und gibt aktive IP-Adressen aus.

TARGET_NETWORK="192.168.1.0/24"

echo "Scanne Netzwerk: $TARGET_NETWORK"

nmap -sn $TARGET_NETWORK | grep "Nmap scan report for" | awk '{print $5}'

echo "Netzwerkscan abgeschlossen."

Beispiel 2: Log-Parsing auf Anomalien

#!/bin/bash

# parse_logs.sh

# Durchsucht syslog nach Schlüsselwörtern zu Sensorfehlern oder Jamming.

LOG_FILE="/var/log/syslog"

KEYWORDS=("error" "failed" "jamming" "spoof")

for keyword in "${KEYWORDS[@]}"; do

echo "Durchsuche Logs nach: $keyword"

grep -i "$keyword" $LOG_FILE >> anomalies.log

done

echo "Log-Parsing abgeschlossen. Details in anomalies.log."

Python: Automatisierte Datenerfassung und -analyse

Beispiel 1: Automatischer Sensor-Datenaggregator

#!/usr/bin/env python3

"""

sensor_data_aggregator.py

Aggregiert Sensordaten mehrerer Netzwerkendpunkte.

In Echtumgebungen liefern Endpunkte Telemetrie zu Stromnetz, Sensorintegrität oder Drohnenaktivität.

"""

import requests

import json

import time

sensor_endpoints = [

"http://192.168.1.10/api/telemetry",

"http://192.168.1.11/api/telemetry",

"http://192.168.1.12/api/telemetry"

]

def fetch_sensor_data(url):

try:

r = requests.get(url, timeout=5)

r.raise_for_status()

return r.json()

except Exception as e:

print(f"Fehler beim Abruf von {url}: {e}")

return None

def aggregate_data(eps):

aggregated = {}

for ep in eps:

data = fetch_sensor_data(ep)

if data:

aggregated[ep] = data

return aggregated

if __name__ == "__main__":

while True:

print("Aggregierte Sensordaten:")

print(json.dumps(aggregate_data(sensor_endpoints), indent=2))

time.sleep(10)

Beispiel 2: Telemetrie-Log-Parser

#!/usr/bin/env python3

"""

telemetry_log_parser.py

Parst Telemetrie-Logs und extrahiert Zeitstempel, Sensor-ID und Fehlermeldungen.

"""

import re

LOG_FILE = "telemetry.log"

pattern = re.compile(

r'(?P<timestamp>\d{4}-\d{2}-\d{2} \d{2}:\d{2}:\d{2}), SensorID: (?P<sensor_id>\w+), Status: (?P<status>\w+), Message: (?P<message>.*)'

)

def parse_logs(path):

with open(path) as f:

return [m.groupdict() for line in f if (m := pattern.search(line))]

if __name__ == "__main__":

for entry in parse_logs(LOG_FILE):

print(f"{entry['timestamp']} - Sensor {entry['sensor_id']}: {entry['status']} ({entry['message']})")

Strategien zur Steigerung von Datenintegrität und betrieblicher Resilienz

Mehrschichtige Sicherheitsmaßnahmen

- Endpoint-Schutz: Robuste Sicherheit auf jedem Sensor- und Steuersystem.

- Echtzeit-Monitoring: ML/AI-basierte Anomalieerkennung über digitale und kinetische Ereignisse.

- Verteiltes Logging: Unveränderliche, fälschungssichere Logs (z. B. Distributed-Ledger-Tech).

Incident-Response-Integration

- Vereinigte C2-Systeme: Cyber- und physische Lagebilder zusammenführen.

- Automatisierte Abwehrroutinen: Sofortmaßnahmen bei Anomalien.

- Red-Team-Übungen: Blended-Incidents regelmäßig simulieren.

Forensische Vorbereitung

- Chain-of-Custody-Prozesse: Beweisaufnahme auch unter Disruption gewährleisten.

- Datenkorrelation: Logs, Sensoren und Threat-Intel zu einer kohärenten Story verbinden.

- Resiliente Backups: Schnell zugreif- und verifizierbar, selbst bei Netzausfall.

Operative Redundanz und Resilienz

- Infrastruktur-Härtung: Energie- und Telekom-Knoten physisch wie digital absichern.

- Dezentrale Netze: Verteilte Architekturen gegen zentrale Ausfälle.

- Domänenübergreifendes Training: Militär-, IT- und Cyber-Teams gemeinsam schulen.

Fazit: Erkenntnisse und Ausblick

Der Konflikt um Pokrowsk steht stellvertretend für hybride Kriegsführung: Grenzen zwischen kinetischen und digitalen Schlachten verschwimmen. Verteidiger müssen jedes vernetzte Element schützen – vom Dachsensor bis zur Pipeline. Klassische Incident-Response-Modelle genügen nicht mehr.

Die hier gezeigten Bash- und Python-Beispiele illustrieren, wie praktische Werkzeuge sofortige Einblicke bieten können. Künftig sind datengetriebene Ansätze, robuste kinetische Abwehr, iterative Response-Prozesse und cross-domänes Training entscheidend, um operative Überlegenheit, rechtliche Nachweisbarkeit und letztlich die Wahrung der Wahrheit in künftigen Konflikten sicherzustellen.

Quellen

- Institute for the Study of War (ISW)

- Nmap – Free Security Scanner

- OWASP Logging Cheat Sheet

- Python Requests Dokumentation

- Bash-Handbuch – GNU

- MITRE ATT&CK Framework

Für detailliertere Artikel und Updates zu hybrider Kriegsführung, Drohneneinsätzen und der Konvergenz von kinetischen und Cyber-Bedrohungen abonnieren Sie unseren Blog und diskutieren Sie mit uns in den Kommentaren.

Bringen Sie Ihre Cybersecurity-Karriere auf die nächste Stufe

Wenn Sie diesen Inhalt wertvoll fanden, stellen Sie sich vor, was Sie mit unserem umfassenden 47-wöchigen Elite-Trainingsprogramm erreichen könnten. Schließen Sie sich über 1.200 Studenten an, die ihre Karrieren mit den Techniken der Unit 8200 transformiert haben.