Untitled Post

Die Rolle menschlicher Fehler bei erfolgreichen Cyber-Security-Verstößen

Menschliche Fehler sind ein unvermeidbarer Teil des Lebens. Von alltäglichen Missgeschicken bis zu komplexen Fehlentscheidungen – Irrtümer sind fest im menschlichen Dasein verankert. In der Cyber-Security kann der Preis für solche Fehler jedoch astronomisch sein. Aktuelle Studien – darunter eine von IBM, die 95 % aller Verstöße auf menschliches Versagen zurückführt – unterstreichen die Dringlichkeit, diese Risiken zu verstehen und zu mindern. Dieser Beitrag untersucht die vielschichtige Rolle menschlicher Fehler bei erfolgreichen Cyber-Security-Verstößen und bietet sowohl Einsteigern als auch fortgeschrittenen Fachleuten Einblicke. Wir beleuchten Praxisbeispiele, technische Code-Samples und Strategien zur Reduzierung menschenbedingter Schwachstellen.

Inhaltsverzeichnis

- Einleitung

- Menschliche Fehler in der Cyber-Security verstehen

– Menschlicher Fehler im Sicherheitskontext

– Fertigkeits- vs. Entscheidungsfehler - Praxisbeispiele menschlicher Fehler

– Fehlzustellung sensibler Daten

– Passwortfehler

– Patch- und Update-Versäumnisse

– Physische Sicherheitslücken - Faktoren, die zu menschlichen Fehlern beitragen

– Gelegenheiten

– Umgebung

– Mangel an Bewusstsein - Technische Demonstrationen: Von Code-Samples bis Security-Scans

– Schwachstellen-Scan mit Nmap

– Log-Parsing mit Python

– Security-Awareness automatisieren per Bash - Strategien zur Vermeidung menschlicher Fehler

– Security-Awareness verbessern

– Prozesse verschlanken & Komplexität reduzieren

– Technologische Schutzmaßnahmen implementieren - Fazit

- Quellen

Einleitung

Cyber-Security ist ein Kampf an vielen Fronten – von ausgefeilter Malware über Advanced Persistent Threats bis hin zur ständigen Möglichkeit eines einzigen menschlichen Fehlers. Trotz erheblicher Fortschritte in Sicherheitstechnologien bleibt der Mensch das schwächste Glied selbst in gut geschützten Organisationen. Dieser Blogpost zeigt, warum menschliche Fehler so verbreitet sind, wie sie zu erfolgreichen Cyber-Angriffen beitragen und welche pragmatischen Ansätze ihre Auswirkungen mindern.

Mit der zunehmenden Digitalisierung wächst die Komplexität von IT-Umgebungen. Nutzer sind mit immer mehr Passwörtern, Anwendungen und Prozessen konfrontiert und greifen zu Abkürzungen, die die Sicherheit gefährden. Zusätzlich nutzen Social-Engineering-Techniken unser angeborenes Vertrauen aus und verwischen die Grenzen zwischen versehentlichem Fehler und gezielter Manipulation.

Menschliche Fehler in der Cyber-Security verstehen

Menschlicher Fehler im Sicherheitskontext

Allgemein versteht man unter einem menschlichen Fehler schlicht einen Irrtum. Im Cyber-Security-Kontext sind damit jedoch ungewollte Handlungen – oder Unterlassungen – gemeint, die zu Sicherheitslücken führen. Beispiele:

- Versehentliche Offenlegung sensibler Informationen durch fehlgeleitete E-Mails

- Schwache Passwortpraktiken, etwa Standard- oder leicht zu erratende Passwörter

- Versäumtes Patchen bekannter Schwachstellen durch Verzögerung oder Übersehen

- Physische Sicherheitsversäumnisse wie das Liegenlassen vertraulicher Dokumente

Kennzeichnend ist hier das Fehlen von Absicht: Die Fehler entstehen durch schlechte Prozesse, mangelnde Schulung oder Umgebungsfaktoren, die riskantes Verhalten begünstigen.

Fertigkeits- vs. Entscheidungsfehler

Menschliche Fehler lassen sich grob in zwei Kategorien einteilen:

-

Fertigkeitsbasierte Fehler

– passieren bei Tätigkeiten, die eigentlich vertraut sind, z. B.:- E-Mail an falschen Empfänger senden

- Anhang vergessen

- Sicherheitseinstellungen versehentlich falsch konfigurieren

Ursache sind oft Unaufmerksamkeit, Müdigkeit oder Ablenkung.

-

Entscheidungsbasierte Fehler

– resultieren aus einer falschen Wahl, meist wegen fehlenden Wissens:- Schwaches Passwort wählen, weil Risiken unbekannt sind

- Wichtige Updates ignorieren

- Auf Phishing hereinfallen mangels Schulung

Die Unterscheidung ist wichtig, denn fertigkeitsbasierte Fehler lassen sich durch Konzentration und reduzierte Ablenkung verringern, während entscheidungsbasierte Fehler intensive Schulung und Bewusstseinsbildung erfordern.

Praxisbeispiele menschlicher Fehler

Fehlzustellung sensibler Daten

In einer NHS-Klinik wurden die Daten von über 800 HIV-Patienten offengelegt, weil ein Mitarbeiter statt des BCC- das TO-Feld nutzte. Dieser klassische fertigkeitsbasierte Fehler zeigt die Bedeutung präziser E-Mail-Prozesse und kontinuierlicher Schulung.

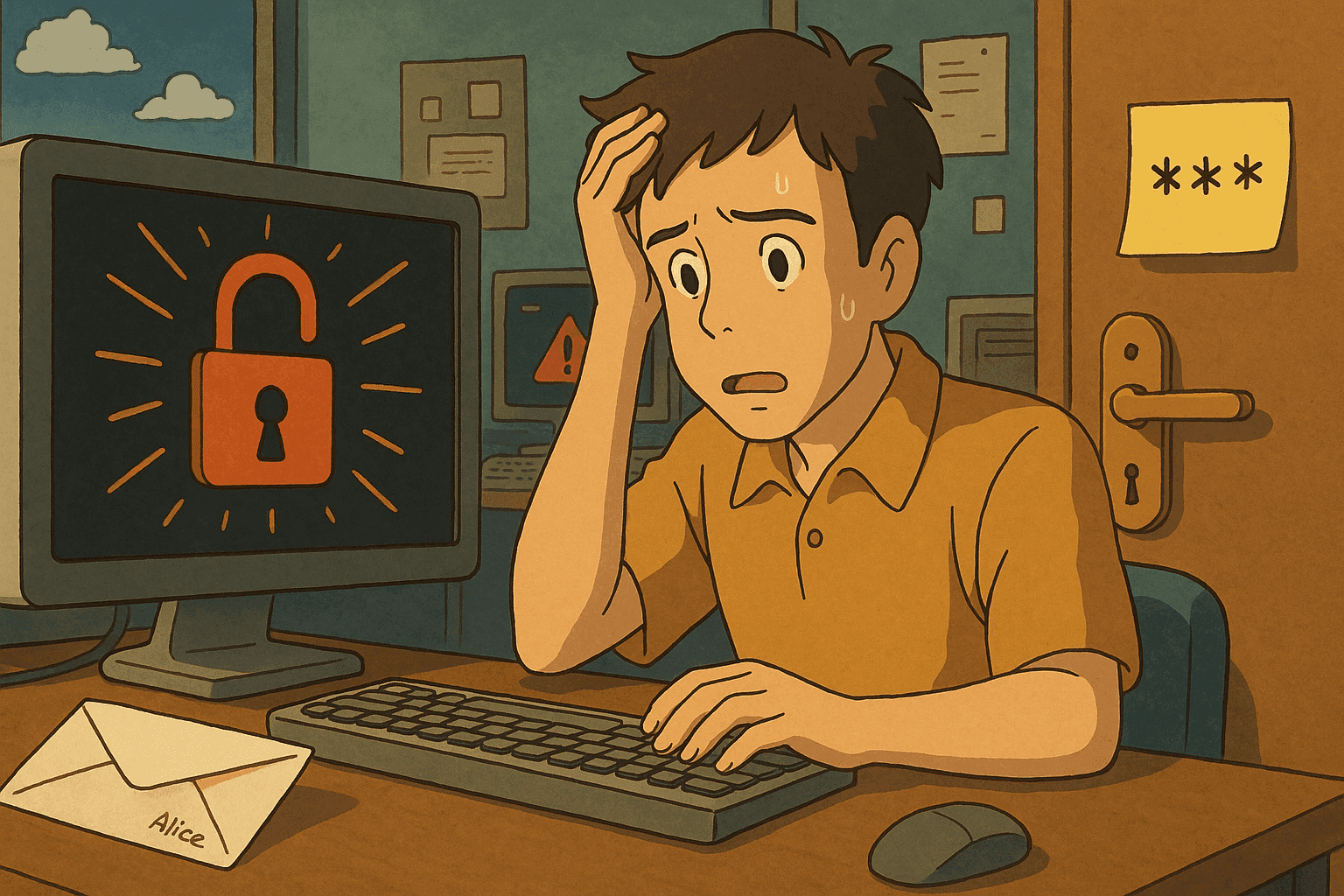

Passwortfehler

Passwortmissmanagement ist allgegenwärtig:

- „123456“ zählt weiterhin zu den weltweit häufigsten Passwörtern.

- Rund 45 % der Nutzer verwenden ihr Haupt-E-Mail-Passwort auf mehreren Plattformen.

Solche Praktiken führen regelmäßig zu Breaches, da Angreifer bekannte Zugangsdaten ausnutzen. Notizzettel oder Excel-Listen mit Passwörtern verschärfen die Lage.

Patch- und Update-Versäumnisse

2017 verwüstete WannaCry Hunderttausende Rechner weltweit, indem es eine längst gepatchte Microsoft-Lücke ausnutzte. Die unterlassene Aktualisierung ist ein typischer entscheidungsbasierter Fehler, der Angreifern Tür und Tor öffnet.

Physische Sicherheitslücken

Auch physische Versäumnisse können fatal sein:

- Vertrauliche Dokumente offen auf dem Schreibtisch

- Ausgabefächer von Druckern nicht geleert

- Tailgating durch höfliches Gewährenlassen einer unbefugten Person

Hier braucht es keinen Hacker, sondern nur einen Opportunisten.

Faktoren, die zu menschlichen Fehlern beitragen

Gelegenheiten

Je mehr Schritte und Tools, desto mehr Fehlermöglichkeiten. Mehr Anwendungen, Prozesse und Passwörter erhöhen das Fehlerpotenzial, z. B. falsch adressierte E-Mails oder unsichere Passwörter.

Umgebung

- Physisch: Schlechte Beleuchtung, Lärm, Hitze/Kälte lenken ab.

- Kulturell: Eine „Convenience-first“-Kultur begünstigt Abkürzungen; ein „Security-first“-Mindset senkt Risiken.

Mangel an Bewusstsein

Der kontrollierbarste Faktor:

- Risiken schwacher Passwörter sind oft unbekannt.

- Sichere E-Mail-Praxis fehlt.

- Phishing-Erkennung wird nicht trainiert.

Ohne regelmäßige Schulung häufen sich Fehler.

Technische Demonstrationen: Von Code-Samples bis Security-Scans

Schwachstellen-Scan mit Nmap

# Basis-Scan: offene Ports im Netz erkennen

nmap -sV 192.168.1.0/24

Erweiterte Prüfung per NSE-Script:

# Heartbleed-Schwachstelle prüfen

nmap -sV --script=ssl-heartbleed -p 443 192.168.1.10

Log-Parsing mit Python

#!/usr/bin/env python3

import re

log_file_path = 'system.log'

pattern = re.compile(r'(ERROR|WARNING|CRITICAL)')

def parse_log(file_path):

error_lines = []

with open(file_path, 'r') as file:

for line in file:

if pattern.search(line):

error_lines.append(line.strip())

return error_lines

if __name__ == '__main__':

errors = parse_log(log_file_path)

print("Gefundene Fehler/Warnungen:")

for error in errors:

print(error)

Security-Awareness automatisieren per Bash

#!/bin/bash

# Ausstehende Sicherheits-Updates prüfen

updates=$(apt-get -s upgrade | grep -i security)

if [ -n "$updates" ]; then

echo "Sicherheits-Updates verfügbar:"

echo "$updates"

else

echo "System ist sicherheitsmäßig aktuell."

fi

Strategien zur Vermeidung menschlicher Fehler

Security-Awareness verbessern

- Interaktive Simulationen (Phishing-Tests, Drills)

- Rollenbasiertes Training mit passgenauen Inhalten

- Regelmäßige Updates und gamifizierte Lernplattformen

Prozesse verschlanken & Komplexität reduzieren

- Single Sign-On (SSO) senkt Passwortanzahl

- Passwort-Manager für starke, eindeutige Passwörter

- Benutzerfreundliche Interfaces mit integrierter Sicherheit

- Automatisierung von Patchen, Backups, Log-Monitoring

Technologische Schutzmaßnahmen implementieren

- Multi-Factor Authentication (MFA)

- Endpoint Detection & Response (EDR)

- Regelmäßige Audits & automatisierte Scans

- Data Loss Prevention (DLP)

Fazit

Menschliche Fehler haben gravierende Auswirkungen auf die Cyber-Security. Von fehlgeleiteten E-Mails bis zu verpassten Patches können sie schwerwiegende Schwachstellen öffnen. Da 95 % aller Verstöße auf menschliches Versagen zurückgehen, müssen Organisationen handeln.

Durch das Verständnis von Fertigkeits- und Entscheidungsfehlern, die Berücksichtigung umgebungsbedingter Faktoren und den Einsatz von Technologie sowie Schulungen lässt sich das Risiko deutlich senken. Die gezeigten Tools – Nmap-Scans, Python-Log-Parsing, Bash-Automatisierung – sind nur einige praktische Mittel, um Angreifern einen Schritt voraus zu bleiben.

Letztlich geht es nicht nur darum, Fehler nachträglich zu beheben, sondern darum, ein Ökosystem zu schaffen, das Mitarbeitende zu sicherem Handeln befähigt und Systeme von vornherein menschenfreundlich und fehlertolerant gestaltet.

Quellen

- IBM „Cost of a Data Breach Report“ – https://www.ibm.com/security/data-breach

- Verizon 2018 Data Breach Investigations Report – https://www.verizon.com/business/resources/reports/dbir/

- National Cyber Security Centre (NCSC) – https://www.ncsc.gov.uk/

- Nmap Dokumentation – https://nmap.org/book/man.html

- Microsoft Security Bulletin – https://msrc.microsoft.com/

Dieser ausführliche technische Blogpost bietet einen umfassenden Überblick – von Grundlagen bis zu fortgeschrittenen Demonstrationen – über die Rolle menschlicher Fehler bei erfolgreichen Cyber-Security-Verstößen. Durch kontinuierliche Schulung, schlanke Prozesse und den gezielten Einsatz von Technologie können Organisationen die durch Menschen verursachten Schwachstellen in der digitalen Welt signifikant reduzieren.

Bringen Sie Ihre Cybersecurity-Karriere auf die nächste Stufe

Wenn Sie diesen Inhalt wertvoll fanden, stellen Sie sich vor, was Sie mit unserem umfassenden 47-wöchigen Elite-Trainingsprogramm erreichen könnten. Schließen Sie sich über 1.200 Studenten an, die ihre Karrieren mit den Techniken der Unit 8200 transformiert haben.