Untitled Post

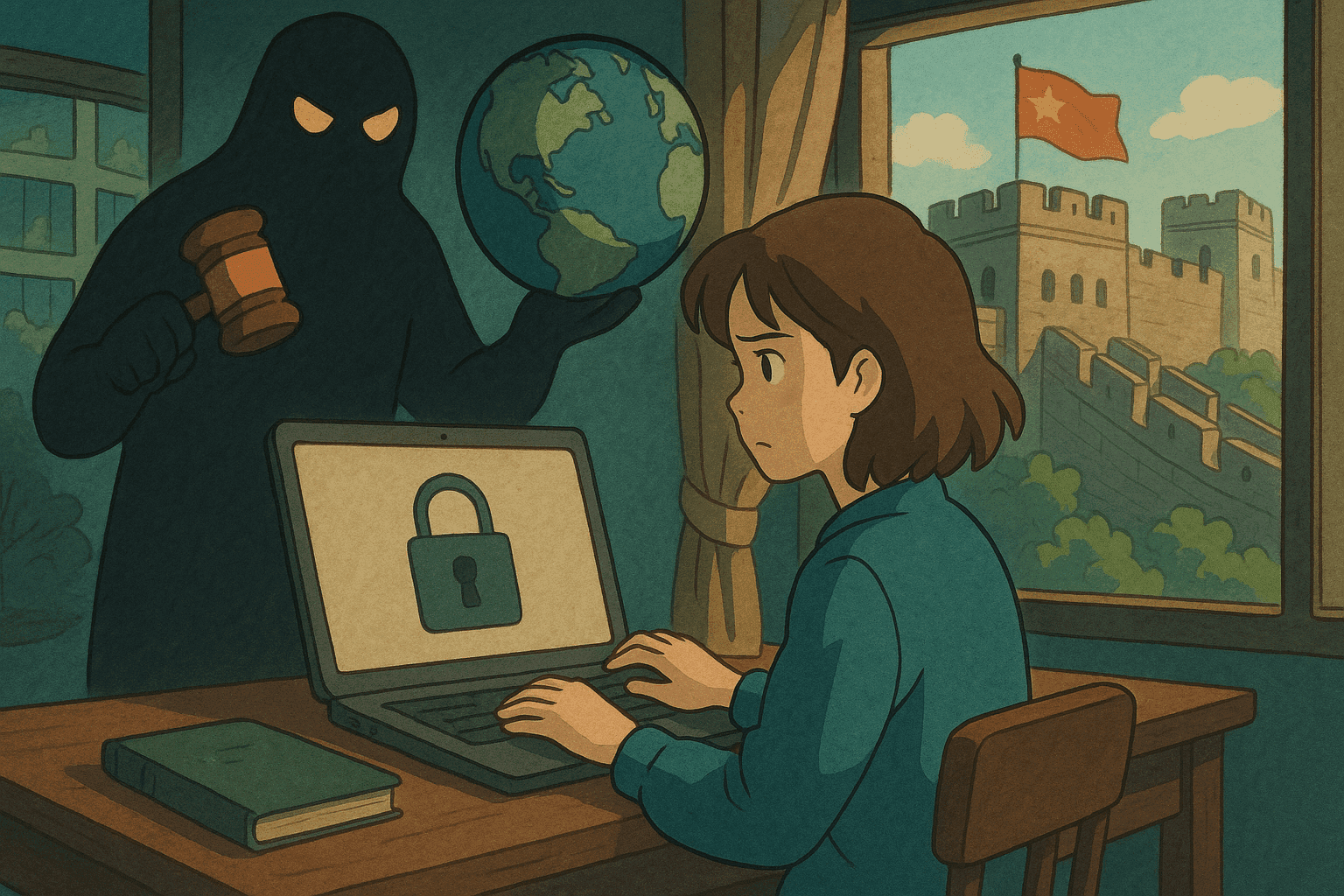

# Benutzer*innenschutz oder Cyber-Souveränität?

Eine tiefgehende Analyse von Datenlokalisierung, Cybersicherheit und Menschenrechten

*Von Adrian Shahbaz, Allie Funk, Andrea Hackl (adaptiert und erweitert von ChatGPT)*

In einer global vernetzten Welt fließen Daten scheinbar mühelos über Ländergrenzen hinweg. Immer mehr Regierungen wollen diesen Fluss jedoch kontrollieren – unter Verweis auf nationale Sicherheit, wirtschaftliche Entwicklung und den Datenschutz. Dieser Beitrag beleuchtet die wachsenden Spannungen zwischen dem Schutz der Privatsphäre von Nutzer*innen und dem Konzept der Cyber-Souveränität. Wir bieten eine detaillierte technische und politische Analyse – von Einsteiger- bis Fortgeschrittenenniveau – inklusive Praxisbeispielen in Bash und Python sowie einer umfassenden Betrachtung der Herausforderungen rund um Datenlokalisierung und Cybersicherheit.

---

## Inhaltsverzeichnis

1. [Einleitung](#introduction)

2. [Grundlagen: Datenlokalisierung und Cyber-Souveränität](#understanding-data-localization-and-cyber-sovereignty)

- [Definitionen und Schlüsselbegriffe](#definitions-and-key-terms)

- [Historischer Kontext und globale Trends](#historical-context-and-global-trends)

3. [Die technische Seite der Datenregulierung](#the-technical-side-of-data-regulation)

- [Datenarten und ihre Bedeutung](#types-of-data-and-their-importance)

- [Wie Daten über das Internet fließen](#how-data-flows-on-the-internet)

4. [Menschenrechtliche Implikationen: Privatsphäre und Cybersicherheit](#human-rights-implications-privacy-and-cybersecurity)

- [Privatsphäre als Menschenrecht](#privacy-as-a-human-right)

- [Cyber-Souveränität vs. Nutzerfreiheit](#cyber-sovereignty-vs-user-freedom)

5. [Gesetze zur Datenlokalisierung weltweit](#data-localization-legislation-around-the-world)

- [Fallbeispiele: China, Russland, Indien, Brasilien und Türkei](#case-studies)

6. [Best Practices für Cybersicherheit und Datenschutz](#cybersecurity-best-practices-and-data-protection)

- [Verschlüsselung und HTTPS](#encryption-and-https)

- [Ende-zu-Ende-Verschlüsselung und sichere Kommunikation](#end-to-end-encryption-and-secure-communication)

7. [Praxisbeispiele: Scannen, Log-Parsing und Policy-Durchsetzung](#practical-examples)

- [Bash: Offene Ports erkennen](#bash-scanning-commands)

- [Python: Logdateien auf verdächtige Aktivitäten prüfen](#python-parsing-logs)

8. [Aufkommende Herausforderungen und die Zukunft der Netzfreiheit](#emerging-challenges-and-the-future)

9. [Fazit](#conclusion)

10. [Quellen](#references)

---

## Introduction

Im Zeitalter der digitalen Globalisierung erzeugen Milliarden Internetnutzer*innen eine enorme Datenmenge, die das Rückgrat wirtschaftlicher Innovation und sozialer Interaktion bildet. Angesichts zunehmender Sorgen um Privatsphäre und nationale Sicherheit gewinnen Vorschriften zur Speicherung von Daten innerhalb der Staatsgrenzen – oft als „Datenlokalisierung“ bezeichnet – an Bedeutung. Die Debatte stellt den Nutzer*innenschutz der Privatsphäre gegen Cyber-Souveränität und wirft die Frage auf, ob nationale Maßnahmen zur Datenkontrolle Menschenrechte und Netzfreiheiten untergraben.

Dieser Beitrag bietet eine umfassende Betrachtung: von grundlegenden Konzepten bis hin zu fortgeschrittenen Best Practices. Wir ergänzen reale Szenarien, Code-Beispiele und technische Einblicke, damit sowohl Einsteiger*innen als auch Expert*innen die weitreichenden Folgen von Datenlokalisierung für Privatsphäre und Cybersicherheit verstehen.

---

## Understanding Data Localization and Cyber Sovereignty

### Definitions and Key Terms

- **Datenlokalisierung:** Gesetzliche Vorgabe, dass Unternehmen Daten auf Servern speichern müssen, die sich physisch innerhalb der Landesgrenzen befinden; oft verbunden mit Beschränkungen für internationale Datenübertragungen.

- **Cyber-Souveränität:** Das Prinzip, dass ein Staat seine digitale Sphäre – inklusive Internetinhalte, Datenflüsse und Online-Aktivitäten – eigenständig regulieren darf.

- **Privatsphäre der Nutzer*innen:** Das Recht von Personen, ihre Daten zu kontrollieren sowie deren Erhebung, Speicherung und Weitergabe zu bestimmen. Verankert z. B. in der EU-DSGVO.

- **Datenschutz:** Maßnahmen zum Schutz persönlicher Daten vor unbefugtem Zugriff, Offenlegung oder Missbrauch. Starker Datenschutz erfordert nicht zwingend Lokalisierung, wohl aber robuste Verschlüsselung, sichere Speicherpraktiken und transparente Datenprozesse.

### Historical Context and Global Trends

Datenlokalisierung spielte früher eine geringe Rolle, da Datenflüsse weniger komplex waren. Mit der Expansion multinationaler Tech-Unternehmen und der wachsenden Menge sensibler Informationen überdenken Regierungen den Nutzen offener Datenströme versus lokaler Kontrolle.

Wesentliche Trends:

- Autoritäre Regime nutzen Cyber-Souveränität zur stärkeren staatlichen Kontrolle.

- Demokratien ringen um die Balance zwischen Sicherheit und Bürgerrechten.

- Technologische Fortschritte verändern Regelwerke und erzeugen neue Cybersicherheitsrisiken.

Beispielhaft verlangt Chinas Cybersicherheitsgesetz die inländische Speicherung „persönlicher“ und „wichtiger“ Daten – offiziell zur Sicherheit, praktisch aber auch zur Zensur. Auch Russland begründet ähnliche Vorgaben mit Sicherheitsbedenken, nutzt sie jedoch zur Informationskontrolle.

---

## The Technical Side of Data Regulation

### Types of Data and Their Importance

- **Personenbezogene Daten:** Identifizierende Informationen wie Name, E-Mail, biometrische Merkmale, IP-Adresse, Standort.

- **Sensible Daten:** Angaben zu Ethnie, sexueller Orientierung, Gesundheit – erfordern besondere Schutzmaßnahmen.

- **Netzwerkdaten:** Metadaten wie IPs, Verbindungs- und Aktivitätslogs, die Verhaltensmuster offenbaren können.

Gelangen solche Daten in falsche Hände, drohen Überwachung, Diskriminierung oder Repression. Datenlokalisierung erleichtert staatlichen Stellen häufig den Zugriff.

### How Data Flows on the Internet

1. Nutzer*in sendet eine Anfrage vom Endgerät.

2. Pakete werden über mehrere Knoten (ISPs, Exchange-Points) weitergeleitet.

3. Die Daten können dabei viele Länder durchqueren.

4. Die Antwort folgt denselben Stationen zurück.

Diese Komplexität dient Regierungen als Argument für Lokalisierung, kann jedoch zur Fragmentierung des Netzes und zu Innovationshemmnissen führen.

---

## Human Rights Implications: Privacy and Cybersecurity

### Privacy as a Human Right

Privatsphäre ist ein anerkanntes Menschenrecht. Kontrolle über eigene Daten schützt auch andere Rechte wie Meinungs- und Vereinigungsfreiheit. Datenlokalisierung kann diese Rechte gefährden durch:

- **Massenüberwachung:** Zentralisierte Daten vereinfachen staatliches Tracking.

- **Risiko des Datenmissbrauchs:** Schlechter Umgang oder unbefugter Zugriff kann zu politischer oder kommerzieller Ausbeutung führen.

- **Selbstzensur:** Die Angst vor Überwachung hemmt freie Meinungsäußerung.

### Cyber Sovereignty vs. User Freedom

Cyber-Souveränität ordnet staatliche Interessen oft über die Rechte der Nutzer*innen. Folgen:

- **Autoritärer Missbrauch:** Gesetze gegen äußere Bedrohungen können Opposition unterdrücken.

- **Zersplitterung des Netzes:** Nationale Datengrenzen hemmen globalen Datenverkehr.

- **Innovationseinbußen:** Strikte Vorgaben schrecken Investitionen ab und erhöhen Kosten.

Robuste Verschlüsselung ist ein Gegenmittel, muss aber von transparenten Regulierungen begleitet sein.

---

## Data Localization Legislation Around the World

### Case Studies

1. **China:** Cybersicherheitsgesetz verpflichtet zur inländischen Speicherung „persönlicher“ und „wichtiger“ Daten – öffnet dem Staat den Weg zur umfassenden Überwachung.

2. **Russland:** Ähnliche Inlandspflichten; offiziell Schutz vor ausländischer Spionage, praktisch jedoch Teil eines eng kontrollierten Informationsraums.

3. **Indien:** Diskussion um lokale Speicherung sensibler Daten; Befürworter betonen Sicherheit, Kritiker warnen vor staatlicher Übergriffe.

4. **Brasilien & Türkei:** Gesetzesinitiativen schützen lokale Digitalökonomien und erleichtern Behördenzugriff, bergen zugleich Zensur- und Datenschutzrisiken.

---

## Cybersecurity Best Practices and Data Protection

### Encryption and HTTPS

Verschlüsselung ist eines der effektivsten Schutzmittel. HTTPS verschleiert Daten zwischen Client und Server. Umsetzung (Beispiel Nginx):

```nginx

server {

listen 80;

server_name beispiel.de;

return 301 https://$host$request_uri;

}

server {

listen 443 ssl;

server_name beispiel.de;

ssl_certificate /etc/ssl/certs/beispiel.de.crt;

ssl_certificate_key /etc/ssl/private/beispiel.de.key;

ssl_protocols TLSv1.2 TLSv1.3;

ssl_prefer_server_ciphers on;

location / {

proxy_pass http://localhost:8080;

}

}

End-to-End Encryption and Secure Communication

Ende-zu-Ende-Verschlüsselung (E2EE) stellt sicher, dass nur Senderin und Empfängerin Nachrichten lesen können. Dienste wie Signal oder WhatsApp setzen auf E2EE. Entwickler*innen verwenden Bibliotheken wie libsodium oder OpenSSL, um solche Funktionen korrekt zu implementieren.

Practical Examples

Bash: Scanning Commands to Identify Open Ports

#!/bin/bash

# Beispielsskript: offene Ports eines Ziels mit Nmap scannen

TARGET="beispiel.de"

OUTPUT="nmap_scan_output.txt"

echo "Starte Nmap-Scan auf $TARGET ..."

nmap -sV -oN "$OUTPUT" "$TARGET"

echo "Scan abgeschlossen. Ergebnisse in $OUTPUT gespeichert."

Python: Parsing Log Files for Suspicious Activity

#!/usr/bin/env python3

import re

# Regex für fehlgeschlagene Login-Versuche

pattern = re.compile(r'FAILED LOGIN from (\d+\.\d+\.\d+\.\d+)')

log_file_path = 'server_logs.txt'

suspicious_ips = {}

with open(log_file_path, 'r') as file:

for line in file:

match = pattern.search(line)

if match:

ip = match.group(1)

suspicious_ips[ip] = suspicious_ips.get(ip, 0) + 1

# IP-Adressen mit mehr als 5 Fehlversuchen ausgeben

for ip, count in suspicious_ips.items():

if count > 5:

print(f"Verdächtige IP: {ip} mit {count} fehlgeschlagenen Login-Versuchen")

Emerging Challenges and the Future of Internet Freedom

Balance zwischen Sicherheit und Privatsphäre

Lokalisierungsgesetze können kritische Infrastrukturen schützen, gleichzeitig aber Überwachung und Zensur begünstigen.

Mögliche Lösungsansätze

- Multistakeholder-Kooperation: Regierungen, Wirtschaft und Zivilgesellschaft entwickeln gemeinsam ausgewogene Regeln.

- Adaptive Cybersicherheit: Starke Verschlüsselung und Compliance mit globalen Standards wie der DSGVO mindern Risiken ohne harte Lokalisierung.

- Internationale Abkommen: Multilaterale Verträge können Datenschutz harmonisieren und freien Informationsfluss wahren.

Rolle der Technologie

Blockchain, KI oder verteilte Speichersysteme können Daten dezentral sichern. Privacy-Preserving Computing (z. B. homomorphe Verschlüsselung, föderiertes Lernen) erlaubt Analysen ohne Offenlegung personenbezogener Daten.

Conclusion

Der Konflikt zwischen Nutzer*innenschutz und Cyber-Souveränität ist mehrdimensional. Datenlokalisierung kann nationale Interessen schützen, birgt aber das Risiko einer fragmentierten, staatlich dominierten Internetlandschaft. Technische Maßnahmen wie HTTPS und E2EE sind unerlässlich, doch nur wirksam, wenn sie von transparenten, rechenschaftspflichtigen Regulierungen begleitet werden.

Eine ausgewogene Lösung erfordert Kooperation zwischen Regierungen, Unternehmen und Zivilgesellschaft, um ein freies, offenes und gleichzeitig sicheres Internet zu gewährleisten.

References

- Freedom House – Freedom on the Net Reports

- EU-Datenschutz-Grundverordnung (DSGVO)

- China Cybersecurity Law Explained

- Nmap – Offizielle Website

- Python Regular Expression HOWTO

- Nginx Dokumentation

Dieser Leitfaden hat die verwobenen Themen Nutzer*innenschutz, Cyber-Souveränität, Datenlokalisierung und Cybersicherheit beleuchtet. Ob Sie Ports mit Bash scannen oder Logs mit Python auswerten – der Weg zu einem sicheren und offenen Internet ist ein gemeinsames Unterfangen, das laufende Anpassung, Innovation und Aufmerksamkeit erfordert.

Hinterlassen Sie gerne Ihre Meinungen in den Kommentaren und teilen Sie diesen Beitrag, wenn er hilfreich war. Bleiben Sie informiert, bleiben Sie sicher und treten Sie stets für ein freies Internet für alle ein.

Bringen Sie Ihre Cybersecurity-Karriere auf die nächste Stufe

Wenn Sie diesen Inhalt wertvoll fanden, stellen Sie sich vor, was Sie mit unserem umfassenden 47-wöchigen Elite-Trainingsprogramm erreichen könnten. Schließen Sie sich über 1.200 Studenten an, die ihre Karrieren mit den Techniken der Unit 8200 transformiert haben.