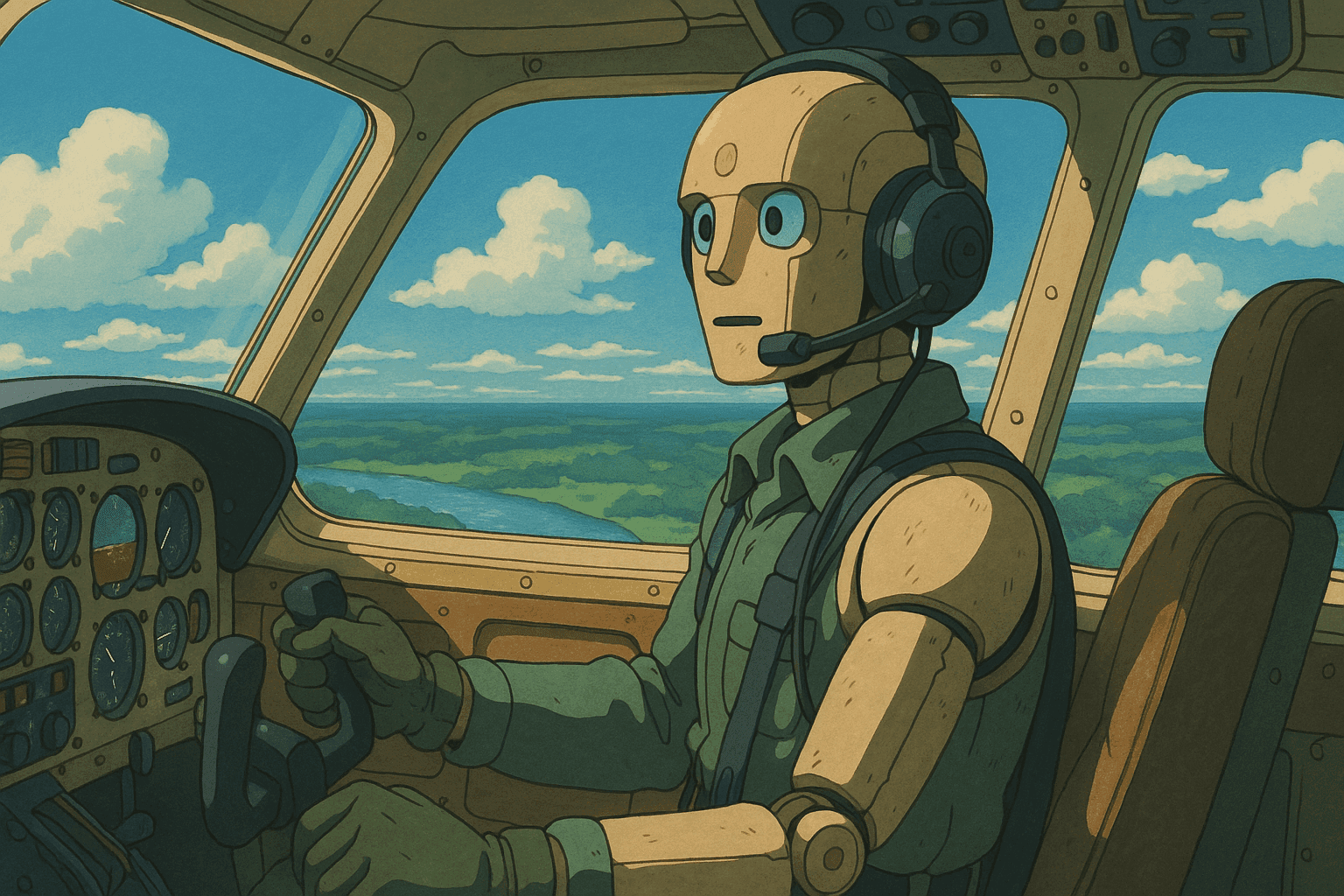

Erster humanoider Roboterpilot steuert KI-gesteuertes Flugzeug

# Der weltweit erste humanoide Piloten-Roboter, der mithilfe von KI Flugzeuge steuert, und seine Anwendungen in der Cybersicherheit

> **Schlüsselwörter:** humanoider Piloten-Roboter, KI-Flugsteuerung, KI in der Cybersicherheit, Automatisierung in der IT-Sicherheit, Robotertechnologie für Piloten, fortgeschrittene Robotik, KI-Scanning, Bash-Scripting, Python-Parsing

---

## Inhaltsverzeichnis

1. [Einführung](#introduction)

2. [Entwicklung und Überblick humanoider Piloten-Roboter](#evolution-and-overview-of-humanoid-pilot-robots)

3. [Kerntechnologien des humanoiden Piloten-Roboters](#core-technologies-behind-the-humanoid-pilot-robot)

3.1 [KI- und Machine-Learning-Algorithmen](#ai-and-machine-learning-algorithms)

3.2 [Sensorfusion und Computer Vision](#sensor-fusion-and-computer-vision)

3.3 [Regelungssysteme und Flugdynamik](#control-systems-and-flight-dynamics)

4. [Integration von KI in den Flugbetrieb](#integrating-ai-in-aircraft-operations)

4.1 [Autonome Entscheidungsfindung & Sicherheitsprotokolle](#autonomous-decision-making-and-safety-protocols)

4.2 [Mensch-Roboter-Interaktion & Vertrauensmodelle](#human-robot-interaction-and-trust-models)

5. [Cybersicherheitsimplikationen der KI-gestützten Luftfahrt](#cybersecurity-implications-of-ai-driven-aviation)

5.1 [Angriffsfläche und Vektoren](#threat-surface-and-attack-vectors)

5.2 [Schwachstellenanalyse & Härtung](#vulnerability-analysis-and-system-hardening)

6. [Fallstudien: Anwendungen in der Praxis](#case-studies-real-world-cybersecurity-applications)

6.1 [Autonome Systeme in der Cyberabwehr](#autonomous-systems-in-cyber-defense)

6.2 [KI-gestützte Intrusion-Detection-Systeme](#ai-powered-intrusion-detection-systems)

7. [Praxisnahe Codebeispiele für Security-Aufgaben](#practical-code-samples-for-cybersecurity-tasks)

7.1 [Bash-Scanning-Befehle](#bash-scanning-commands)

7.2 [Python-Parsing der Scan-Ausgabe](#python-parsing-of-scan-outputs)

8. [Fortgeschrittene Konzepte & Zukunftstrends](#advanced-concepts-and-future-trends)

9. [Fazit](#conclusion)

10. [Literatur & Quellen](#references)

---

## Einführung <a name="introduction"></a>

Die Einbindung von KI in die Avionik – insbesondere in Form humanoider Piloten-Roboter – markiert die neue Grenze der Luftfahrt-Automatisierung. Diese Systeme wurden nicht nur für Effizienz und Sicherheit entwickelt, sondern auch, um die wachsenden Cyberrisiken vernetzter Steuerungssysteme zu adressieren. Von der Überwachung des Systemzustands bis zur Abwehr externer Angriffe: KI bietet vielseitige Schutzmechanismen.

In diesem Beitrag beleuchten wir zunächst die historische Entwicklung vom klassischen Autopiloten bis zum heutigen humanoiden Roboterpiloten. Anschließend untersuchen wir die zugrundeliegenden Technologien und vertiefen die Cybersecurity-Herausforderungen samt Gegenmaßnahmen.

---

## Entwicklung und Überblick humanoider Piloten-Roboter <a name="evolution-and-overview-of-humanoid-pilot-robots"></a>

### Kurzer historischer Rückblick

Frühe Autopilot-Systeme unterstützten menschliche Pilot*innen lediglich bei Routineaufgaben. Mit verbesserten Sensoren, steigender Rechenleistung und modernen ML-Methoden entstand eine neue Generation: humanoide Piloten-Roboter, die menschliches Denken und Entscheiden in komplexen Flugsituationen imitieren.

### Was macht humanoide Piloten-Roboter einzigartig?

- **Menschenähnliche Intelligenz:** Neuronale Netze und kognitive Systeme ermöglichen Echtzeit-Entscheidungen.

- **Adaptives Lernen:** Die Roboter passen ihr Verhalten kontinuierlich an neue Umgebungen an.

- **Erhöhte Situationswahrnehmung:** Durch Sensorarrays und Computer Vision erreichen sie bisher unerreichte Übersicht.

Diese Fortschritte erhöhen nicht nur die Flugsicherheit, sondern eröffnen auch neue Angriffsflächen in der Cybersicherheit.

---

## Kerntechnologien des humanoiden Piloten-Roboters <a name="core-technologies-behind-the-humanoid-pilot-robot"></a>

### KI- und Machine-Learning-Algorithmen <a name="ai-and-machine-learning-algorithms"></a>

Komplexe KI-Algorithmen interpretieren Sensordaten, treffen Millisekunden-Entscheidungen und garantieren sichere Flugbetriebe. CNNs, RNNs und Reinforcement Learning sind dabei zentrale Bausteine.

**Merksatz:** Reinforcement Learning simuliert Millionen Flugszenarien in virtuellen Umgebungen und liefert datengetriebene Strategien für Navigation und Notfall-Handling.

### Sensorfusion und Computer Vision <a name="sensor-fusion-and-computer-vision"></a>

GPS, LIDAR, Infrarot- und Thermalkameras erzeugen riesige Datenmengen. Sensorfusion kombiniert sie zu einem konsistenten Lagebild. Computer-Vision-Algorithmen erkennen Objekte (z. B. Hindernisse) und überwachen Umweltbedingungen in Echtzeit.

### Regelungssysteme und Flugdynamik <a name="control-systems-and-flight-dynamics"></a>

Fortschrittliche Regelungsalgorithmen halten die Fluglage stabil, optimieren den Treibstoffverbrauch und reagieren auf aerodynamische Änderungen. Digitale Zwillinge und Simulatoren dienen zur Feinabstimmung dieser Systeme.

---

## Integration von KI in den Flugbetrieb <a name="integrating-ai-in-aircraft-operations"></a>

### Autonome Entscheidungsfindung & Sicherheitsprotokolle <a name="autonomous-decision-making-and-safety-protocols"></a>

Humanoide Piloten-Roboter agieren auch dann, wenn menschliche Eingriffe verzögert sind:

- Dynamische Routenanpassung bei Wetter- oder Verkehrsänderungen

- Automatisches Einleiten von Notverfahren mit Alarmierung der Crew

- Permanente Systemdiagnose zur Früherkennung von Cyber-Anomalien

### Mensch-Roboter-Interaktion & Vertrauensmodelle <a name="human-robot-interaction-and-trust-models"></a>

Transparente Dashboards und AR-Interfaces halten Pilot*innen stets informiert. So können sie bei Bedarf (z. B. im Cyber-Vorfall) schnell eingreifen.

---

## Cybersicherheitsimplikationen der KI-gestützten Luftfahrt <a name="cybersecurity-implications-of-ai-driven-aviation"></a>

### Angriffsfläche und Vektoren <a name="threat-surface-and-attack-vectors"></a>

- **Remote Hijacking:** Unbefugte könnten Flugsteuerungen manipulieren.

- **Datenlecks:** Sensible Flugdaten lassen sich abfangen.

- **Malware & Ransomware:** Wie IT-Systeme sind auch Flugzeuge bedroht.

### Schwachstellenanalyse & Härtung <a name="vulnerability-analysis-and-system-hardening"></a>

- **Verschlüsselung aller Datenwege**

- **Mehrfaktor-Authentifizierung & Blockchain-ID-Management**

- **Regelmäßige Patches** nach strengen Standards und Audits

---

## Fallstudien: Anwendungen in der Praxis <a name="case-studies-real-world-cybersecurity-applications"></a>

### Autonome Systeme in der Cyberabwehr <a name="autonomous-systems-in-cyber-defense"></a>

Autonome Drohnen sichern beispielsweise Perimeter. Entdeckt eine Drohne ein Objekt im Sperrgebiet, löst sie automatisch Alarm und koordiniert Gegenmaßnahmen.

### KI-gestützte Intrusion-Detection-Systeme <a name="ai-powered-intrusion-detection-systems"></a>

ML-Modelle analysieren Netzwerkverkehr, erkennen Anomalien und reagieren sofort. Die Umgebungsüberwachung, die beim Roboterpiloten Objekte erkennt, findet hier ihr Pendant im Netzwerk-Monitoring.

---

## Praxisnahe Codebeispiele für Security-Aufgaben <a name="practical-code-samples-for-cybersecurity-tasks"></a>

### Bash-Scanning-Befehle <a name="bash-scanning-commands"></a>

```bash

#!/bin/bash

# Dieses Skript scannt die Ziel-IP auf offene Ports und speichert das Ergebnis.

TARGET_IP="192.168.1.100"

OUTPUT_FILE="scan_results.txt"

echo "Starte Netzwerkscan für $TARGET_IP ..."

nmap -v -A $TARGET_IP > $OUTPUT_FILE

echo "Scan abgeschlossen. Ergebnisse in $OUTPUT_FILE gespeichert."

Python-Parsing der Scan-Ausgabe

#!/usr/bin/env python3

import re

def parse_nmap_output(file_path):

open_ports = []

with open(file_path, 'r') as file:

for line in file:

if "open" in line:

match = re.search(r"(\d+)/tcp", line)

if match:

open_ports.append(match.group(1))

return open_ports

if __name__ == "__main__":

ports = parse_nmap_output("scan_results.txt")

if ports:

print("Offene Ports gefunden:")

for port in ports:

print(f"Port {port} ist offen.")

else:

print("Keine offenen Ports erkannt.")

Fortgeschrittene Konzepte & Zukunftstrends

ML-basiertes dynamisches Threat Hunting

Unsupervised-Learning-Verfahren (z. B. Clustering) decken Zero-Day-Exploits oder APTs frühzeitig auf.

Blockchain für sichere Command-&-Control

Dezentrale, manipulationssichere Protokolle verhindern das Einschleusen bösartiger Befehle.

Cyber-Physical-Security-Integration

Kombination physischer und digitaler Schutzmaßnahmen – von gehärteten Hardwaregehäusen bis zu Echtzeit-Threat-Intelligence.

Zukunft humanoider Piloten-Roboter

- Mehr Autonomie bei steigender Sicherheit

- Hybride KI: Symbolisches Schließen + Deep Learning

- Erweitertes Entscheidungs-Ökosystem mit menschlichem Feedback

- Proaktive Cyber-Resilienz durch KI-basierte Vorhersagen

Fazit

Der humanoide Piloten-Roboter markiert einen Meilenstein sowohl in der Luftfahrt als auch in der Cybersicherheit. Durch die Verbindung von Deep Learning, Sensorfusion und strengen Security-Maßnahmen entstehen belastbare Systeme für die vernetzte Welt von morgen. Dieser Beitrag bot einen Rundumblick über Technik, Sicherheitsaspekte, Praxisbeispiele sowie Code-Snippets zum direkten Einsatz.

Literatur & Quellen

- Nmap Official Website

- Python Official Documentation

- NIST Cybersecurity Framework

- IEEE Spectrum: Humanoid Pilot Robots and AI in Flight

- Fachartikel zu Autonomen Systemen & Cybersicherheit

Bleiben Sie dran für weitere Einblicke und Tutorials zur Absicherung Ihrer kritischen Systeme.

Viel Erfolg beim Coden – und sicheren Fliegen!

Bringen Sie Ihre Cybersecurity-Karriere auf die nächste Stufe

Wenn Sie diesen Inhalt wertvoll fanden, stellen Sie sich vor, was Sie mit unserem umfassenden 47-wöchigen Elite-Trainingsprogramm erreichen könnten. Schließen Sie sich über 1.200 Studenten an, die ihre Karrieren mit den Techniken der Unit 8200 transformiert haben.