Untitled Post

# Doppelgángers Digitales y Personas de IA: una nueva frontera en la gestión de identidad

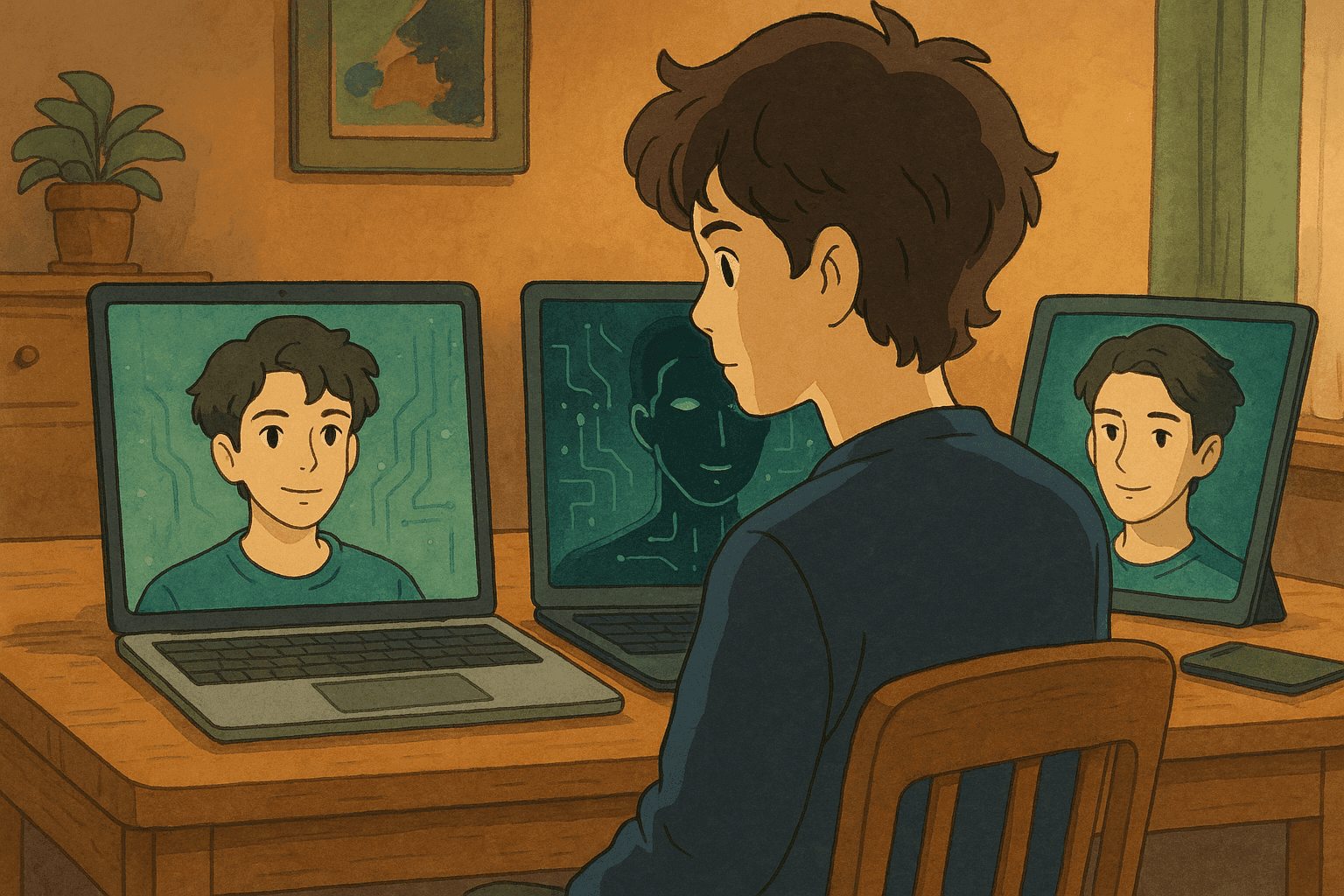

La rápida evolución de la inteligencia artificial no solo está transformando las industrias y las interacciones con los usuarios: también está revolucionando la identidad digital. A medida que los modelos de IA aprenden a imitar y replicar el comportamiento humano, estamos presenciando el nacimiento de doppelgángers digitales y de las llamadas personas de IA, lo que plantea nuevos dilemas de seguridad, ética y filosofía. En esta entrada técnica de blog, profundizamos en cómo se crean estos duplicados digitales, su posible impacto en la gestión de la identidad y cómo pueden protegerse las organizaciones en este territorio inexplorado.

Este artículo cubre:

• Una explicación técnica de los doppelgángers digitales y las personas de IA

• Cómo se utilizan los modelos generativos y las técnicas de aprendizaje profundo para crearlos

• Ejemplos reales, incluidos ataques deepfake y fraude de identidad

• Fragmentos de código que demuestran técnicas básicas de escaneo y análisis con Bash y Python

• Estrategias para asegurar las identidades digitales frente a amenazas en evolución

Al final del artículo, tanto principiantes como profesionales avanzados obtendrán una visión clara de este campo emergente, sus desafíos y las oportunidades para mejorar las prácticas de gestión de la identidad.

---

## Tabla de contenidos

1. [Introducción a los doppelgángers digitales y las personas de IA](#introducción-a-los-doppelgángers-digitales-y-las-personas-de-ia)

2. [Comprendiendo los doppelgángers digitales](#comprendiendo-los-doppelgángers-digitales)

3. [Diseño de personas de IA](#diseño-de-personas-de-ia)

4. [Mecánicas de imitación: cómo la IA replica el comportamiento humano](#mecánicas-de-imitación-cómo-la-ia-replica-el-comportamiento-humano)

5. [Autenticación al desnudo: desafíos en la verificación de identidad](#autenticación-al-desnudo-desafíos-en-la-verificación-de-identidad)

6. [Engaño mediante deepfake: un estudio de caso](#engaño-mediante-deepfake-un-estudio-de-caso)

7. [La crisis de la credibilidad en la era digital](#la-crisis-de-la-credibilidad-en-la-era-digital)

8. [Efectos espejo: impacto psicológico y social](#efectos-espejo-impacto-psicológico-y-social)

9. [Ejemplos y casos de uso reales](#ejemplos-y-casos-de-uso-reales)

10. [Implementación técnica: escaneo y análisis con Bash y Python](#implementación-técnica-escaneo-y-análisis-con-bash-y-python)

11. [Estrategias para asegurar la identidad digital](#estrategias-para-asegurar-la-identidad-digital)

12. [Conclusión](#conclusión)

13. [Referencias](#referencias)

---

## Introducción a los doppelgángers digitales y las personas de IA

Los doppelgángers digitales—réplicas de IA de la identidad digital de una persona—y las personas de IA no son escenas de una película futurista; están llegando hoy mismo. La evolución de estos avatares digitales está alterando drásticamente la forma en que las organizaciones y los individuos abordan la gestión y verificación de la identidad en un mundo cada vez más digital e interconectado.

Los métodos tradicionales de autenticación, como la biometría y las contraseñas, resultan menos fiables a medida que los sistemas de IA avanzados crean duplicados hiperrealistas capaces de engañar incluso a medidas de seguridad sofisticadas. Esta entrada explica la tecnología subyacente, analiza implicaciones reales y ofrece orientación para protegerse de los riesgos asociados.

*Palabras clave: doppelgángers digitales, personas de IA, gestión de identidad, gemelos digitales, deepfake, autenticación, ciberseguridad*

---

## Comprendiendo los doppelgángers digitales

### Definición de doppelgánger digital

Un doppelgánger digital es una réplica generada por IA de la identidad digital de un ser humano. Usando modelos generativos avanzados, estos clones virtuales pueden reproducir la voz, las expresiones faciales, los patrones de habla e incluso respuestas emocionales sutiles. Se construyen entrenando redes de aprendizaje profundo en grandes conjuntos de datos que capturan el comportamiento humano en múltiples formas.

Aunque el concepto de gemelo digital no es nuevo, la precisión y el realismo de los doppelgángers actuales difuminan la línea entre la identidad auténtica y la ilusión digital. Esta transformación conlleva tanto oportunidades como riesgos:

- **Oportunidades:**

• Experiencias personalizadas mejoradas en entornos virtuales

• Nuevo potencial para telepresencia y atención al cliente virtual

• Marketing y branding innovadores mediante avatares digitales

- **Riesgos:**

• Mayor potencial de robo y fraude de identidad

• Desafíos en la privacidad y seguridad digitales

• Amenazas a la confianza en comunicaciones y transacciones digitales

### La evolución de la IA en la creación de identidades digitales

El avance en modelos generativos, especialmente las Redes Generativas Antagónicas (GAN) y los auto-codificadores variacionales (VAE), ha proporcionado las herramientas necesarias para simular características humanas con una precisión asombrosa. Estos algoritmos no solo generan imágenes y audio de aspecto realista, sino que también se adaptan mediante entradas continuas de redes sociales, registros públicos e interacciones en línea.

---

## Diseño de personas de IA

### El papel del deep learning y el machine learning

Crear personas de IA implica técnicas de aprendizaje profundo que permiten a los ordenadores imitar con precisión el comportamiento humano. Al analizar extensos conjuntos de datos—fotos, textos, grabaciones de audio y actividad en redes sociales—los modelos de IA aprenden detalles minuciosos sobre cómo las personas se comunican y actúan.

Las **Redes Generativas Antagónicas (GAN)** son fundamentales. Una GAN consta de dos redes neuronales:

- **Generador:** Produce contenido digital tratando de replicar los matices de la identidad de una persona.

- **Discriminador:** Evalúa cuán auténtico parece el contenido frente a señales humanas genuinas.

Este proceso iterativo mejora la autenticidad de las personas de IA, dificultando distinguirlas de interacciones humanas reales.

### Proceso de creación de personas de IA

1. **Recopilación de datos:**

Se recolectan grandes volúmenes de datos biométricos y de comportamiento.

2. **Entrenamiento del modelo:**

Se entrenan modelos de deep learning usando GAN, redes neuronales convolucionales (CNN) y algoritmos de procesamiento de lenguaje natural (NLP).

3. **Codificación de patrones:**

La IA aprende patrones distintivos como la cadencia del habla, microexpresiones faciales y dinámicas de gestos.

4. **Retroalimentación y refinamiento:**

Las interacciones continuas permiten que la persona de IA ajuste y perfeccione su identidad en tiempo real.

---

## Mecánicas de imitación: cómo la IA replica el comportamiento humano

### Replicación visual mediante redes convolucionales

Las CNN son esenciales para procesar datos visuales. Analizan imágenes y vídeos para reproducir rasgos humanos con detalle minucioso:

- **Detección de bordes:** Captura contornos y bordes de los rasgos faciales.

- **Mapeo de texturas:** Reproduce texturas de piel y pigmentación sutil.

- **Movimiento facial:** Imita microexpresiones que revelan emoción.

### Síntesis de voz y NLP

Más allá de la imagen, las personas de IA deben comunicarse. El NLP, combinado con técnicas avanzadas de síntesis de voz, permite generar discurso natural que refleja el tono, ritmo y acento únicos de un individuo, aprendiendo:

- **Tono y entonación**

- **Ritmo y patrones de énfasis**

- **Modulación emocional basada en contexto**

### Imitación conductual y social

Los sistemas de IA ahora incorporan inteligencia emocional:

- **Análisis de sentimiento:** Comprenden el tono emocional de las interacciones.

- **Modelado conductual contextual:** Emulan normas sociales según el contexto.

- **Adaptación en tiempo real:** Ajustan respuestas conforme evoluciona la conversación.

---

## Autenticación al desnudo: desafíos en la verificación de identidad

Los métodos tradicionales de verificación de identidad afrontan retos sin precedentes. La biometría, antes considerada infalible, puede ser suplantada por técnicas de IA:

- **Reconocimiento facial:** Puede engañarse con vídeos e imágenes deepfake.

- **Autenticación por voz:** Puede ser burlada mediante voces sintetizadas.

- **Huella dactilar e iris:** Podrían recrearse con réplicas de alta calidad generadas por IA.

### El reto de la autenticación multifactor (MFA)

Las organizaciones deben pasar a mecanismos MFA que combinen:

- Biométricas de comportamiento (dinámica de tecleo, movimientos del ratón)

- Verificación continua que detecte anomalías con el tiempo

- Identidades digitales inmutables aseguradas con tecnologías como blockchain

---

## Engaño mediante deepfake: un estudio de caso

Las tecnologías deepfake ya se han usado de forma maliciosa en casos notorios.

### Cómo funcionan los deepfakes

1. **Síntesis de datos:** Colección de imágenes, vídeos y audios del objetivo.

2. **Entrenamiento del modelo:** Uso de GAN para aprender manerismos y apariencia.

3. **Generación de contenido:** Creación de material manipulado que parece genuino.

### Ejemplo real: fraude financiero con voz deepfake

Un delincuente imitó la voz de un directivo para autorizar una transferencia:

- Extrajo audios de entrevistas públicas y redes sociales.

- Entrenó un modelo de voz deepfake.

- Emitió instrucciones falsas que causaron grandes pérdidas financieras.

---

## La crisis de la credibilidad en la era digital

La proliferación de doppelgángers digitales y deepfakes erosiona la confianza.

### Impacto en ciberseguridad

- Suplantación de individuos de confianza para phishing dirigido.

- Evasión de MFA.

- Degradación de la integridad en comunicaciones digitales.

### Implicaciones sociales y económicas

- **Desconfianza pública** en fuentes de información.

- **Fraude comercial** en transacciones electrónicas.

- **Manipulación política** mediante identidades falsas.

---

## Efectos espejo: impacto psicológico y social

### Autopercepción e imagen pública

El “espejo” de los avatares digitales puede provocar:

- **Disociación de la identidad**

- **Adaptación del comportamiento social**

- **Afectación de la autoestima**

### Redefiniendo la interacción social

La incertidumbre sobre la autenticidad podría requerir reglas más estrictas de verificación digital.

---

## Ejemplos y casos de uso reales

### Personas de IA en atención al cliente

- **Asistentes virtuales** multilingües y personalizados.

- **Embajadores de marca** digitales.

- **Imitación fraudulenta** de representantes de soporte.

### Detección de deepfakes en redes sociales

- **Filtrado algorítmico** de contenido manipulado.

- **Reportes de usuarios** para marcar sospechas.

### Prevención de fraude de identidad en finanzas

- **Biometría de voz** con analítica de comportamiento.

- **Verificación contextual** (geolocalización, patrones de transacción, huella de dispositivo).

---

## Implementación técnica: escaneo y análisis con Bash y Python

### Ejemplo 1: escaneo de puertos con Bash

```bash

#!/bin/bash

# scan_ports.sh - Escanea los puertos abiertos de una IP

if [ "$#" -ne 1 ]; then

echo "Uso: $0 <DIRECCIÓN_IP>"

exit 1

fi

IP_ADDRESS=$1

echo "Escaneando la dirección IP: $IP_ADDRESS"

nmap -sS -p- $IP_ADDRESS

echo "Escaneo completado."

Pasos:

- Guardar como

scan_ports.sh - Dar permisos:

chmod +x scan_ports.sh - Ejecutar:

./scan_ports.sh 192.168.1.1

Ejemplo 2: análisis de logs con Python

#!/usr/bin/env python3

import re

def parse_log_file(log_file_path):

ip_pattern = re.compile(r'\b(?:[0-9]{1,3}\.){3}[0-9]{1,3}\b')

suspicious_keywords = ['failed', 'unauthorized', 'denied']

with open(log_file_path, 'r') as file:

for line in file:

if any(keyword in line.lower() for keyword in suspicious_keywords):

ips = ip_pattern.findall(line)

if ips:

print(f"Actividad sospechosa detectada desde IP(s): {', '.join(ips)}")

print(f"Entrada de log: {line.strip()}")

if __name__ == "__main__":

log_file = "authentication.log"

print(f"Analizando archivo de log: {log_file}")

parse_log_file(log_file)

Ejemplo 3: monitoreo continuo combinando Bash y Python

#!/bin/bash

# monitor_logs.sh - Monitorea continuamente los logs de autenticación

LOG_FILE="authentication.log"

while true; do

echo "Escaneando el log en $(date)"

python3 parse_log_file.py "$LOG_FILE"

sleep 60 # Espera 60 segundos

done

Estrategias para asegurar la identidad digital

MFA avanzada

- Biometría de comportamiento

- Autenticación continua

- IDs basadas en blockchain

Uso de machine learning para detección de anomalías

- Monitoreo de horarios de inicio de sesión, IP y patrones de acceso.

- Alertas ante desviaciones del comportamiento habitual.

Fortalecimiento de políticas

- Actualizar políticas de privacidad y uso de datos biométricos.

- Educación sobre riesgos de deepfake.

- Verificación rigurosa de proveedores.

Colaboración intersectorial

Compartir inteligencia de amenazas y protocolos conjuntos de verificación.

Conclusión

Los doppelgángers digitales y las personas de IA representan desafíos y oportunidades formidables en la gestión de identidad. Mientras la IA evoluciona, la línea entre interacción humana genuina e impersonación digital se difumina, obligando a reforzar los mecanismos de autenticación.

Adoptar MFA avanzada, autenticación continua y monitorización basada en IA será esencial. La colaboración y las investigaciones constantes ayudarán a mantener la confianza y la seguridad en un mundo cada vez más conectado.

Referencias

- Guías NIST sobre Identidad Digital

- Paper original de GAN – Ian Goodfellow

- OpenCV: Librería de visión por computador

- Deepfake Detection Challenge (DFDC)

- Buenas prácticas MFA – NIST

- Reconocimiento facial y sus limitaciones

- Blockchain para gestión de identidad

Al comprender cómo los doppelgángers digitales y las personas de IA están moldeando la gestión de la identidad moderna, podemos prepararnos mejor para los desafíos venideros. Adoptar protocolos de seguridad robustos, utilizar la IA para la defensa y mantenerse informado mediante investigación continua son pasos vitales para salvaguardar las identidades digitales en una era donde la línea entre lo real y lo virtual se vuelve cada vez más difusa.

Lleva tu Carrera de Ciberseguridad al Siguiente Nivel

Si encontraste este contenido valioso, imagina lo que podrías lograr con nuestro programa de capacitación élite integral de 47 semanas. Únete a más de 1.200 estudiantes que han transformado sus carreras con las técnicas de la Unidad 8200.