Impactos del Cambio Climático Explicados

A continuación se presenta un extenso artículo técnico que explora el concepto de engaño como nexo entre la desinformación, la información errónea y las percepciones incorrectas, con especial énfasis en su aplicación a la ciberseguridad. Este artículo está optimizado para SEO, utiliza encabezados y palabras clave a lo largo del contenido e incluye ejemplos reales junto con muestras de código en Bash y Python.

---

# El engaño como concepto puente en desinformación, información errónea y ciberseguridad

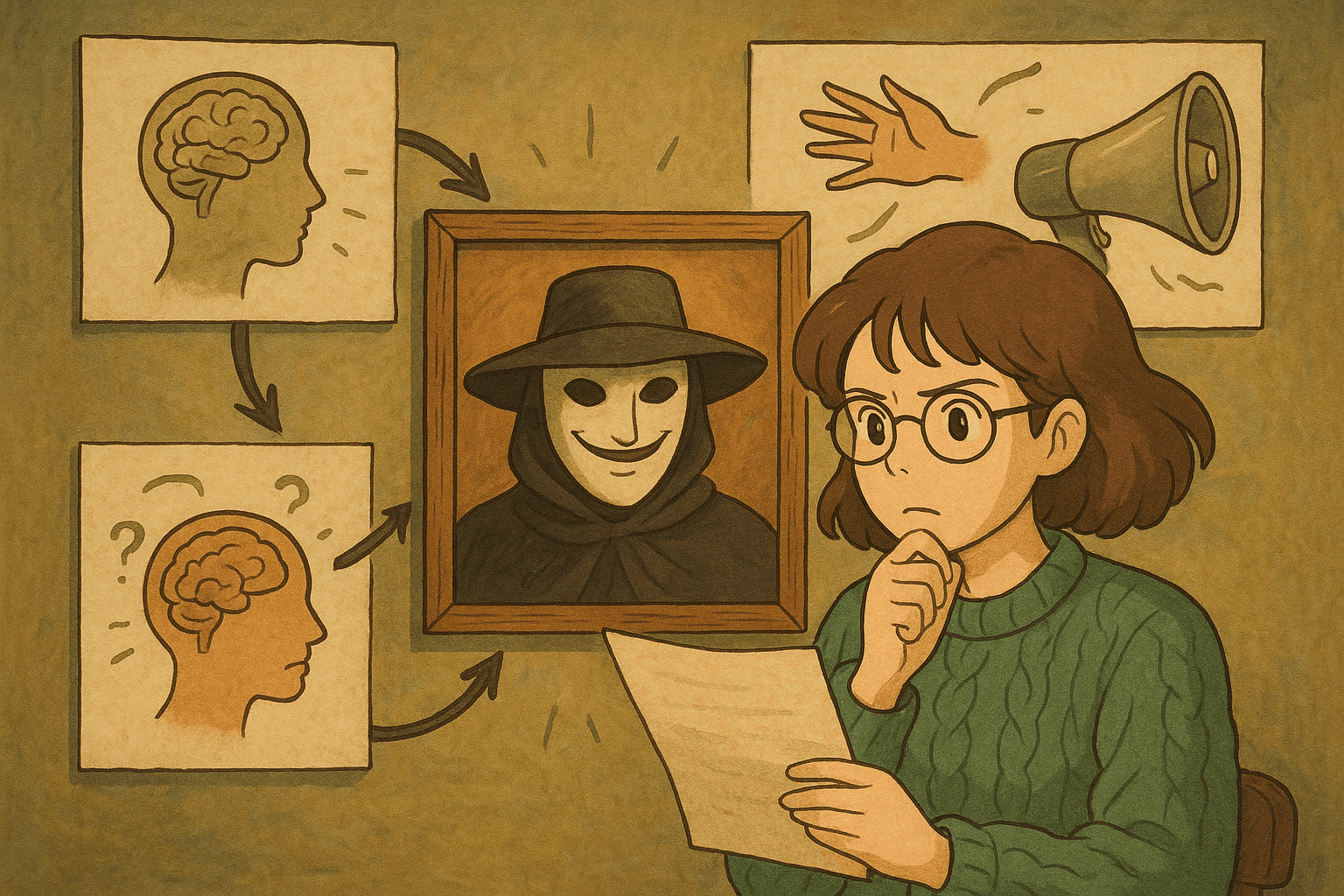

El engaño ha sido durante mucho tiempo objeto de estudio en las ciencias sociales, los estudios de la información y la ciberseguridad. En la teoría de la comunicación, el engaño está emergiendo como un concepto puente que vincula la intencionalidad detrás de la desinformación, la existencia de información engañosa y las percepciones erróneas resultantes en las audiencias. Esta guía exhaustiva explora el engaño desde una perspectiva tanto teórica como técnica, detallando su papel como marco para comprender la propagación de información falsa y su aplicación en las estrategias modernas de ciberseguridad.

En este artículo aprenderás:

- Los fundamentos de la desinformación, la información errónea y el engaño

- Un marco holístico que vincula la intención engañosa con los resultados comunicativos

- Aplicaciones reales e implicaciones en ciberseguridad

- Cómo aprovechar técnicas de escaneo y análisis con ejemplos de Bash y Python

- Estrategias prácticas para detectar engaños en datos y tráfico de red

Al final de este artículo, tendrás una comprensión más clara de cómo el engaño opera como concepto puente y cómo puede aplicarse de forma práctica para mejorar las defensas de ciberseguridad frente a amenazas desinformativas.

---

# Tabla de contenidos

1. [Introducción](#introduction)

2. [Conceptos fundamentales: engaño, desinformación e información errónea](#foundational-concepts)

3. [Un marco holístico para el engaño](#holistic-framework)

- [Intención y resultado](#intent-and-outcome)

- [Distorsiones sistémico-mediáticas](#media-systemic-distortions)

- [Sesgos cognitivos e interacciones relacionales](#cognitive-biases)

- [Mapeo de atributos y técnicas engañosas](#mapping-deceptive-attributes)

4. [El engaño en ciberseguridad](#deception-in-cybersecurity)

- [Tácticas engañosas en los ciberataques](#deceptive-tactics)

- [Implementación de tecnologías de engaño](#implementing-deception)

5. [Ejemplos y aplicaciones del mundo real](#real-world-examples)

- [Caso de estudio: Amenazas Persistentes Avanzadas (APT)](#apts)

- [Caso de estudio: Honeypots y redes de engaño](#honeypots)

6. [Implementación técnica: escaneo y análisis con Bash y Python](#technical-implementation)

- [Escaneo de red con Nmap y Bash](#nmap-scanning)

- [Análisis de resultados con Python](#python-parsing)

7. [Conclusión](#conclusion)

8. [Referencias](#references)

---

# Introducción

En un panorama digital cada vez más interconectado, comprender cómo el engaño manipula las comunicaciones en línea y fuera de línea es fundamental. Ya sea que se trate de políticos que emplean campañas de desinformación durante elecciones o cibercriminales que despliegan técnicas engañosas para vulnerar redes, el engaño sigue siendo una estrategia central.

En la teoría de la comunicación, el engaño se define como la convergencia de:

- La intención identificable de un actor para inducir a error

- Un proceso comunicativo medible

- Los resultados actitudinales o conductuales moldeados por interacciones engañosas

Esta entrada explica el marco interdisciplinar construido a partir de décadas de investigación y demuestra cómo puede aplicarse al campo de la ciberseguridad, donde el objetivo no es solo detectar la intención maliciosa, sino además desorientar y atrapar a los atacantes mediante un engaño estratégico.

---

# Conceptos fundamentales: engaño, desinformación e información errónea

El ecosistema informativo actual está plagado de contenidos falsos y engañosos. Para entender dónde encaja el engaño, es esencial definir los términos:

- **Engaño**: Uso deliberado de tácticas destinadas a inducir a error, donde las intenciones del engañador pueden vincularse empíricamente con los resultados en actitudes y comportamientos.

- **Desinformación**: Información falsa o engañosa que se difunde deliberadamente con la intención de engañar.

- **Información errónea**: Datos inexactos o falsos compartidos sin intención maliciosa, aunque puedan conducir inadvertidamente a percepciones erróneas.

El engaño, como concepto puente, va más allá de la desinformación y la información errónea al conectar explícitamente la intención del engañador, el acto de engañar y las consecuencias resultantes. A diferencia del plagio o los errores accidentales, el engaño está estrechamente ligado a dinámicas de poder y manipulación intencional.

---

# Un marco holístico para el engaño

El marco holístico discutido en trabajos recientes (p. ej., Chadwick & Stanyer, 2022) descompone el engaño en variables e indicadores interrelacionados. Este marco puede servir como plano tanto para la investigación académica como para la aplicación práctica en ciberseguridad.

## Intención y resultado

El engaño se define por dos factores críticos:

1. **Intención de engañar**: Un actor intenta conscientemente inducir a error a una audiencia.

2. **Resultado observado**: La manipulación pretendida genera creencias o comportamientos falsos en el grupo objetivo.

Este enfoque enfatiza la conexión entre lo que el actor engañoso busca lograr y el impacto real en la opinión pública o los sistemas de seguridad.

## Distorsiones sistémico-mediáticas

En los entornos mediáticos, tanto las comunicaciones tradicionales como las digitales pueden distorsionar el suministro de información. Entre las distorsiones se incluyen:

- **Sesgo algorítmico**: Cuando los sistemas automatizados priorizan contenido sensacionalista o divisivo.

- **Amplificación de contenido**: Cómo narrativas engañosas se viralizan debido a efectos de red.

Estas distorsiones moldean la percepción de los hechos, facilitando que los actores engañosos manipulen el sentimiento público.

## Sesgos cognitivos e interacciones relacionales

Las estrategias de engaño suelen explotar sesgos cognitivos conocidos, entre ellos:

- **Sesgo de confirmación**: Preferir la información que confirma creencias preexistentes.

- **Heurística de disponibilidad**: Basarse en ejemplos inmediatos para evaluar un tema.

El engaño es más efectivo cuando aprovecha estos sesgos a través de la comunicación relacional, donde la confianza y la relación entre emisor y receptor son críticas.

## Mapeo de atributos y técnicas engañosas

Para construir un modelo sólido de engaño, los investigadores han identificado varios atributos y técnicas clave:

- **Desvío estratégico**: Disimular las verdaderas intenciones del atacante.

- **Operaciones de falsa bandera**: Hacerse pasar por un actor benigno o alternativo.

- **Enmarcado narrativo**: Crear historias que alteren sutilmente la percepción de los hechos.

Tabla 1 (adaptada con fines ilustrativos) resume diez variables principales y sus indicadores focales:

| Variable | Ejemplos de indicadores |

| ----------------------------- | ---------------------------------------------------------------- |

| 1. Identificación del actor | Autenticación de la fuente, reputación, afiliaciones |

| 2. Declaración de intención | Lenguaje engañoso, señales simbólicas |

| 3. Construcción del mensaje | Estructura narrativa, encuadre, giro político |

| 4. Mecanismo de entrega | Redes sociales, difusión, redes interpersonales |

| 5. Distorsiones sistémicas | Sesgo algorítmico, amplificación selectiva |

| 6. Explotación de sesgos | Aprovechar sesgo de confirmación, heurísticas |

| 7. Enmarcado contextual | Narrativas situacionales, temporización de mensajes |

| 8. Observación de resultados | Cambio conductual, variación de opinión, impacto en la red |

| 9. Análisis de vectores | Modos de ataque cibernético, técnicas de phishing |

| 10. Bucle de retroalimentación| Narrativas posteriores que refuerzan el engaño |

Este tipología resalta que el engaño no es un proceso lineal, sino la interacción compleja entre intencionalidad, técnica e impacto en un entorno mediado.

---

# El engaño en ciberseguridad

En ciberseguridad, el engaño es tanto una táctica usada por los adversarios como una estrategia de defensa. Las amenazas —desde el phishing hasta las Amenazas Persistentes Avanzadas (APT)— confían en técnicas engañosas para explotar redes y sistemas de datos.

## Tácticas engañosas en los ciberataques

Los atacantes utilizan el engaño para:

- **Suplantar identidades de confianza**: Técnicas de suplantación para acceder a sistemas seguros.

- **Ingeniería social**: Manipular a individuos para que revelen información confidencial.

- **Ofuscación de datos**: Ocultar código malicioso entre datos legítimos para evadir la detección.

- **Comportamiento del sistema engañoso**: Provocar interpretaciones erróneas en las alertas o registros.

Un ejemplo común es el phishing: los atacantes envían correos aparentemente legítimos para inducir al usuario a hacer clic en enlaces maliciosos, reproduciendo el diseño y tono de entidades conocidas (p. ej., bancos) para obtener credenciales sensibles.

## Implementación de tecnologías de engaño

A la defensiva, los profesionales de ciberseguridad emplean tecnologías de engaño —herramientas que plantan deliberadamente datos y sistemas señuelo para confundir a los atacantes—, tales como:

- **Honeypots y Honeynets**: Sistemas que aparentan vulnerabilidad para atraer atacantes y permitir su estudio.

- **Redes de engaño (Deception Grids)**: Conjunto de activos señuelo dentro de la red de producción, creando un laberinto que confunde y atrapa.

- **Repositorios de datos falsos**: Bases de datos ficticias que desvían la atención de los atacantes.

Con estas técnicas, los defensores pueden ralentizar o disuadir a los atacantes, convirtiendo el engaño de una desventaja en un atributo crítico de defensa.

---

# Ejemplos y aplicaciones del mundo real

Para ilustrar la aplicación práctica del engaño en ciberseguridad y comunicación, considera los siguientes casos.

## Caso de estudio: Amenazas Persistentes Avanzadas (APT)

Las APT combinan a menudo tácticas engañosas:

1. **Operaciones de falsa bandera** que ocultan el origen real de los servidores de mando y control.

2. Malware a medida que imita el comportamiento de aplicaciones legítimas para evadir antivirus.

3. **Interacciones relacionales** con colaboradores internos para difundir información errónea y desviar auditorías.

La sofisticación en el uso del engaño dificulta a los defensores localizar la fuente y motivación reales del ataque.

## Caso de estudio: Honeypots y redes de engaño

Una firma de servicios financieros implementó una **red de engaño** que incluía:

- **Honeypots** que simulaban bases de datos financieras clave

- **Segmentos de red señuelo** con supuestos datos sensibles

- **Credenciales falsas** que disparaban alertas automáticas al ser usadas

Cuando un atacante, mediante phishing, accedió a la red, fue desviado rápidamente al entorno señuelo, lo que protegió los activos reales y proporcionó inteligencia valiosa sobre las TTP (tácticas, técnicas y procedimientos) del atacante.

---

# Implementación técnica: escaneo y análisis con Bash y Python

A continuación, se presentan ejemplos prácticos para usar comandos de escaneo de red en Bash y analizar la salida con Python, ayudando a identificar comportamientos anómalos indicativos de engaño.

## Escaneo de red con Nmap y Bash

```bash

#!/bin/bash

# nmap_scan.sh - Script para ejecutar un escaneo Nmap en el rango de red especificado

RANGO_RED="192.168.1.0/24"

ARCHIVO_SALIDA="nmap_scan_output.xml"

echo "Iniciando escaneo Nmap en: $RANGO_RED"

nmap -oX $ARCHIVO_SALIDA -sV $RANGO_RED

echo "Escaneo completado. Resultados guardados en $ARCHIVO_SALIDA"

Explicación

- Se define el rango de red (por ejemplo, 192.168.1.0/24).

- Nmap se ejecuta con la opción

-sVpara detectar versiones de servicios y la salida se guarda en XML; esto facilita el análisis automatizado. - Tras completarse, el archivo XML queda disponible para su procesamiento posterior.

Análisis de resultados con Python

#!/usr/bin/env python3

"""

parse_nmap.py - Analiza la salida XML de Nmap y detecta puertos o servicios inesperados.

Uso: python3 parse_nmap.py nmap_scan_output.xml

"""

import sys

import xml.etree.ElementTree as ET

def parse_nmap_xml(xml_file):

try:

tree = ET.parse(xml_file)

root = tree.getroot()

print(f"XML analizado correctamente desde {xml_file}.")

return root

except Exception as e:

print(f"Error al analizar XML: {e}")

sys.exit(1)

def check_services(root):

servicios_sospechosos = []

for host in root.findall('host'):

ip = host.find('address').attrib['addr']

for port in host.find('ports').findall('port'):

port_id = port.attrib['portid']

service = port.find('service').attrib.get('name', 'desconocido')

# Criterio de ejemplo: detectar servicios inesperados o puertos poco comunes

if service in ['telnet', 'ftp'] or (int(port_id) < 1024 and service == 'desconocido'):

servicios_sospechosos.append((ip, port_id, service))

return servicios_sospechosos

def main(xml_file):

root = parse_nmap_xml(xml_file)

sospechosos = check_services(root)

if sospechosos:

print("\nServicios sospechosos detectados:")

for s in sospechosos:

print(f"IP: {s[0]}, Puerto: {s[1]}, Servicio: {s[2]}")

else:

print("No se detectaron servicios sospechosos en el escaneo.")

if __name__ == "__main__":

if len(sys.argv) != 2:

print("Uso: python3 parse_nmap.py <nmap_scan_output.xml>")

sys.exit(1)

main(sys.argv[1])

Explicación

- El script analiza el XML generado por Nmap.

- Extrae cada host y sus puertos abiertos, verificando si puertos/servicios específicos (p. ej., Telnet o FTP) aparecen.

- Si encuentra algo sospechoso, muestra IP, puerto y servicio; útil para señalar actividades engañosas.

Ampliación con análisis adicional

Podrías incorporar bibliotecas como Pandas o conectar con un SIEM para correlacionar comportamientos de red en el tiempo:

import pandas as pd

def summarize_scan_data(servicios_sospechosos):

df = pd.DataFrame(servicios_sospechosos, columns=["IP", "Puerto", "Servicio"])

resumen = df.groupby("Servicio").size().reset_index(name="Conteo")

print("\nResumen de servicios sospechosos:")

print(resumen)

De este modo, se obtiene una visión más amplia de las anomalías impulsadas por el engaño.

Conclusión

El engaño como concepto puente en desinformación, información errónea y ciberseguridad nos ofrece una comprensión más rica de cómo los actores manipulan percepciones y resultados. Al vincular estrategias engañosas con sus impactos cognitivos y conductuales, investigadores y profesionales pueden crear enfoques más matizados de detección y prevención.

A nivel teórico, vimos que el engaño implica intención deliberada y cambios medibles en actitudes y comportamientos. Aplicado a la ciberseguridad, los mismos principios guían tanto a atacantes como a defensores. Los adversarios usan el engaño para camuflar sus actividades, mientras que los defensores recurren a honeypots, sistemas señuelo y redes de engaño para confundir a los intrusos.

El marco holístico no solo ayuda a la investigación académica, sino que ofrece mecanismos prácticos de defensa. Los ejemplos técnicos —scripts en Bash y Python— demuestran cómo estos conceptos se traducen en prácticas accionables. Al aprovechar estos métodos, las organizaciones pueden identificar y mitigar los riesgos que plantean las amenazas cibernéticas basadas en engaños, garantizando entornos digitales más seguros.

El camino que va de comprender los fundamentos del engaño a aplicarlos en ciberseguridad está lleno de complejidades y oportunidades. A medida que la tecnología evoluciona, también lo harán los métodos de actores legítimos y adversarios en el paisaje informativo. Resulta imperativo adelantarse, no solo detectando el engaño, sino entendiendo sus componentes fundamentales: intención, proceso y resultado.

Referencias

- Chadwick, A., & Stanyer, J. (2022). Deception as a Bridging Concept in the Study of Disinformation, Misinformation, and Misperceptions: Toward a Holistic Framework. Communication Theory, 32(1), 1–24.

- Fallis, D. (2011). The epistemic significance of deceptive information. En E. C. Chang, E. F. G. Jenter, & W. T. Whyte (Eds.), Knowledge and Communication.

- Sitio oficial de Nmap: https://nmap.org/

- Documentación oficial de Python: https://docs.python.org/3/

- Guía de scripting Bash: https://www.gnu.org/software/bash/manual/

Lleva tu Carrera de Ciberseguridad al Siguiente Nivel

Si encontraste este contenido valioso, imagina lo que podrías lograr con nuestro programa de capacitación élite integral de 47 semanas. Únete a más de 1.200 estudiantes que han transformado sus carreras con las técnicas de la Unidad 8200.