Untitled Post

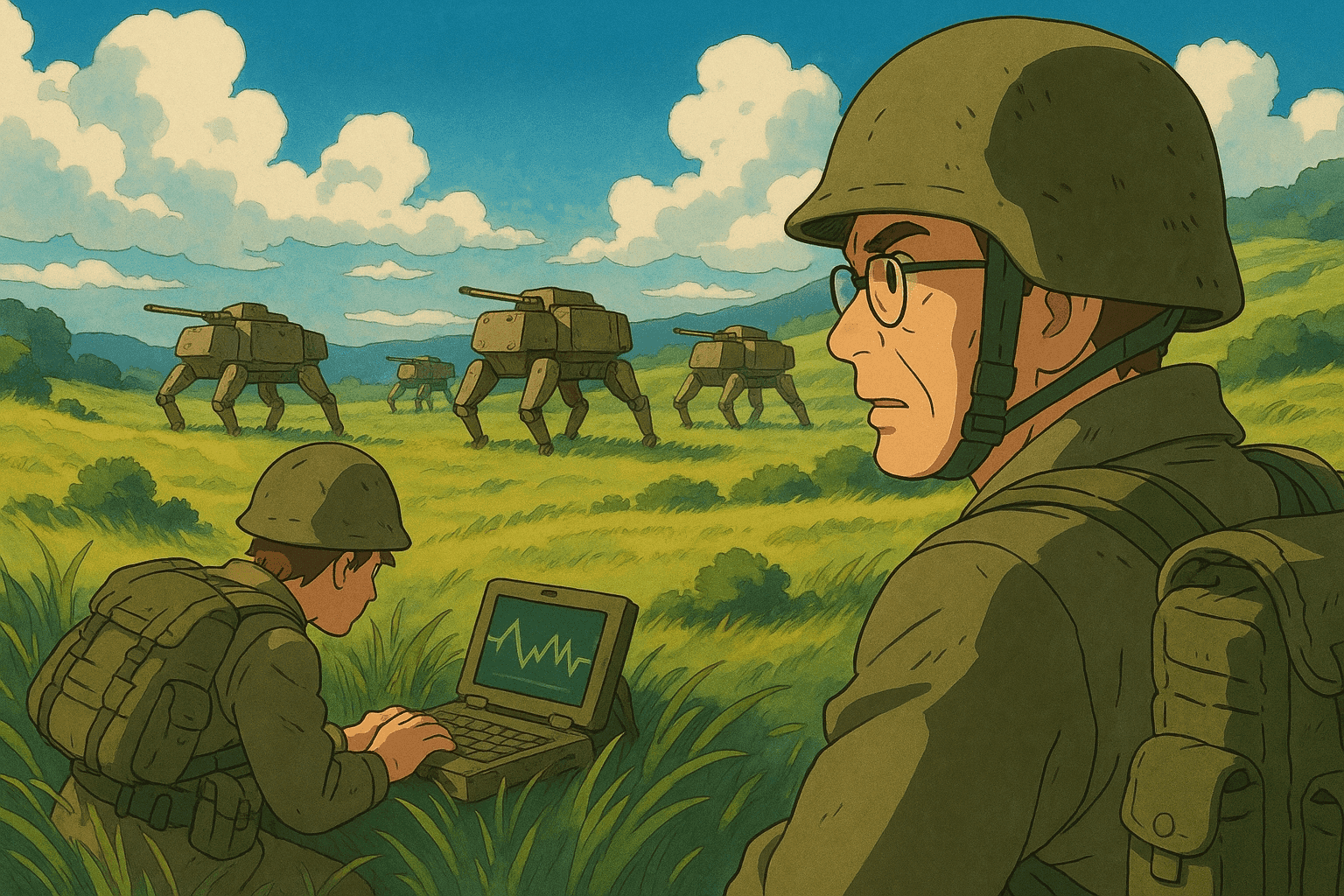

# Tromper l’IA : quand les stratégies de déception militaire inspirent les tactiques de cybersécurité

Dans le champ de bataille numérique d’aujourd’hui, les adversaires jouent à des jeux d’esprit à haut risque qui vont bien au-delà du simple fait de cacher des actifs ou de camoufler les mouvements de troupes. Comme l’explique un récent article de Business Insider, la déception militaire a évolué avec l’essor de l’intelligence artificielle (IA). Désormais, au lieu de simplement dissimuler des informations, les stratèges militaires doivent manipuler les renseignements collectés par les systèmes d’IA ennemis afin d’induire les décideurs en erreur.

Dans cet article, nous explorons l’intersection entre déception militaire et cybersécurité, expliquons l’évolution des tactiques traditionnelles de cache-cache vers de véritables campagnes de désinformation, et fournissons des éclairages techniques – du niveau débutant au niveau avancé – accompagnés d’exemples concrets et de fragments de code. Nous aborderons la tromperie de capteurs, la manipulation de données, les commandes de scan et l’analyse de résultats à l’aide de Bash et Python.

**Mots-clés :** tromperie d’IA, déception militaire, cybersécurité, tromperie de capteurs, techniques de cybersécurité, script Bash, parsing Python, manipulation de données, scan réseau

---

## Table des matières

1. [Introduction](#introduction)

2. [L’évolution de la déception militaire à l’ère de l’IA](#evolution-of-military-deception)

3. [L’IA, nouvel arbitre du champ de bataille](#ai-as-new-battlefield-arbiter)

4. [Parallèles avec la cybersécurité : tromperie et manipulation de données](#cybersecurity-parallels)

5. [Guide du débutant : la déception en cybersécurité](#beginners-guide)

6. [Techniques avancées : exploiter et protéger les systèmes d’IA](#advanced-techniques)

7. [Exemples et cas d’usage réels](#real-world-examples)

8. [Exemples de code : commandes de scan et parsing de sortie](#code-samples)

- [Script Bash pour le scan](#bash-script-scanning)

- [Script Python pour le parsing](#python-script-parsing)

9. [Conclusion : l’avenir de la tromperie pilotée par l’IA en guerre et en cyberdéfense](#conclusion)

10. [Références](#references)

---

## Introduction<a name="introduction"></a>

Imaginez une opération militaire dont l’objectif n’est plus seulement de cacher des actifs ou des mouvements de troupes, mais de tromper activement les outils d’analyse automatisés de l’adversaire. C’est l’ère émergente de la déception pilotée par l’IA. Alors que la déception militaire traditionnelle visait à dissimuler la vérité aux yeux humains, la guerre moderne oblige à façonner non seulement la perception de l’ennemi, mais aussi à tromper ses systèmes d’IA. Les techniques qui reposaient autrefois sur du matériel factice et de faux déplacements intègrent désormais l’injection délibérée de données de capteurs trompeuses, d’images manipulées et de signaux leurres.

Cet article s’inspire de l’article Business Insider « AI Means Militaries Must Focus on Fooling an Enemy Rather Than Hiding », qui retrace l’évolution des opérations de déception. Nous allons disséquer le concept, identifier les parallèles avec les pratiques de cybersécurité et fournir des éclairages techniques sur la mise en œuvre et la contre-mesure de tactiques similaires dans le domaine numérique.

---

## L’évolution de la déception militaire à l’ère de l’IA<a name="evolution-of-military-deception"></a>

### Stratégies de déception traditionnelles

Historiquement, les stratégies reposaient sur :

- **Masquage des mouvements** : camouflage ou déplacements nocturnes pour échapper à la reconnaissance.

- **Armées factices** : forces ou véhicules gonflables destinés à rassurer faussement l’ennemi.

- **Faux renseignements** : fuite volontaire de plans erronés.

Des exemples classiques vont des tactiques d’Hannibal à la bataille de Cannes jusqu’au plan de tromperie du débarquement allié avec chars factices et faux trafics radio.

### Transition vers la guerre informationnelle

Avec l’essor des capteurs et de l’imagerie satellitaire, la déception a dû gagner en sophistication. L’arrivée de l’IA dans l’analyse de données massives complique davantage ces stratégies :

- **Injection de fausses données** pour saturer l’IA.

- **Manipulation de sorties de capteurs** pour provoquer une mauvaise identification.

- **Exploitation de la dépendance aux modèles** : l’IA échoue sur des données hors distribution.

L’idée maîtresse : transformer la rapidité et la reconnaissance de motifs de l’IA en vulnérabilités afin d’induire de mauvaises décisions stratégiques.

---

## L’IA, nouvel arbitre du champ de bataille<a name="ai-as-new-battlefield-arbiter"></a>

### Rôle de l’IA dans la prise de décision

Les commandants s’appuient sur l’IA pour :

- Suivre les mouvements ennemis,

- Identifier les points faibles,

- Déterminer le moment optimal d’une contre-attaque.

### Tromper l’IA : un défi à deux volets

1. **Processus d’acquisition des données** : bruit, formats détournés, signaux subtils.

2. **Modules décisionnels** : injection contrôlée de signaux trompeurs pour déclencher des erreurs.

Une modification minime du matériau réfléchissant d’un drone peut suffire à tromper l’IA adverse sans alerter un observateur humain.

---

## Parallèles avec la cybersécurité : tromperie et manipulation de données<a name="cybersecurity-parallels"></a>

En cybersécurité, on emploie déjà l’art de la diversion :

- **Honeypots** (pots de miel),

- **Obfuscation** (code, répertoires factices),

- **Évasion des IDS alimentés par l’IA**.

### Tromperie en cyberdéfense

- **Honeytokens** : données pièges qui déclenchent des alertes.

- **Réseaux leurres** pour détourner l’attaquant.

- **Services factices** permettant d’enregistrer et d’analyser les intrusions.

---

## Guide du débutant : la déception en cybersécurité<a name="beginners-guide"></a>

### Qu’est-ce que la technologie de déception ?

Utilisation délibérée d’actifs factices pour détecter, tromper et analyser les attaquants.

### Concepts clés

1. **Honeypots**

2. **Honeytokens**

3. **Grilles de déception**

4. **Obfuscation de données**

### Mise en place simple

- Déployer un honeypot,

- Journaliser et surveiller,

- Générer des données synthétiques.

---

## Techniques avancées : exploiter et protéger les systèmes d’IA<a name="advanced-techniques"></a>

### Exploiter les vulnérabilités de l’IA

- **Attaques adversariales**,

- **Empoisonnement de données**,

- **Leurre de capteurs**.

### Protéger l’IA

- **Validation robuste**,

- **Redondance de capteurs**,

- **Surveillance adaptative**.

---

## Exemples et cas d’usage réels<a name="real-world-examples"></a>

### Applications militaires

1. **Drones leurres**

2. **Postes de commandement factices**

3. **Données logistiques falsifiées**

### Applications cybersécurité

1. **Honeypots et honeytokens en entreprise**

2. **Apprentissage adversarial dans la détection de fraude**

3. **Systèmes IDS et bruit artificiel**

---

## Exemples de code : commandes de scan et parsing de sortie<a name="code-samples"></a>

### Script Bash pour le scan<a name="bash-script-scanning"></a>

```bash

#!/bin/bash

# network_scan.sh

# Petit script Nmap : scanne un segment réseau et écrit les résultats dans un fichier.

if [ "$#" -ne 2 ]; then

echo "Usage : $0 <réseau_cible> <fichier_sortie>"

exit 1

fi

CIBLE=$1

FICHIER=$2

echo "Début du scan sur $CIBLE..."

nmap -sV $CIBLE -oN $FICHIER

echo "Scan terminé. Résultats enregistrés dans $FICHIER."

Exécution :

bash network_scan.sh 192.168.1.0/24 resultats_scan.txt

Script Python pour le parsing

#!/usr/bin/env python3

"""

parse_nmap.py

Analyse un fichier de sortie Nmap pour extraire adresses IP, ports et services.

"""

import re, sys

def parse_nmap_output(path):

with open(path, 'r') as f:

lines = f.readlines()

info, host = {}, None

for line in lines:

m_host = re.match(r'^Nmap scan report for\s+(.*)', line)

if m_host:

host = m_host.group(1).strip()

info[host] = []

continue

m_port = re.match(r'(\d+)/tcp\s+open\s+(\S+)', line)

if m_port and host:

info[host].append({'port': m_port.group(1),

'service': m_port.group(2)})

return info

if __name__ == "__main__":

if len(sys.argv) != 2:

print("Usage : python3 parse_nmap.py <fichier_nmap>")

sys.exit(1)

hosts = parse_nmap_output(sys.argv[1])

for h, ports in hosts.items():

print(f"Host : {h}")

for p in ports:

print(f" Port : {p['port']}, Service : {p['service']}")

print('-' * 40)

Exécution :

python3 parse_nmap.py resultats_scan.txt

Conclusion : l’avenir de la tromperie pilotée par l’IA en guerre et en cyberdéfense

L’intégration de l’IA dans les opérations militaires comme dans la cybersécurité marque un changement de paradigme. Le futur reposera davantage sur la manipulation active des données que sur leur simple dissimulation. Qu’il s’agisse de réseaux leurres dans le cyberespace ou de signaux de capteurs modifiés sur le terrain, la capacité à tromper des adversaires intelligents – humains ou machines – restera un atout décisif.

Références

- Article Business Insider sur la déception militaire et l’IA

- Modern War Institute – Essais sur la déception en guerre

- Site officiel de Nmap

- Documentation officielle de Python

- Guide Bash

🚀 PRÊT À PASSER AU NIVEAU SUPÉRIEUR ?

Faites passer votre carrière en cybersécurité au niveau supérieur

Si vous avez trouvé ce contenu utile, imaginez ce que vous pourriez accomplir avec notre programme de formation élite complet de 47 semaines. Rejoignez plus de 1 200 étudiants qui ont transformé leur carrière grâce aux techniques de l'Unité 8200.

Taux de placement de 97%

Techniques d'élite de l'Unité 8200

42 Labs pratiques