Untitled Post

# Doubles numériques et personas IA : un nouveau territoire pour la gestion de l’identité

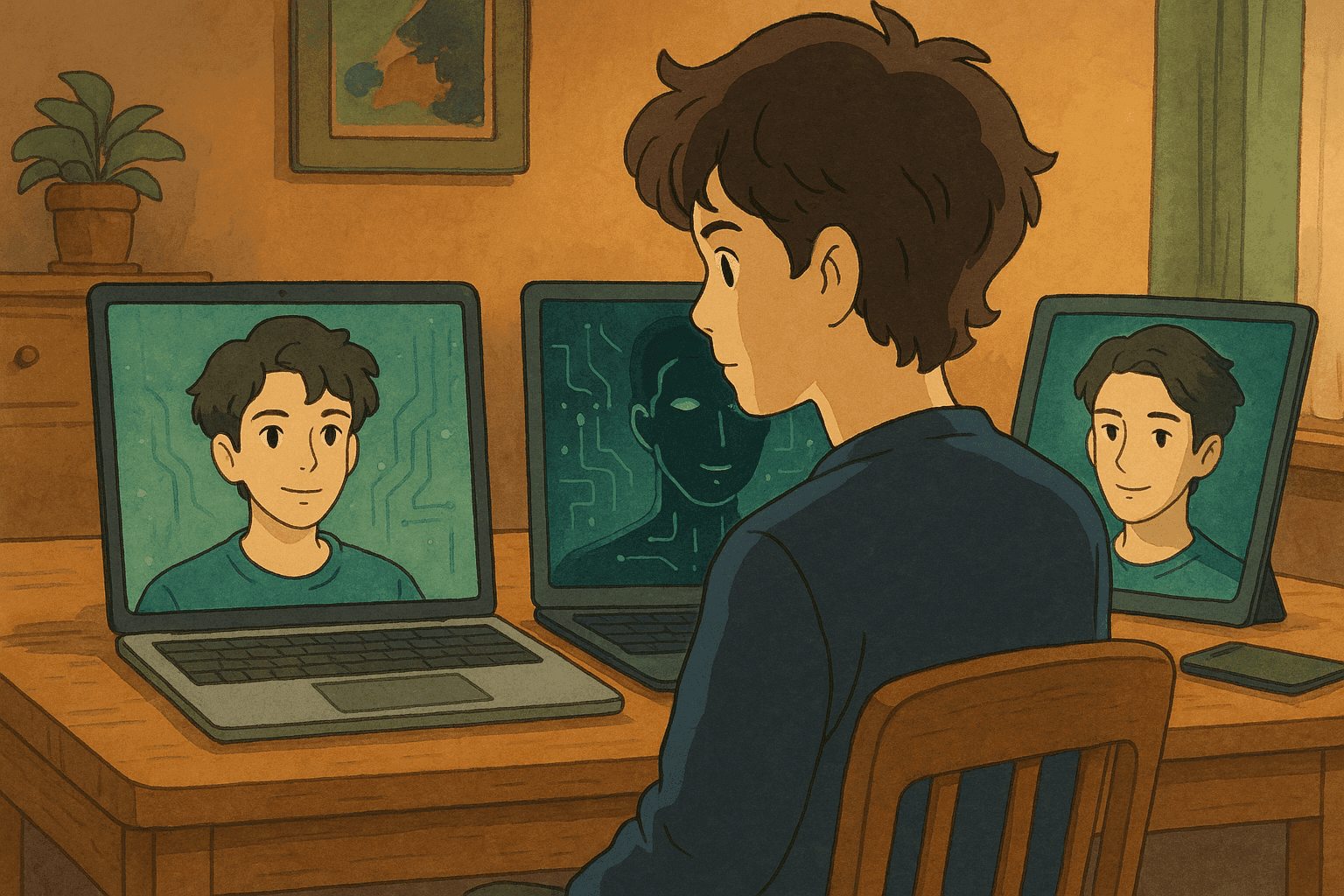

L’évolution rapide de l’intelligence artificielle ne se contente pas de transformer les industries et les interactions utilisateurs ; elle révolutionne l’identité numérique elle-même. À mesure que les modèles d’IA apprennent à imiter et répliquer le comportement humain, nous assistons à la naissance de doubles numériques et de personas IA qui soulèvent de nouveaux dilemmes sécuritaires, éthiques et philosophiques. Dans cet article technique, nous plongeons au cœur de la création de ces répliques digitales, de leur impact potentiel sur la gestion de l’identité, et de la façon dont les organisations peuvent se protéger dans ce territoire inexploré.

Cet article traite :

• D’une explication technique des doubles numériques et des personas IA

• De l’utilisation des modèles génératifs et des techniques d’apprentissage profond pour les créer

• D’exemples réels, y compris des attaques par deepfake et des fraudes à l’identité

• D’extraits de code illustrant des techniques de balayage et d’analyse en Bash et Python

• De stratégies pour sécuriser les identités numériques face à des menaces en constante évolution

À la fin de l’article, novices comme experts disposeront d’éclairages sur ce domaine émergent, ses défis et les opportunités qu’il offre pour améliorer les pratiques de gestion de l’identité.

---

## Table des matières

1. [Introduction aux doubles numériques et aux personas IA](#introduction-aux-doubles-numériques-et-aux-personas-ia)

2. [Comprendre les doubles numériques](#comprendre-les-doubles-numériques)

3. [Conception des personas IA](#conception-des-personas-ia)

4. [Mécanismes d’imitation : comment l’IA reproduit le comportement humain](#mécanismes-dimitation--comment-lia-reproduit-le-comportement-humain)

5. [Authentification décryptée : défis de la vérification d’identité](#authentification-décryptée--défis-de-la-vérification-didentité)

6. [Tromperie par deepfake : étude de cas](#tromperie-par-deepfake--étude-de-cas)

7. [La crise de crédibilité à l’ère numérique](#la-crise-de-crédibilité-à-lère-numérique)

8. [Effets miroirs : impacts psychologiques et sociaux](#effets-miroirs--impacts-psychologiques-et-sociaux)

9. [Exemples et cas d’usage réels](#exemples-et-cas-dusage-réels)

10. [Implémentation technique : balayage et analyse avec Bash et Python](#implémentation-technique--balayage-et-analyse-avec-bash-et-python)

11. [Stratégies pour sécuriser l’identité numérique](#stratégies-pour-sécuriser-lidentité-numérique)

12. [Conclusion](#conclusion)

13. [Références](#références)

---

## Introduction aux doubles numériques et aux personas IA

Les doubles numériques — des répliques d’identité créées par l’IA — et les personas IA ne sont plus des scènes de science-fiction ; ils débarquent aujourd’hui. L’essor de ces avatars digitaux bouleverse la façon dont les organisations et les particuliers abordent la gestion et la vérification de l’identité dans un monde toujours plus connecté.

Les méthodes d’authentification traditionnelles, telles que les biométries et les mots de passe, deviennent moins fiables à mesure que des systèmes d’IA perfectionnés créent des duplicatas hyperréalistes capables de tromper même les mesures de sécurité les plus sophistiquées. Cet article explore la technologie sous-jacente, examine les implications concrètes et propose des recommandations pour se prémunir contre les risques associés.

*Mots-clés : doubles numériques, personas IA, gestion de l’identité, jumeaux digitaux, deepfake, authentification, cybersécurité*

---

## Comprendre les doubles numériques

### Définition

Un double numérique est une réplique d’identité humaine générée par l’IA. S’appuyant sur des modèles génératifs sophistiqués, ces clones virtuels peuvent imiter la voix, les expressions faciales, les tournures de discours et même de subtils signaux émotionnels. Ils sont entraînés à partir de vastes jeux de données capturant le comportement humain sous diverses formes.

Bien que la notion de jumeau numérique ne soit pas nouvelle, la précision et le réalisme des doubles numériques actuels brouillent la frontière entre identité authentique et illusion digitale. Cette transformation apporte des opportunités… et des risques :

- **Opportunités :**

• Expériences personnalisées enrichies dans les environnements virtuels

• Nouveau potentiel pour la télé-présence et le service client en ligne

• Marketing et branding innovants via des avatars digitaux

- **Risques :**

• Fraude et usurpation d’identité accrues

• Atteintes à la confidentialité et à la sécurité

• Érosion de la confiance dans les communications et transactions digitales

### Évolution de l’IA dans la création d’identités digitales

Les avancées des modèles génératifs — notamment les réseaux antagonistes génératifs (GAN) et les auto‐encodeurs variationnels (VAE) — offrent les outils nécessaires pour simuler les caractéristiques humaines avec une précision stupéfiante. Ces algorithmes génèrent non seulement des visuels et de l’audio réalistes, mais s’adaptent aussi en continu grâce aux données issues des réseaux sociaux, registres publics et interactions en ligne.

---

## Conception des personas IA

### Rôle de l’apprentissage profond

Créer un persona IA repose sur des techniques de deep learning permettant aux machines d’imiter fidèlement le comportement humain. En analysant d’immenses volumes de données — photos, textes, enregistrements audio, activités sur les réseaux sociaux — les modèles apprennent les moindres détails de la communication et des actions d’un individu.

Les **GAN** sont essentiels :

- **Générateur :** produit un contenu numérique imitant les nuances d’une identité.

- **Discriminateur :** évalue l’authenticité du contenu comparée aux signaux humains réels.

Ce cycle itératif renforce le réalisme des personas IA, rendant leur détection difficile.

### Étapes de création

1. **Collecte des données** — biométriques et comportementales.

2. **Entraînement des modèles** — GAN, CNN, NLP, etc.

3. **Encodage des motifs** — cadence de parole, micro-expressions, gestes.

4. **Retour et raffinement** — ajustements en temps réel lors des interactions.

---

## Mécanismes d’imitation : comment l’IA reproduit le comportement humain

### Réplication visuelle avec les CNN

Les CNN traitent l’image et la vidéo pour reproduire les traits humains :

- **Détection des contours**

- **Cartographie des textures**

- **Mouvements faciaux et micro-expressions**

### Synthèse vocale et NLP

Pour communiquer, les personas IA s’appuient sur le NLP et la synthèse vocale :

- **Ton, intonation, rythme**

- **Modulation émotionnelle contextuelle**

### Imitation comportementale et sociale

Les systèmes intègrent l’intelligence émotionnelle :

- **Analyse de sentiment**

- **Modélisation contextuelle**

- **Adaptation en temps réel**

---

## Authentification décryptée : défis de la vérification d’identité

Les méthodes classiques sont mises à mal par les doubles numériques :

- **Reconnaissance faciale** trompée par des deepfakes.

- **Authentification vocale** contournée par des voix synthétiques.

- **Empreintes et iris** potentiellement reproduits par l’IA.

### Le défi de l’authentification multi-facteurs (MFA)

Les organisations doivent évoluer vers une MFA avancée :

- Biométrie comportementale (frappe clavier, mouvements souris)

- Vérification continue des anomalies

- Identités immuables via la blockchain

---

## Tromperie par deepfake : étude de cas

Les deepfakes ont déjà prouvé leur nocivité. Fonctionnement :

1. **Synthèse de données**

2. **Entraînement GAN**

3. **Génération de contenu manipulé**

### Exemple réel : fraude financière

Un criminel a imité la voix d’un dirigeant pour ordonner un virement. Étapes :

- Collecte d’extraits publics

- Entraînement du modèle vocal

- Appel frauduleux et transfert d’argent

---

## La crise de crédibilité à l’ère numérique

### Impact en cybersécurité

Des attaquants peuvent :

- Usurper des identités de confiance

- Contourner la MFA

- Dégrader l’intégrité des communications

### Implications sociétales et économiques

- **Défiance publique** envers l’information

- **Fraudes commerciales**

- **Manipulation politique**

---

## Effets miroirs : impacts psychologiques et sociaux

### Perception de soi et image publique

Le “miroir numérique” peut mener à :

- **Dissociation identitaire**

- **Modification du comportement social**

- **Baisse d’estime de soi**

### Redéfinition de l’interaction sociale

L’incertitude sur l’authenticité impose de nouvelles règles de vérification.

---

## Exemples et cas d’usage réels

### Personas IA dans le support client

- **Assistants virtuels multilingues**

- **Ambassadeurs de marque numériques**

- **Impostures frauduleuses** de faux agents

### Détection de deepfakes sur les réseaux sociaux

- **Filtrage algorithmique**

- **Signalement communautaire**

### Prévention de la fraude identitaire

- **Biométrie vocale + analytics comportementale**

- **Vérification contextuelle** (géolocalisation, empreinte appareil)

---

## Implémentation technique : balayage et analyse avec Bash et Python

(Blocs de code inchangés)

```bash

#!/bin/bash

# scan_ports.sh - Scanner une adresse IP à la recherche de ports ouverts

...

#!/usr/bin/env python3

import re

...

#!/bin/bash

# monitor_logs.sh - Surveiller continuellement les journaux

...

Stratégies pour sécuriser l’identité numérique

MFA avancée

- Biométrie comportementale

- Authentification continue

- Identités blockchain

Apprentissage automatique pour la détection d’anomalies

- Surveiller horaires, IP, schémas d’accès

- Alerter sur écarts par rapport aux profils usuels

Renforcement des politiques d’identité

- Mise à jour des politiques de confidentialité

- Sensibilisation aux deepfakes

- Vérification stricte des fournisseurs

Collaboration inter-secteurs

Partage d’intelligence et protocoles communs.

Conclusion

Les doubles numériques et personas IA représentent à la fois un défi et une opportunité majeurs pour la gestion de l’identité. À mesure que l’IA progresse, la frontière entre l’humain authentique et l’usurpation sophistiquée s’estompe, obligeant les organisations à renforcer leurs mécanismes d’authentification.

En combinant surveillance avancée, technologies innovantes et collaboration, il est possible de bâtir des systèmes résilients capables de résister aux menaces émergentes alimentées par l’IA.

Références

- Directives NIST sur l’identité numérique

- GAN – Article original d’Ian Goodfellow

- OpenCV : bibliothèque open-source de vision par ordinateur

- Défi de détection des deepfakes (DFDC)

- Bonnes pratiques MFA – NIST

- Reconnaissance faciale : limites et enjeux

- Blockchain et gestion de l’identité

Faites passer votre carrière en cybersécurité au niveau supérieur

Si vous avez trouvé ce contenu utile, imaginez ce que vous pourriez accomplir avec notre programme de formation élite complet de 47 semaines. Rejoignez plus de 1 200 étudiants qui ont transformé leur carrière grâce aux techniques de l'Unité 8200.