Untitled Post

# IA générative et quatre types de tromperie : une exploration technique exhaustive avec des applications en cybersécurité

*Publié le 29 août 2025 par Judith Simon*

Depuis l’automne 2022, l’IA générative a bouleversé le monde. Avec des millions d’utilisateurs réguliers, des milliards de requêtes et un impact croissant, les outils d’IA générative redéfinissent non seulement l’expression créative, mais soulèvent également des questions éthiques et épistémologiques complexes. Dans cet article technique long format, nous examinons le phénomène de l’IA générative, disséquons ce que nous appelons la « tromperie quadruple » qui en découle et expliquons comment ces tendances recoupent la cybersécurité. Nous présentons des notions pour débutants et des applications techniques avancées, des exemples réels et même des fragments de code en Bash et Python afin d’aider les professionnels de la sécurité à comprendre et à atténuer ces menaces émergentes.

---

## Table des matières

1. [Introduction](#introduction)

2. [Comprendre l’IA générative](#comprendre-lia-générative)

- [Qu’est-ce que l’IA générative ?](#quest-ce-que-lia-générative)

- [Les mécanismes sous-jacents](#les-mécanismes-sous-jacents)

3. [Tromperie quadruple : quatre types distincts](#tromperie-quadruple-quatre-types-distincts)

- [1. Tromperie concernant le statut ontologique](#1-tromperie-concernant-le-statut-ontologique)

- [2. Tromperie sur les capacités de l’IA](#2-tromperie-sur-les-capacités-de-lia)

- [3. Tromperie par le contenu créé avec l’IA générative](#3-tromperie-par-le-contenu-créé-avec-lia-générative)

- [4. Tromperie dans l’intégration et la fonctionnalité](#4-tromperie-dans-lintégration-et-la-fonctionnalité)

4. [IA générative en cybersécurité](#ia-générative-en-cybersécurité)

- [Comment l’IA est utilisée dans la cybersécurité moderne](#comment-lia-est-utilisée-dans-la-cybersécurité-moderne)

- [L’IA générative comme arme à double tranchant](#lia-générative-comme-arme-à-double-tranchant)

5. [Applications pratiques en cybersécurité : analyse et interprétation](#applications-pratiques-en-cybersécurité-analyse-et-interprétation)

- [Niveau débutant : analyse réseau avec Bash](#niveau-débutant-analyse-réseau-avec-bash)

- [Niveau avancé : interprétation des résultats d’analyse avec Python](#niveau-avancé-interprétation-des-résultats-danalyse-avec-python)

6. [Exemples concrets de tromperie et d’attaques cybernétiques pilotées par l’IA](#exemples-concrets-de-tromperie-et-dattaques-cybernétiques-pilotées-par-lia)

7. [Implications éthiques et stratégies d’atténuation](#implications-éthiques-et-stratégies-datténuation)

8. [Conclusion et perspectives](#conclusion-et-perspectives)

9. [Références](#références)

---

## Introduction

L’IA générative désigne une classe d’algorithmes avancés capables de produire du contenu inédit—texte, images, audio ou vidéo—en apprenant les motifs de vastes jeux de données. De la création de deepfakes réalistes à la rédaction de passages textuels de qualité humaine, ces technologies imitent la créativité humaine avec une précision étonnante. Cependant, ces capacités impressionnantes s’accompagnent de risques tout aussi impressionnants. En particulier, l’IA générative introduit plusieurs formes de tromperie susceptibles de saper la confiance, tant au niveau individuel que systémique.

Dans cet article, nous explorons quatre types distincts de tromperie liés à l’usage généralisé de l’IA générative, en examinant non seulement leurs implications éthiques et épistémiques, mais aussi leur impact potentiel sur la cybersécurité. Cette analyse interdisciplinaire associe des perspectives philosophiques à des détails techniques, offrant aux professionnels de la sécurité et aux technologues un guide pour comprendre et atténuer ces nouvelles menaces pilotées par l’IA.

---

## Comprendre l’IA générative

### Qu’est-ce que l’IA générative ?

L’IA générative est un sous-ensemble de l’intelligence artificielle qui se concentre sur la création de contenu nouveau en apprenant à partir de grands ensembles de données. Contrairement aux systèmes d’IA traditionnels qui se bornent à classer ou à prédire, l’IA générative utilise notamment :

- **L’apprentissage profond** et les *architectures transformer* (p. ex. les modèles GPT)

- **Les auto-encodeurs variationnels (VAE)**

- **Les réseaux antagonistes génératifs (GAN)**

Ces modèles découvrent des structures statistiques dans d’immenses jeux de données (souvent aspirés du Web) et utilisent des distributions de probabilité pour assembler un contenu cohérent et pertinent.

### Les mécanismes sous-jacents

Au cœur de l’IA générative se trouve le raisonnement probabiliste. En analysant un très grand nombre de documents ou d’images, l’IA calcule la probabilité qu’un jeton ou qu’un pixel succède à un autre. Lorsqu’elle est interrogée, elle « échantillonne » ces probabilités pour construire une réponse plausible. Or ce même mécanisme place les résultats dans une zone de « chance épistémique » : ils peuvent être exacts par hasard, sans être fondés sur une vérité objective. L’IA générative est donc un outil à la fois fascinant et potentiellement trompeur.

---

## Tromperie quadruple : quatre types distincts

L’ubiquité croissante de l’IA générative engendre plusieurs niveaux de tromperie potentielle. Nous distinguons ici ce que nous appelons la « tromperie quadruple », un cadre comprenant :

1. Tromperie concernant le statut ontologique de l’interlocuteur

2. Tromperie sur les capacités de l’IA

3. Tromperie par le contenu généré

4. Tromperie liée à l’intégration fonctionnelle de l’IA générative

Explorons chaque type.

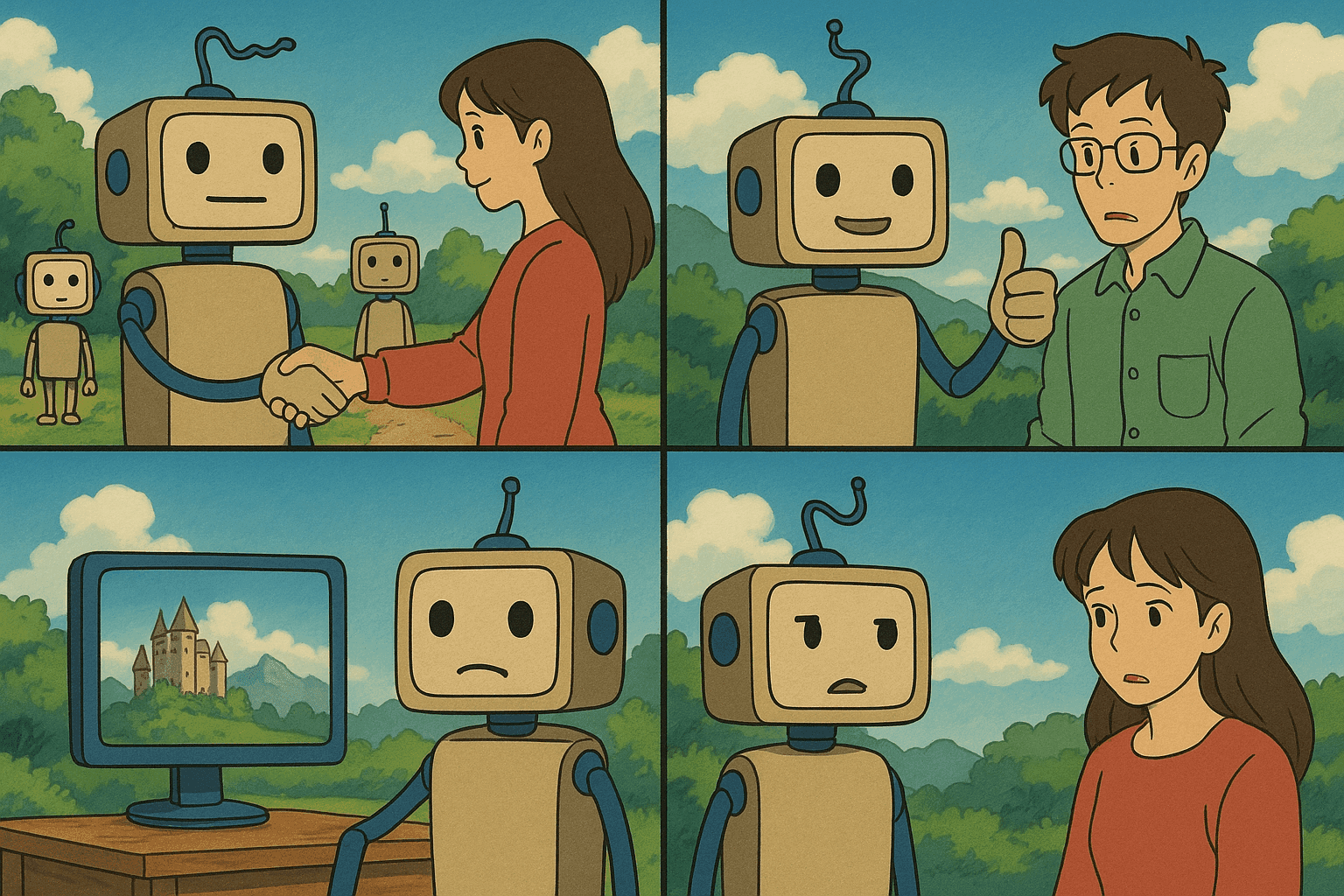

### 1. Tromperie concernant le statut ontologique

La préoccupation la plus immédiate est que les utilisateurs peuvent être induits en erreur quant à la nature de leur interlocuteur. Par exemple, un client peut croire discuter avec un être humain du service client alors qu’il échange en réalité avec un chatbot sophistiqué. Cette « tromperie ontologique » a des précédents historiques : le jeu d’imitation d’Alan Turing visait déjà à évaluer si une machine pouvait se faire passer pour humaine. Aujourd’hui, le risque s’accroît—non seulement en relation clientèle mais aussi, par exemple, dans la psychothérapie, où confondre humain et machine peut avoir de lourdes conséquences.

### 2. Tromperie sur les capacités de l’IA

Depuis la popularisation d’outils comme ChatGPT, les affirmations dépassant le simple générateur probabiliste de texte se multiplient. Certains prétendent que ces systèmes témoignent d’empathie, de compréhension, voire de conscience. L’anthropomorphisme de l’IA est déjà pointé du doigt à l’époque d’ELIZA par Joseph Weizenbaum. Malgré la conscience qu’il ne s’agit que d’algorithmes, beaucoup continuent à leur prêter des traits humains, menant à une confiance mal placée et potentiellement dommageable.

### 3. Tromperie par le contenu créé avec l’IA générative

Le troisième type de tromperie concerne la création et la diffusion de contenu trompeur. L’IA générative peut fabriquer des images réalistes (deepfakes), produire de faux articles scientifiques ou générer de la propagande convaincante. Si les tactiques de désinformation ne sont pas nouvelles, la rapidité et la facilité avec lesquelles ces contenus persuasifs peuvent être produits aujourd’hui représentent une menace majeure, particulièrement via les réseaux sociaux.

### 4. Tromperie dans l’intégration et la fonctionnalité

La quatrième forme est plus subtile : elle émerge quand l’IA générative est intégrée à d’autres systèmes (moteurs de recherche, plates-formes de support), dont on surestime alors les capacités. Les utilisateurs peuvent croire qu’un outil comme ChatGPT fournit des résultats vérifiés, alors que son fonctionnement repose sur des modèles statistiques sans garantie d’exactitude. Cela compromet la fiabilité de l’information et, par ricochet, la posture de cybersécurité—surtout si l’on s’appuie sur ces systèmes pour des décisions critiques.

---

## IA générative en cybersécurité

À mesure que l’IA générative s’entremêle à divers domaines, son impact sur la cybersécurité suscite une vive attention. D’un côté, l’IA fournit des outils de détection de vulnérabilités et d’évaluation de menaces en temps réel ; de l’autre, elle peut être armée pour tromper ou compromettre les systèmes.

### Comment l’IA est utilisée dans la cybersécurité moderne

Historiquement, la cybersécurité reposait sur des méthodes de détection par signatures ou anomalies. Aujourd’hui, l’IA renforce ces techniques grâce à :

- **La reconnaissance de motifs** : identification de trafic réseau inhabituel, périphériques inactifs ou écarts de comportement utilisateur.

- **Les simulations d’attaque** : génération proactive de scénarios plausibles pour tester la résilience d’un système.

- **L’analyse automatisée des vulnérabilités** : détection rapide de failles plus efficace qu’une approche manuelle.

Par exemple, de nombreuses organisations déploient des systèmes pilotés par IA qui surveillent en continu leurs réseaux, signalent automatiquement les activités suspectes et suggèrent des mesures correctives.

### L’IA générative comme arme à double tranchant

Les mêmes capacités qui servent la défense peuvent être exploitées par les adversaires : création de hameçonnages plus convaincants, communications malveillantes furtives, deepfakes audio ou vidéo pour usurper la confiance. Ainsi, un pirate pourrait employer un modèle génératif pour imiter la voix ou le style d’écriture d’un PDG et pousser un employé à divulguer des identifiants ou transférer des fonds.

---

## Applications pratiques en cybersécurité : analyse et interprétation

Nous présentons ici des techniques pratiques renforcées par l’IA générative : scanner un réseau avec Bash puis interpréter la sortie avec Python pour identifier les vulnérabilités.

### Niveau débutant : analyse réseau avec Bash

```bash

#!/bin/bash

# network_scan.sh - Un script simple d'analyse réseau utilisant nmap

# Vérifie si une cible (IP ou hôte) est fournie

if [ -z "$1" ]; then

echo "Usage: $0 <IP_ou_nom_hôte_cible>"

exit 1

fi

CIBLE=$1

FICHIER_SORTIE="résultats_scan.txt"

echo "Analyse de la cible : $CIBLE"

nmap -v -A $CIBLE -oN $FICHIER_SORTIE

echo "Analyse terminée. Résultats enregistrés dans $FICHIER_SORTIE."

Niveau avancé : interprétation des résultats d’analyse avec Python

#!/usr/bin/env python3

"""

parse_scan.py - Script Python pour analyser les résultats nmap et identifier les ports ouverts.

"""

import re

def parse_scan_results(filename):

open_ports = []

try:

with open(filename, 'r') as file:

for line in file:

# Supposons des lignes du type "80/tcp open http"

match = re.search(r"(\d+)/tcp\s+open\s+(\S+)", line)

if match:

port = match.group(1)

service = match.group(2)

open_ports.append((port, service))

except FileNotFoundError:

print(f"Erreur : fichier {filename} introuvable.")

return open_ports

if __name__ == '__main__':

results_file = "résultats_scan.txt"

ports = parse_scan_results(results_file)

if ports:

print("Ports ouverts détectés :")

for port, service in ports:

print(f"- Port {port} exécutant {service}")

else:

print("Aucun port ouvert trouvé ou données d'analyse invalides.")

Exemples concrets de tromperie et d’attaques cybernétiques pilotées par l’IA

Deepfakes dans la propagande politique

Des deepfakes vidéo ou audio imitant des dirigeants ont déjà provoqué des troubles publics avant d’être démentis. Leur production et diffusion rapides soulèvent des inquiétudes quant à l’ingérence électorale.

Hameçonnage amélioré par l’IA

Des cybercriminels créent désormais des courriels de phishing personnalisés, reproduisant le ton de collègues ou de dirigeants grâce à l’IA, entraînant par exemple la fuite de données financières sensibles.

Découverte automatisée de vulnérabilités

Côté défense, des entreprises génèrent automatiquement des variantes de code pour détecter des failles avant qu’elles ne soient exploitées—technique que les attaquants peuvent répliquer.

Ingénierie sociale via chatbots IA

Des utilisateurs en situation de crise ont cru interagir avec un humain empathique alors qu’il s’agissait d’un chatbot, ce qui pourrait être exploité pour extraire des informations personnelles.

Implications éthiques et stratégies d’atténuation

Dilemmes éthiques

- Fiabilité : trompés sur la nature ou les capacités d’un système, les utilisateurs peuvent accorder une confiance excessive.

- Attribution de responsabilité : la suppression de l’intentionnalité rend les développeurs plus facilement responsables, tout en brouillant les frontières.

- Impact sociétal : la désinformation générée par l’IA érode la confiance dans les médias et les institutions.

Stratégies d’atténuation

- Transparence et explicabilité : divulguer les limites de l’IA et apposer des filigranes sur le contenu généré.

- Protocoles d’authentification : MFA et vérification des identités numériques.

- Réglementation et surveillance : cadres juridiques et normes internationales.

- Formation des utilisateurs : compréhension critique des sorties IA.

- Cybersécurité augmentée par l’IA : mêmes technologies pour détecter les anomalies et vérifier l’authenticité.

Conclusion et perspectives

L’IA générative est l’une des avancées les plus transformatrices de notre époque. Ses capacités donnent naissance à plusieurs formes de tromperie aux implications éthiques, épistémiques et sécuritaires. Nous avons exploré le modèle de la tromperie quadruple et relié ces thèmes aux enjeux de cybersécurité, en fournissant des scripts Bash et Python pratiques.

Alors que le domaine évolue, développeurs, experts en sécurité, décideurs et usagers doivent collaborer pour mettre en place des systèmes robustes, transparents et éthiques. La recherche devra porter sur des IA auto-auditables, résistantes à la manipulation et capables de fournir des sorties vérifiables.

Références

- Rapport sur les risques mondiaux 2024 – Forum économique mondial

- Le test d’imitation d’Alan Turing

- Documentation officielle Nmap

- Documentation officielle Python

- Vue d’ensemble des GAN

- Comprendre les deepfakes et leur impact

Cet article vise à combler le fossé entre les réflexions philosophiques sur la tromperie et les défis actuels de la cybersécurité. En adoptant des pratiques éthiques robustes et en renforçant continuellement nos techniques de sécurité, nous pouvons exploiter la puissance de l’IA de manière responsable et sûre.

Partagez vos réflexions, abonnez-vous pour les mises à jour ou approfondissez toute section via les liens fournis. Ensemble, bâtissons un avenir numérique plus sûr et digne de confiance.

Faites passer votre carrière en cybersécurité au niveau supérieur

Si vous avez trouvé ce contenu utile, imaginez ce que vous pourriez accomplir avec notre programme de formation élite complet de 47 semaines. Rejoignez plus de 1 200 étudiants qui ont transformé leur carrière grâce aux techniques de l'Unité 8200.