Untitled Post

# Le rôle de l’erreur humaine dans les violations de cybersécurité réussies

L’erreur humaine est une composante inévitable de la vie. Des bévues les plus anodines aux lapsus de jugement les plus complexes, les fautes sont tissées dans la trame de l’expérience humaine. Toutefois, dans le domaine de la cybersécurité, le coût de ces erreurs peut être astronomique. Des études récentes, notamment celle d’IBM qui attribue 95 % des incidents à l’erreur humaine, soulignent l’urgence de comprendre et d’atténuer ces risques. Cet article se penche sur le rôle multifacette de l’erreur humaine dans les violations de cybersécurité réussies, en fournissant des éclairages tant pour les débutants que pour les praticiens avancés. Nous explorerons des exemples concrets, des extraits de code techniques ainsi que des stratégies visant à réduire les vulnérabilités induites par l’homme.

---

## Table des matières

1. [Introduction](#introduction)

2. [Comprendre l’erreur humaine en cybersécurité](#comprendre-lerreur-humaine-en-cybersécurité)

- [Définition de l’erreur humaine dans un contexte de sécurité](#définition-de-lerreur-humaine-dans-un-contexte-de-sécurité)

- [Erreurs basées sur les compétences vs erreurs basées sur les décisions](#erreurs-basées-sur-les-compétences-vs-erreurs-basées-sur-les-décisions)

3. [Exemples réels d’erreur humaine](#exemples-réels-derreur-humaine)

- [Mauvaise distribution de données sensibles](#mauvaise-distribution-de-données-sensibles)

- [Erreurs liées aux mots de passe](#erreurs-liées-aux-mots-de-passe)

- [Échecs de correctifs et de mises à jour](#échecs-de-correctifs-et-de-mises-à-jour)

- [Lacunes de sécurité physique](#lacunes-de-sécurité-physique)

4. [Facteurs contribuant à l’erreur humaine](#facteurs-contribuant-à-lerreur-humaine)

- [Opportunité](#opportunité)

- [Environnement](#environnement)

- [Manque de sensibilisation](#manque-de-sensibilisation)

5. [Démonstrations techniques : du code aux scans de sécurité](#démonstrations-techniques--du-code-aux-scans-de-sécurité)

- [Recherche de vulnérabilités avec Nmap](#recherche-de-vulnérabilités-avec-nmap)

- [Analyse de journaux avec Python](#analyse-de-journaux-avec-python)

- [Automatisation de la sensibilisation via des scripts Bash](#automatisation-de-la-sensibilisation-via-des-scripts-bash)

6. [Stratégies de prévention de l’erreur humaine](#stratégies-de-prévention-de-lerreur-humaine)

- [Amélioration de la formation à la sécurité](#amélioration-de-la-formation-à-la-sécurité)

- [Rationalisation des processus et réduction de la complexité](#rationalisation-des-processus-et-réduction-de-la-complexité)

- [Mise en place de garde-fous technologiques](#mise-en-place-de-garde-fous-technologiques)

7. [Conclusion](#conclusion)

8. [Références](#références)

---

## Introduction

La cybersécurité est un combat mené sur plusieurs fronts : logiciels malveillants sophistiqués, menaces persistantes avancées, et possibilité constante qu’une simple erreur humaine ouvre la porte aux attaquants. Malgré les progrès considérables des technologies de sécurité, le facteur humain reste le maillon faible même dans les organisations les mieux protégées. Ce billet vise à expliquer pourquoi l’erreur humaine est si répandue, à examiner comment elle contribue aux brèches réussies et à décrire des approches pragmatiques pour en atténuer les effets.

À mesure que les entreprises adoptent davantage d’outils numériques, la complexité de nos environnements IT augmente. Les utilisateurs sont bombardés d’un nombre croissant de mots de passe, d’applications et de processus à gérer, ce qui conduit à des raccourcis compromettant la sécurité. Par ailleurs, les techniques d’ingénierie sociale exploitent notre confiance innée, brouillant la frontière entre erreur accidentelle et manipulation délibérée.

---

## Comprendre l’erreur humaine en cybersécurité

### Définition de l’erreur humaine dans un contexte de sécurité

Dans le langage courant, l’erreur humaine peut simplement désigner une faute ou un faux pas. En cybersécurité, elle renvoie spécifiquement à des actions – ou à des inactions – non intentionnelles qui créent des vulnérabilités. Ces erreurs peuvent se manifester de plusieurs façons :

- **Divulgation accidentelle d’informations sensibles** via un courriel mal adressé.

- **Pratiques de mot de passe faibles**, par exemple l’utilisation de mots de passe par défaut ou faciles à deviner.

- **Oubli d’appliquer des correctifs connus** suite à un retard ou une négligence dans les mises à jour.

- **Lacunes de sécurité physique** telles que l’abandon de documents confidentiels dans des lieux publics.

Le point commun est l’absence de malveillance ; ces fautes surviennent à cause de processus déficients, d’un manque de formation ou d’environnements encourageant des comportements risqués.

### Erreurs basées sur les compétences vs erreurs basées sur les décisions

Les erreurs humaines en cybersécurité se divisent globalement en deux catégories :

1. **Erreurs basées sur les compétences**

Il s’agit de fautes commises lors de l’exécution de tâches familières. Exemples :

- Envoyer un e-mail au mauvais destinataire.

- Oublier de joindre un document nécessaire.

- Mal configurer un paramètre de sécurité à cause d’un moment d’inattention.

Ces erreurs proviennent souvent de la distraction, de la fatigue ou d’un environnement bruyant.

2. **Erreurs basées sur les décisions**

Elles surviennent lorsqu’un utilisateur fait un choix erroné, généralement par manque de connaissances ou mauvaise information. Par exemple :

- Utiliser un mot de passe faible sans comprendre les risques.

- Ignorer une mise à jour de sécurité importante.

- Tomber dans un piège d’hameçonnage faute de formation adéquate.

La distinction est essentielle : tandis que certaines fautes peuvent être réduites en améliorant la concentration ou l’ergonomie, les erreurs décisionnelles nécessitent des programmes de sensibilisation robustes.

---

## Exemples réels d’erreur humaine

Identifier des incidents où l’erreur humaine a mené à des brèches aide à cerner l’ampleur du problème.

### Mauvaise distribution de données sensibles

Dans le secteur de la santé, un cabinet du NHS a accidentellement exposé les données personnelles de plus de 800 patients d’une clinique VIH. Un employé, voulant utiliser le champ CCI, a rempli par erreur le champ « À ». Cette faute classique de type « skill-based » a violé la confidentialité des patients.

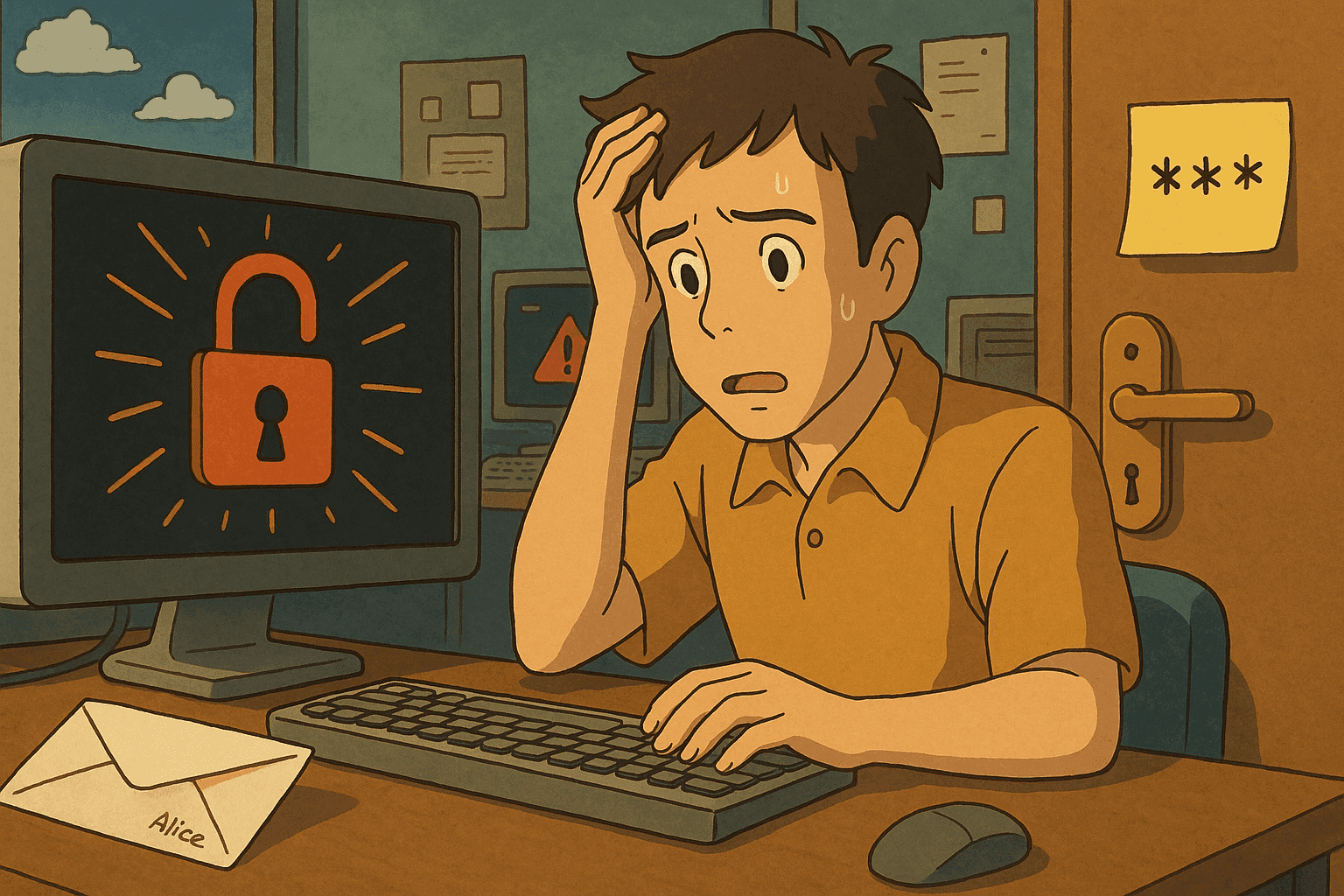

### Erreurs liées aux mots de passe

La mauvaise gestion des mots de passe reste l’un des fléaux les plus répandus :

- « 123456 » demeure l’un des mots de passe les plus utilisés dans le monde.

- Environ 45 % des utilisateurs réemploient le mot de passe de leur e-mail principal sur plusieurs plateformes.

Ces pratiques permettent aux attaquants d’exploiter des identifiants connus et compromis.

### Échecs de correctifs et de mises à jour

En 2017, le rançongiciel WannaCry a ravagé des centaines de milliers d’ordinateurs. Il exploitait une faille pour laquelle un correctif existait depuis des mois. Un parfait exemple d’erreur décisionnelle : ne pas appliquer une mise à jour critique à temps.

### Lacunes de sécurité physique

Les erreurs physiques peuvent être tout aussi dévastatrices :

- Documents sensibles laissés sur les bureaux.

- Bacs d’imprimante non vidés de documents confidentiels.

- « Tailgating » : laisser entrer un inconnu dans une zone restreinte par simple politesse.

Ici, l’attaquant n’a pas besoin de compétences techniques poussées ; il profite d’une faille humaine élémentaire.

---

## Facteurs contribuant à l’erreur humaine

Bien que les fautes soient inévitables, comprendre les facteurs qui y mènent est la première étape de la prévention.

### Opportunité

Plus il y a de tâches et d’étapes, plus les occasions de commettre des erreurs augmentent. Chaque application supplémentaire ou mot de passe supplémentaire accroît le risque de mauvaise manipulation.

### Environnement

- **Environnement physique** : éclairage insuffisant, bruit, température inconfortable distraient les employés.

- **Environnement culturel** : une culture qui privilégie la commodité sur la sécurité encouragera naturellement les raccourcis risqués.

### Manque de sensibilisation

Le facteur le plus contrôlable : la connaissance. Sans formation régulière, les employés ignorent souvent :

- La gravité d’un mot de passe faible.

- Les bonnes pratiques d’e-mail.

- Les signes d’un hameçonnage ou d’une ingénierie sociale.

---

## Démonstrations techniques : du code aux scans de sécurité

Outre la théorie, des techniques pratiques sont essentielles pour détecter les vulnérabilités et automatiser la sécurité.

### Recherche de vulnérabilités avec Nmap

```bash

# Analyse Nmap basique pour détecter les ports ouverts sur une cible

nmap -sV 192.168.1.0/24

Pour les utilisateurs avancés, on peut adjoindre des scripts NSE :

# Utilisation de Nmap avec le script NSE pour détecter Heartbleed

nmap -sV --script=ssl-heartbleed -p 443 192.168.1.10

Analyse de journaux avec Python

#!/usr/bin/env python3

import re

# Chemin vers le fichier journal

log_file_path = 'system.log'

# Expression régulière pour repérer les erreurs courantes

pattern = re.compile(r'(ERROR|WARNING|CRITICAL)')

def parse_log(file_path):

error_lines = []

with open(file_path, 'r') as file:

for line in file:

if pattern.search(line):

error_lines.append(line.strip())

return error_lines

if __name__ == '__main__':

errors = parse_log(log_file_path)

print("Erreurs/avertissements détectés dans le journal :")

for error in errors:

print(error)

Automatisation de la sensibilisation via des scripts Bash

#!/bin/bash

# Vérifier la présence de mises à jour de sécurité en attente

updates=$(apt-get -s upgrade | grep -i security)

if [ -n "$updates" ]; then

echo "Des mises à jour de sécurité sont disponibles :"

echo "$updates"

else

echo "Votre système est à jour des correctifs de sécurité."

fi

Stratégies de prévention de l’erreur humaine

Amélioration de la formation à la sécurité

- Simulations interactives (phishing, exercices de sécurité).

- Contenus ciblés selon les rôles et niveaux de risque.

- Mises à jour régulières pour suivre l’évolution des menaces.

Rationalisation des processus et réduction de la complexité

- Single Sign-On (SSO) pour réduire le nombre de mots de passe.

- Gestionnaires de mots de passe sécurisés.

- Interfaces conviviales intégrant la sécurité par conception.

- Automatisation (patch management, sauvegardes, monitoring de journaux).

Mise en place de garde-fous technologiques

- Authentification multifacteur (MFA).

- Endpoint Detection & Response (EDR).

- Audits réguliers automatisés (scans de vulnérabilité, contrôles de configuration).

- Solutions DLP pour prévenir les fuites de données.

Conclusion

Inéluctable, l’erreur humaine a pourtant des conséquences majeures en cybersécurité. D’un courriel mal adressé à un correctif oublié, ces fautes ouvrent des brèches sévères. En distinguant erreurs de compétence et erreurs de décision, en tenant compte des facteurs environnementaux et culturels, et en combinant mesures technologiques et programmes de formation, les organisations peuvent considérablement réduire le risque. Les démonstrations techniques présentées – Nmap, Python, Bash – illustrent quelques outils pratiques permettant de rester en avance sur les menaces.

Réduire l’erreur humaine ne consiste pas seulement à corriger les fautes ; il s’agit de créer un écosystème qui responsabilise les employés et conçoit les systèmes en fonction des vulnérabilités humaines.

Références

- IBM « Cost of a Data Breach Report » – https://www.ibm.com/security/data-breach

- Verizon 2018 Data Breach Investigations Report – https://www.verizon.com/business/resources/reports/dbir/

- National Cyber Security Centre (NCSC) – https://www.ncsc.gov.uk/

- Documentation officielle Nmap – https://nmap.org/book/man.html

- Microsoft Security Bulletin – https://msrc.microsoft.com/

Faites passer votre carrière en cybersécurité au niveau supérieur

Si vous avez trouvé ce contenu utile, imaginez ce que vous pourriez accomplir avec notre programme de formation élite complet de 47 semaines. Rejoignez plus de 1 200 étudiants qui ont transformé leur carrière grâce aux techniques de l'Unité 8200.