Impacts du changement climatique expliqués

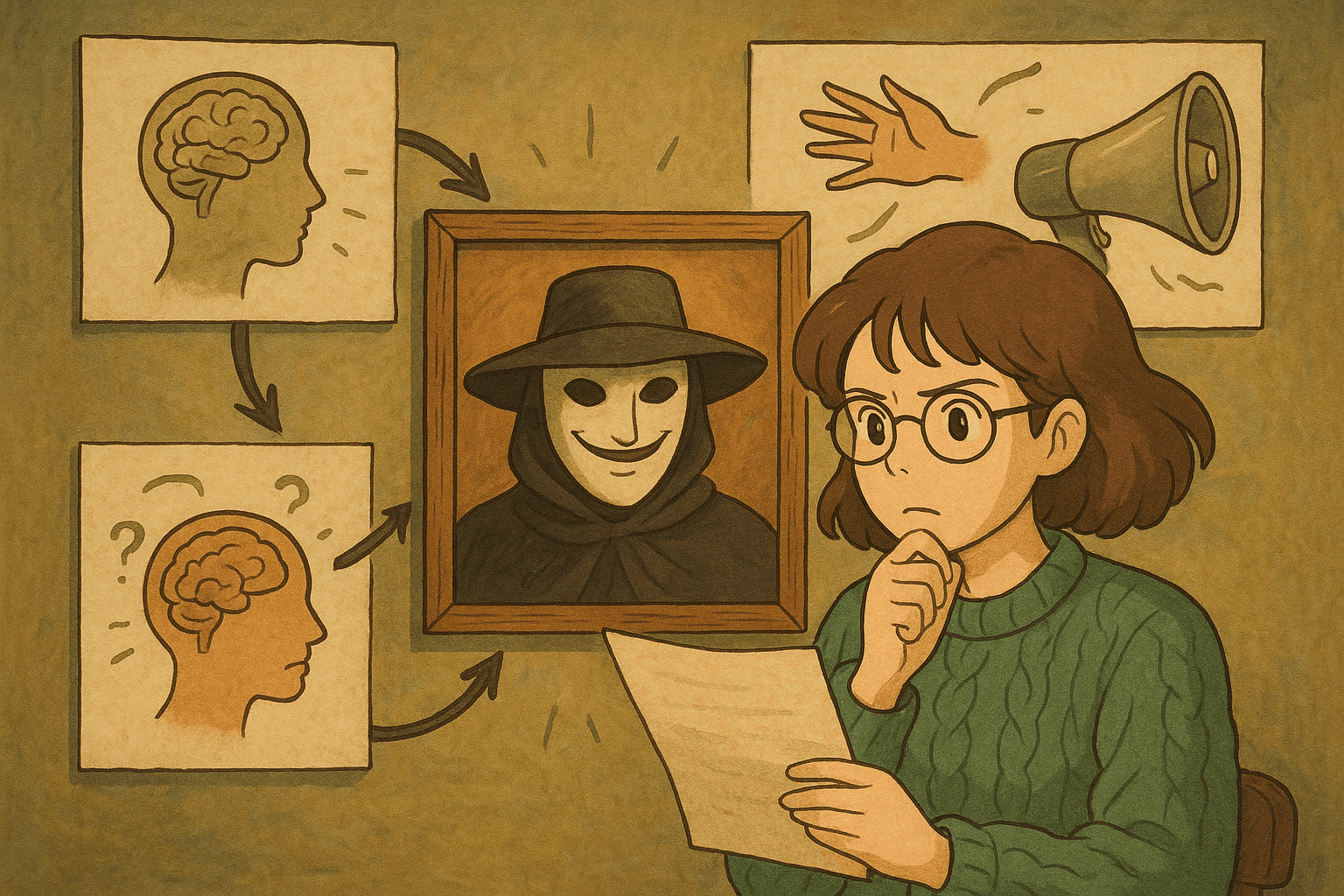

Tromperie : un concept passerelle entre désinformation, mésinformation et cybersécurité

La tromperie fait depuis longtemps l’objet d’études dans les sciences sociales, les sciences de l’information et la cybersécurité. En théorie de la communication, elle émerge comme un concept passerelle reliant l’intentionnalité derrière la désinformation, l’existence d’informations trompeuses et les perceptions erronées qui en résultent chez les publics. Ce guide complet explore la tromperie sous ses angles théorique et technique, détaille son rôle dans la diffusion de fausses informations et montre comment l’appliquer dans les stratégies de cybersécurité moderne.

Dans cet article, vous découvrirez :

- Les notions de base sur la désinformation, la mésinformation et la tromperie

- Un cadre holistique reliant l’intention trompeuse aux résultats communicatifs

- Des applications et implications concrètes en cybersécurité

- Comment exploiter des techniques de scan et de parsing grâce à des exemples Bash et Python

- Des stratégies pratiques pour détecter la tromperie dans les données et le trafic réseau

À la fin de cette lecture, vous comprendrez mieux comment la tromperie opère comme concept passerelle et comment l’utiliser pour renforcer les défenses face aux menaces informationnelles.

Table des matières

- Introduction

- Concepts fondamentaux : tromperie, désinformation et mésinformation

- Un cadre holistique pour la tromperie

- Tromperie et cybersécurité

- Exemples et applications réels

- Implémentation technique : scan et parsing avec Bash et Python

- Conclusion

- Références

Introduction

Dans un paysage numérique de plus en plus interconnecté, comprendre comment la tromperie manipule les communications en ligne et hors-ligne est primordial. Politiciens ou cybercriminels : tous utilisent des techniques trompeuses pour influencer ou infiltrer.

En théorie de la communication, la tromperie se définit comme la convergence de :

- L’intention identifiable d’un acteur de tromper

- Un processus de communication mesurable

- Des résultats attitudinaux ou comportementaux façonnés par les interactions trompeuses

Cet article expose le cadre interdisciplinaire issu de décennies de recherche et montre son application en cybersécurité, où l’objectif n’est pas seulement de détecter l’intention malveillante mais aussi de piéger et détourner les attaquants grâce à la tromperie stratégique.

Concepts fondamentaux : tromperie, désinformation et mésinformation

L’écosystème informationnel contemporain regorge de contenus faux ou trompeurs. Pour situer la tromperie, définissons :

- Tromperie : usage délibéré de tactiques destinées à induire en erreur, où l’intention de l’auteur est empiriquement liée aux effets sur attitudes et comportements.

- Désinformation : information fausse ou trompeuse diffusée intentionnellement pour tromper.

- Mésinformation : inexactitudes partagées sans intention malveillante, mais pouvant malgré tout engendrer des perceptions erronées.

La tromperie, concept passerelle, va plus loin : elle relie explicitement intention, acte et conséquences. Contrairement au plagiat ou aux erreurs accidentelles, la tromperie s’ancre dans des dynamiques de pouvoir et de manipulation intentionnelle.

Un cadre holistique pour la tromperie

Les travaux récents (p. ex. Chadwick & Stanyer, 2022) décomposent la tromperie en variables et indicateurs interconnectés. Ce cadre sert de feuille de route tant pour la recherche académique que pour la pratique en cybersécurité.

Intention et résultat

Deux facteurs clés :

- Intention de tromper : l’acteur sait qu’il cherche à induire en erreur.

- Résultat observé : la manipulation produit des croyances ou comportements faux chez la cible.

Distorsions médiatiques systémiques

Les environnements médiatiques (traditionnels ou numériques) peuvent déformer l’offre informationnelle :

- Biais algorithmique : systèmes automatisés privilégiant le contenu sensationnel.

- Amplification de contenu : narratifs trompeurs devenant viraux par effets de réseau.

Biais cognitifs et interactions relationnelles

La tromperie exploite souvent des biais bien connus :

- Biais de confirmation

- Heuristique de disponibilité

Elle agit via la communication relationnelle, où confiance et lien entre émetteur et récepteur sont cruciaux.

Cartographie des attributs et techniques trompeuses

Attributs et techniques clés :

- Détournement stratégique

- Opérations sous faux drapeau

- Encadrement narratif (framing)

Exemple de typologie (Tableau 1) :

| Variable | Exemples d’indicateurs |

|---|---|

| 1. Identification de l’acteur | Authentification de la source, réputation |

| 2. Déclaration d’intention | Langage trompeur, indices symboliques |

| 3. Construction du message | Structure narrative, cadrage, spin politique |

| 4. Mécanisme de diffusion | Réseaux sociaux, diffusion broadcast, réseaux interpersonnels |

| 5. Distorsions systémiques | Biais algorithmique, amplification sélective |

| 6. Exploitation des biais | Confirmation, heuristiques |

| 7. Cadrage contextuel | Narratifs situationnels, timing |

| 8. Observation des résultats | Changement comportemental, opinion, impact réseau |

| 9. Analyse du vecteur d’attaque | Modes d’attaque cyber, phishing |

| 10. Boucle de rétroaction | Narrations ultérieures renforçant la tromperie |

Tromperie et cybersécurité

En cybersécurité, la tromperie est à la fois l’arme de l’attaquant et la défense du gestionnaire de réseau.

Tactiques trompeuses dans les cyberattaques

Les attaquants peuvent :

- Usurper des identités de confiance

- Pratiquer l’ingénierie sociale

- Obscurcir les données (malwares camouflés)

- Désorienter l’observateur via de faux signaux dans les logs

Exemple classique : le phishing.

Mise en œuvre des technologies de tromperie

Les défenseurs déploient désormais :

- Honeypots / Honeynets

- Grilles de tromperie (deception grids)

- Faux dépôts de données

Ces techniques ralentissent, trompent ou découragent l’attaquant tout en fournissant du renseignement.

Exemples et applications réels

Étude de cas : menaces persistantes avancées (APT)

Un groupe étatique peut :

- Lancer des opérations sous faux drapeau.

- Concevoir un malware imitant un logiciel bénin.

- Exploiter des complices internes pour diffuser de la mésinformation.

Étude de cas : honeypots et grilles de tromperie

Une société financière a installé :

- Honeypots simulant des bases client sensibles

- Segments réseau leurres

- Faux identifiants déclenchant des alertes

Résultat : l’attaquant est piégé et ses TTP sont collectés.

Implémentation technique : scan et parsing avec Bash et Python

Scan réseau avec Nmap et Bash

#!/bin/bash

# nmap_scan.sh - Script Bash pour lancer un scan Nmap sur la plage réseau spécifiée

PLAGE_RESEAU="192.168.1.0/24"

FICHIER_SORTIE="nmap_scan_output.xml"

echo "Démarrage du scan Nmap sur : $PLAGE_RESEAU"

nmap -oX "$FICHIER_SORTIE" -sV "$PLAGE_RESEAU"

echo "Scan terminé. Résultats enregistrés dans $FICHIER_SORTIE"

Parsing et analyse des résultats avec Python

#!/usr/bin/env python3

"""

parse_nmap.py - Script Python pour analyser la sortie XML de Nmap

Usage : python3 parse_nmap.py nmap_scan_output.xml

"""

import sys

import xml.etree.ElementTree as ET

def parse_nmap_xml(xml_file):

try:

tree = ET.parse(xml_file)

root = tree.getroot()

print(f"XML analysé avec succès depuis {xml_file}.")

return root

except Exception as e:

print(f"Erreur d'analyse XML : {e}")

sys.exit(1)

def check_services(root):

services_suspects = []

for host in root.findall('host'):

ip = host.find('address').attrib['addr']

for port in host.find('ports').findall('port'):

port_id = port.attrib['portid']

service = port.find('service').attrib.get('name', 'unknown')

if service in ['telnet', 'ftp'] or (int(port_id) < 1024 and service == 'unknown'):

services_suspects.append((ip, port_id, service))

return services_suspects

def main(xml_file):

root = parse_nmap_xml(xml_file)

suspects = check_services(root)

if suspects:

print("\nServices suspects détectés :")

for s in suspects:

print(f"IP : {s[0]}, Port : {s[1]}, Service : {s[2]}")

else:

print("Aucun service suspect détecté.")

if __name__ == "__main__":

if len(sys.argv) != 2:

print("Usage : python3 parse_nmap.py <nmap_scan_output.xml>")

sys.exit(1)

main(sys.argv[1])

Extension avec Pandas

import pandas as pd

def summarize_scan_data(data):

df = pd.DataFrame(data, columns=["IP", "Port", "Service"])

summary = df.groupby("Service").size().reset_index(name="Count")

print("\nRésumé des services suspects :")

print(summary)

Conclusion

La tromperie, concept passerelle entre désinformation, mésinformation et cybersécurité, offre une compréhension approfondie des manipulations de perception. En reliant intention, processus et résultat, chercheurs et praticiens peuvent développer des approches plus fines de détection et de prévention.

Les exemples techniques (scripts Bash et Python) illustrent la traduction de ce cadre théorique en pratiques défensives. En exploitant ces méthodes, les organisations détectent plus aisément les anomalies et réduisent les risques liés aux menaces trompeuses, garantissant ainsi des environnements numériques plus sûrs.

Références

- Chadwick, A., & Stanyer, J. (2022). Deception as a Bridging Concept in the Study of Disinformation, Misinformation, and Misperceptions: Toward a Holistic Framework. Communication Theory, 32(1), 1–24.

- Fallis, D. (2011). The epistemic significance of deceptive information. In Knowledge and Communication.

- Site officiel de Nmap : https://nmap.org/

- Documentation officielle Python : https://docs.python.org/3/

- Guide Bash : https://www.gnu.org/software/bash/manual/

Faites passer votre carrière en cybersécurité au niveau supérieur

Si vous avez trouvé ce contenu utile, imaginez ce que vous pourriez accomplir avec notre programme de formation élite complet de 47 semaines. Rejoignez plus de 1 200 étudiants qui ont transformé leur carrière grâce aux techniques de l'Unité 8200.