Untitled Post

# Confidentialité des utilisateurs ou souveraineté cybernétique ? Plongée approfondie dans la localisation des données, la cybersécurité et les droits humains

*Par Adrian Shahbaz, Allie Funk, Andrea Hackl (adapté et développé par ChatGPT)*

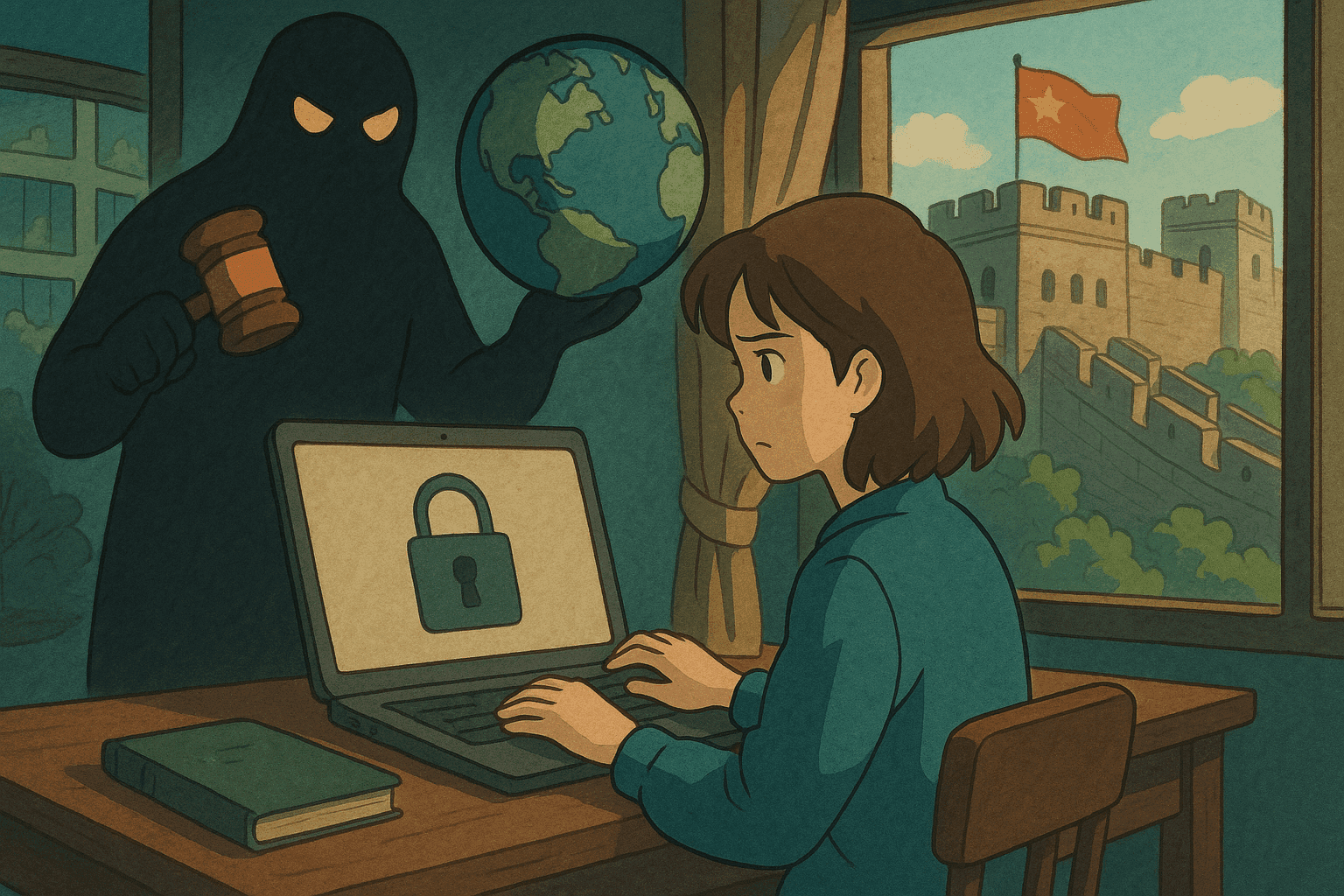

Dans un monde interconnecté, les données circulent sans frontière. Pourtant, les gouvernements cherchent de plus en plus à contrôler ces flux — invoquant la sécurité nationale, le développement économique et la protection de la vie privée. Cet article explore les tensions entre la confidentialité des utilisateurs et la notion émergente de souveraineté cybernétique, en offrant une analyse technique et politique détaillée, du niveau débutant au niveau avancé. Nous présentons également des exemples concrets, des extraits de code Bash et Python, ainsi qu’un examen approfondi des défis liés à la localisation des données et aux pratiques de cybersécurité.

---

## Table des matières

1. [Introduction](#introduction)

2. [Comprendre la localisation des données et la souveraineté cybernétique](#understanding-data-localization-and-cyber-sovereignty)

- [Définitions et principaux termes](#definitions-and-key-terms)

- [Contexte historique et tendances mondiales](#historical-context-and-global-trends)

3. [L’aspect technique de la régulation des données](#the-technical-side-of-data-regulation)

- [Types de données et leur importance](#types-of-data-and-their-importance)

- [Comment les données circulent sur Internet](#how-data-flows-on-the-internet)

4. [Impact sur les droits humains : vie privée et cybersécurité](#human-rights-implications-privacy-and-cybersecurity)

- [La vie privée comme droit humain](#privacy-as-a-human-right)

- [Souveraineté cybernétique vs liberté de l’utilisateur](#cyber-sovereignty-vs-user-freedom)

5. [Législations sur la localisation des données à travers le monde](#data-localization-legislation-around-the-world)

- [Études de cas : Chine, Russie, Inde, Brésil et Turquie](#case-studies)

6. [Bonnes pratiques de cybersécurité et protection des données](#cybersecurity-best-practices-and-data-protection)

- [Chiffrement et HTTPS](#encryption-and-https)

- [Chiffrement de bout en bout et communication sécurisée](#end-to-end-encryption-and-secure-communication)

7. [Exemples pratiques : scan, analyse de données et application des politiques](#practical-examples)

- [Bash : commandes de scan pour identifier les ports ouverts](#bash-scanning-commands)

- [Python : analyse de journaux pour détecter une activité suspecte](#python-parsing-logs)

8. [Défis émergents et avenir de la liberté d’Internet](#emerging-challenges-and-the-future)

9. [Conclusion](#conclusion)

10. [Références](#references)

---

## Introduction

À l’ère de la mondialisation numérique, des milliards d’internautes génèrent une masse de données qui constitue la colonne vertébrale de l’innovation économique et de l’interaction sociale. Cependant, face aux préoccupations croissantes relatives à la vie privée et à la sécurité nationale, les politiques visant à localiser les données à l’intérieur des frontières nationales — souvent appelées « localisation des données » — gagnent du terrain. Le débat oppose la confidentialité des utilisateurs à la souveraineté cybernétique, soulevant la question suivante : les mesures nationales de contrôle des données érodent-elles involontairement les droits humains et la liberté d’Internet ?

Cet article propose une exploration complète de ces enjeux : des notions de base de la régulation des données jusqu’aux meilleures pratiques de protection avancées. Nous illustrons nos propos par des exemples de cybersécurité, des extraits de code et des scénarios réels pour aider les débutants comme les experts à comprendre les implications des politiques de localisation sur la vie privée et la cybersécurité.

---

## Comprendre la localisation des données et la souveraineté cybernétique

### Définitions et principaux termes

- **Localisation des données** : exigence réglementaire imposant aux entreprises de stocker les données sur des serveurs physiquement situés dans les frontières du pays. Cela peut inclure des restrictions sur les transferts internationaux de données.

- **Souveraineté cybernétique** : concept selon lequel un État doit pouvoir réguler et contrôler son espace numérique, y compris le contenu, les flux de données et les activités en ligne sur son territoire.

- **Confidentialité de l’utilisateur** : droit des individus à contrôler leurs données personnelles ainsi que leur collecte, leur stockage et leur partage. Ce droit est au cœur de lois telles que le Règlement général sur la protection des données (RGPD) de l’UE.

- **Protection des données** : mesures et politiques visant à protéger les données personnelles contre l’accès, la divulgation ou l’utilisation non autorisés. Une protection forte ne nécessite pas obligatoirement la localisation ; elle repose plutôt sur un chiffrement robuste, un stockage sécurisé et une gestion transparente.

### Contexte historique et tendances mondiales

Historiquement, la localisation n’était pas un enjeu majeur : les flux de données étaient moins complexes et le paysage numérique plus homogène. Avec l’expansion des multinationales technologiques et l’augmentation du volume d’informations sensibles, les gouvernements ont réévalué les avantages des flux ouverts face au contrôle localisé.

Tendances clés :

- L’essor de régimes autoritaires adoptant la souveraineté cybernétique pour renforcer le contrôle d’État.

- Les démocraties qui tentent d’équilibrer sécurité nationale et libertés civiques.

- Les avancées technologiques rapides influençant les cadres réglementaires, entraînant de nouveaux défis en cybersécurité.

Par exemple, si la loi chinoise sur la cybersécurité impose le stockage domestique des données « personnelles ou importantes », les motivations incluent également la censure de la dissidence et le contrôle des communications. De même, la Russie invoque la sécurité nationale pour justifier ses politiques, souvent au détriment de la liberté d’expression.

---

## L’aspect technique de la régulation des données

### Types de données et leur importance

Les internautes génèrent une multitude de données :

- **Données personnelles** : nom, adresse e-mail, identifiants biométriques, adresses IP, données de géolocalisation.

- **Données sensibles** : origine ethnique, orientation sexuelle, informations de santé, nécessitant une manipulation plus stricte.

- **Données réseau** : métadonnées de télécommunications (IP, journaux d’activité) révélant habitudes et localisation.

La divulgation de ces données peut entraîner des violations de vie privée, de la surveillance non autorisée ou de la répression politique. La localisation peut faciliter l’accès par les agences d’État.

### Comment les données circulent sur Internet

Les données voyagent en paquets, traversant souvent plusieurs juridictions :

1. L’utilisateur envoie une requête.

2. Celle-ci transite par divers nœuds réseau (FAI, points d’échange).

3. Le paquet atteint le serveur de destination, parfois dans un autre pays.

4. La réponse suit le chemin inverse.

Cette complexité est l’argument principal des partisans de la localisation. Mais ces mesures risquent de fragmenter Internet, de freiner l’innovation et de restreindre les services numériques transfrontaliers.

---

## Impact sur les droits humains : vie privée et cybersécurité

### La vie privée comme droit humain

La confidentialité est un droit fondamental. Maîtriser ses données est essentiel pour la liberté d’expression et d’association. La localisation peut compromettre ces droits :

- **Surveillance de masse** : centraliser les données facilite le suivi des dissidents ou des minorités.

- **Risque d’abus** : mauvaise gestion ou accès non autorisé peuvent mener à l’exploitation politique ou commerciale.

- **Autocensure** : la crainte d’une surveillance locale décourage la libre expression.

Le chiffrement et l’anonymisation atténuent ces risques, mais la localisation accroît intrinsèquement l’exposition aux contrôles étatiques.

### Souveraineté cybernétique vs liberté de l’utilisateur

La souveraineté cybernétique place l’intérêt étatique au-dessus des droits individuels d’un Internet libre :

- **Contrôle autoritaire** : les lois de protection peuvent servir à réprimer l’opposition.

- **Fragmentation** : les frontières numériques entravent les flux de données essentiels à la croissance économique.

- **Frein à l’innovation** : les entreprises font face à des coûts accrus et à une complexité opérationnelle.

Des pratiques avancées (chiffrement, conception sécurisée) sont cruciales, mais doivent s’accompagner de cadres transparents et multipartites.

---

## Législations sur la localisation des données à travers le monde

### Études de cas

1. **Chine** : la loi sur la cybersécurité impose le stockage domestique des données personnelles et importantes, offrant au gouvernement un accès sans précédent.

2. **Russie** : les données des citoyens russes doivent être stockées localement, sous prétexte de protection contre l’ingérence étrangère.

3. **Inde** : des projets de loi proposent la localisation des données sensibles, suscitant un débat entre sécurité nationale et risque d’excès gouvernemental.

4. **Brésil et Turquie** : les initiatives visent à protéger l’économie numérique locale et à faciliter l’accès des forces de l’ordre, mais sont critiquées pour les risques de censure et d’atteinte à la vie privée.

Ces exemples illustrent la ligne ténue entre protection nationale et atteinte aux libertés.

---

## Bonnes pratiques de cybersécurité et protection des données

### Chiffrement et HTTPS

Le chiffrement est l’outil le plus efficace pour protéger les données. HTTPS chiffre la communication entre utilisateur et serveur. Pour déployer HTTPS avec Nginx :

```nginx

server {

listen 80;

server_name exemple.com;

return 301 https://$host$request_uri;

}

server {

listen 443 ssl;

server_name exemple.com;

ssl_certificate /etc/ssl/certs/exemple.com.crt;

ssl_certificate_key /etc/ssl/private/exemple.com.key;

ssl_protocols TLSv1.2 TLSv1.3;

ssl_prefer_server_ciphers on;

location / {

proxy_pass http://localhost:8080;

}

}

Chiffrement de bout en bout et communication sécurisée

Le chiffrement de bout en bout (E2EE) garantit que seuls les interlocuteurs lisent les messages (Signal, WhatsApp). Intégrer l’E2EE nécessite une planification soignée et des bibliothèques fiables (libsodium, OpenSSL).

Exemples pratiques : scan, analyse de données et application des politiques

Bash : commandes de scan pour identifier les ports ouverts

#!/bin/bash

# Script exemple pour scanner les ports ouverts d’une cible via nmap

CIBLE="exemple.com"

SORTIE="resultat_scan_nmap.txt"

echo "Début du scan Nmap sur $CIBLE..."

nmap -sV -oN $SORTIE $CIBLE

echo "Scan terminé. Résultats enregistrés dans $SORTIE."

Python : analyse de journaux pour détecter une activité suspecte

#!/usr/bin/env python3

import re

# Expression régulière pour détecter les échecs de connexion

motif = re.compile(r'FAILED LOGIN from (\d+\.\d+\.\d+\.\d+)')

fichier_logs = 'journaux_serveur.txt'

ips_suspectes = {}

with open(fichier_logs, 'r') as f:

for ligne in f:

correspondance = motif.search(ligne)

if correspondance:

ip = correspondance.group(1)

ips_suspectes[ip] = ips_suspectes.get(ip, 0) + 1

# Afficher les IP ayant plus de 5 échecs

for ip, compteur in ips_suspectes.items():

if compteur > 5:

print(f"IP suspecte : {ip} avec {compteur} tentatives échouées")

Défis émergents et avenir de la liberté d’Internet

Équilibrer sécurité nationale et vie privée

Restreindre les flux de données peut protéger l’infrastructure nationale, mais expose aussi les citoyens à la surveillance, aux fuites et à la censure.

Pistes de solution

- Collaboration multipartite : impliquer gouvernements, secteur privé et société civile pour des politiques équilibrées.

- Cybersécurité adaptative : chiffrement avancé, développement sécurisé, conformité aux cadres mondiaux (RGPD).

- Accords internationaux : traités multilatéraux pour harmoniser la protection des données tout en préservant les flux.

Rôle des technologies émergentes

Blockchain, IA et registres distribués peuvent gérer les données de manière sécurisée sans sacrifier la vie privée. Le chiffrement homomorphe ou l’apprentissage fédéré permettent d’analyser les données sans les exposer.

Conclusion

Le débat entre confidentialité des utilisateurs et souveraineté cybernétique est complexe. Les politiques de localisation, présentées comme essentielles à la sécurité nationale, risquent de fragmenter Internet et de nuire aux droits humains. Du chiffrement HTTPS aux scans réseau et à l’analyse de journaux, les professionnels doivent adopter une approche holistique. Une régulation efficace doit responsabiliser les utilisateurs, protéger les données sensibles et garantir des garde-fous transparents.

Trouver l’équilibre nécessite une collaboration entre gouvernements, entreprises et société civile, afin de maintenir un Internet libre, ouvert et mondial, tout en protégeant les intérêts nationaux.

Références

- Freedom House – Rapports « Freedom on the Net »

- RGPD de l’UE

- Loi chinoise sur la cybersécurité expliquée

- Site officiel de Nmap

- HOWTO des expressions régulières Python

- Documentation Nginx

Ce guide complet a examiné la confidentialité, la souveraineté cybernétique, la localisation des données et la cybersécurité. Qu’il s’agisse de scanner des ports avec Bash ou d’analyser des journaux avec Python, la construction d’un Internet sécurisé et ouvert demeure un effort collectif qui exige adaptation, innovation et vigilance.

Partagez vos réflexions en commentaire et diffusez cet article s’il vous a été utile. Restez informé, restez en sécurité et défendez toujours un Internet qui garantisse la liberté pour tous.

Faites passer votre carrière en cybersécurité au niveau supérieur

Si vous avez trouvé ce contenu utile, imaginez ce que vous pourriez accomplir avec notre programme de formation élite complet de 47 semaines. Rejoignez plus de 1 200 étudiants qui ont transformé leur carrière grâce aux techniques de l'Unité 8200.