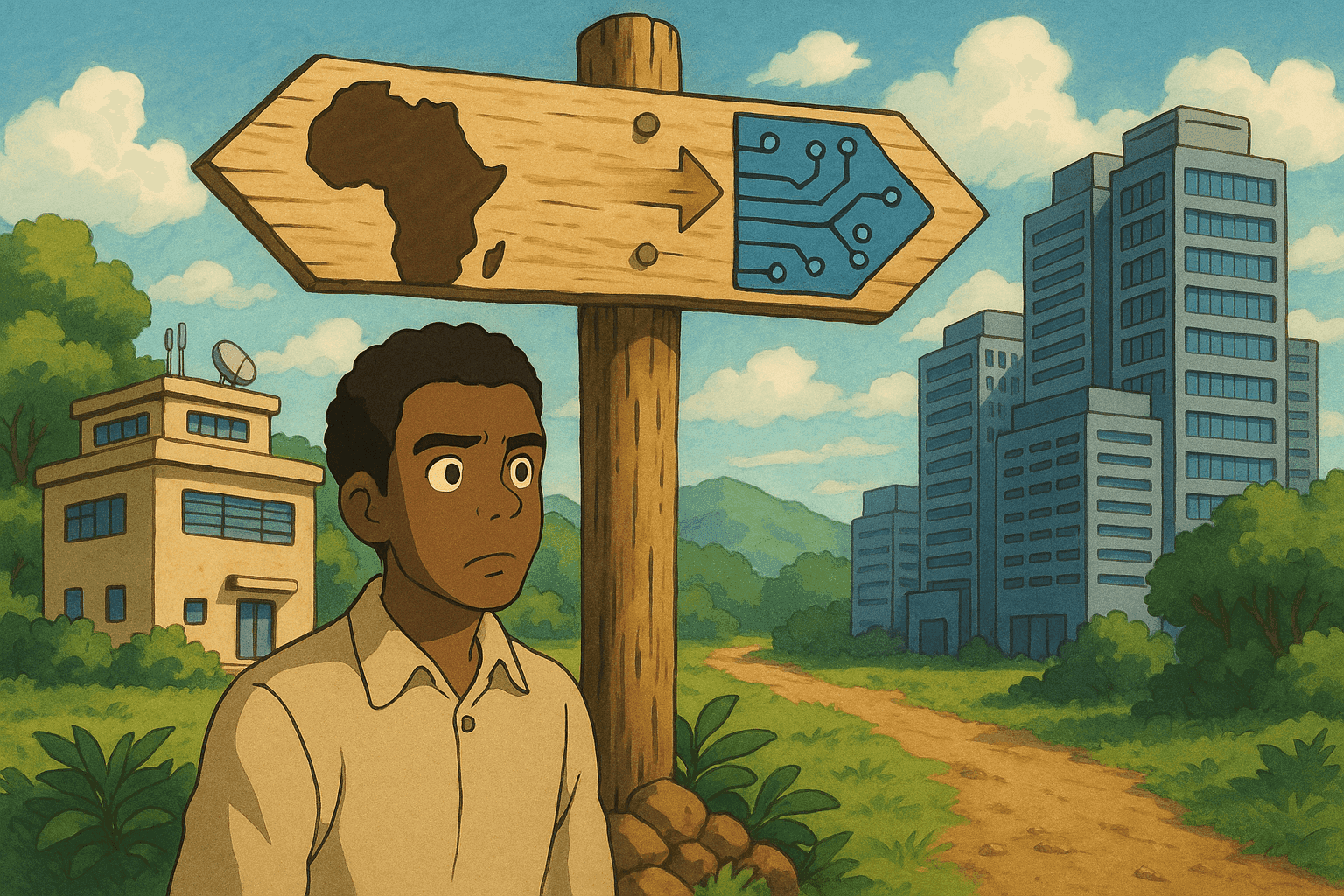

מלכוד הריבונות הדיגיטלית של אפריקה

מדינות אפריקה ניצבות בצומת מכריע: להשיג ריבונות דיגיטלית אמיתית או להיכנס לעומק התלות כאשר ענקיות הטכנולוגיה העולמיות שולטות בשוק מרכזי הנתונים המתפתח של היבשת. שיתוף פעולה ו מדיניות נבונה הם המפתח לשבירת המצב הקפאי.

# מלכודת הריבונות הדיגיטלית של אפריקה: שבירת המבוי הסתום בפיתוח מרכזי נתונים ותפקידה באבטחת הסייבר

הטרנספורמציה הדיגיטלית משנה את הנוף הכלכלי והגיאופוליטי של אפריקה. בעוד מרכזי הנתונים הפכו לדלק של כלכלת המידע—ממסחר-אלקטרוני ועד בינה מלאכותית—הם גם מהווים זירת קרב על ריבונות דיגיטלית. בפוסט זה נבחן את מלכודת הריבונות הדיגיטלית של אפריקה דרך עדשת פיתוח מרכזי הנתונים, ננתח את הבחירה המדומה בין עצמאות ריבונית לבין צמיחה כלכלית מהירה, ונעמיק כיצד תשתית מרכזי הנתונים משפיעה על נהלי אבטחת הסייבר—from סריקות בסיסיות ועד זיהוי איומים מתקדם. זהו מדריך טכני ארוך-טווח, מקיף נושאים מרמת מתחילים ועד מתקדמים, כולל דוגמאות מהשטח, דוגמאות קוד ב-Bash וב-Python, ומותאם SEO עם כותרות ומילות-מפתח אסטרטגיות.

---

## תוכן העניינים

1. [מבוא](#introduction)

2. [אתגר הריבונות הדיגיטלית באפריקה](#the-digital-sovereignty-challenge-in-africa)

- [הדילמה המדומה: ריבונות מול צמיחה כלכלית](#the-false-dilemma-sovereignty-vs-economic-growth)

- [דינמיקת שוק מרכזי הנתונים](#data-center-market-dynamics)

3. [תשתית ואבטחת סייבר: נקודת המפגש](#infrastructure-and-cybersecurity-the-underlying-intersection)

- [שיקולי אבטחת סייבר מרכזיים](#key-cybersecurity-considerations)

- [אתגרי סייבר מהעולם האמיתי](#real-world-cybersecurity-challenges)

4. [אסטרטגיות פיתוח מרכזי נתונים ותיאום אזורי](#data-center-development-strategies-and-regional-coordination)

5. [שימושי אבטחת סייבר בניהול מרכזי נתונים](#cybersecurity-use-cases-in-data-center-management)

- [פקודות סריקה בסיסיות ב-Bash](#basic-scanning-commands-using-bash)

- [פירסור תוצאות סריקה ב-Python](#parsing-scanning-output-with-python)

6. [יישומי סייבר מתקדמים: ניתוח ומעקב אחר מרכזי נתונים](#advanced-cybersecurity-applications-analyzing-and-monitoring-data-centers)

7. [מפת דרכים להשגת ריבונות וצמיחה גם יחד](#a-roadmap-for-achieving-both-sovereignty-and-growth)

8. [סיכום](#conclusion)

9. [מקורות](#references)

---

## Introduction

שוק מרכזי הנתונים באפריקה צפוי להגיע ל-9.15 מיליארד דולר עד 2029, מונע מצורך גובר בשירותים דיגיטליים ועיבוד נתונים מקומי. אך הצמיחה המהירה הזו יצרה מה שמכונה “מלכודת ריבונות דיגיטלית”: מצד אחד הצורך הדוחק בתשתית ובצמיחה כלכלית, ומצד שני החובה לשלוט ולמגן נתונים מפני השפעות חוץ. פוסט זה מפרק את המורכבויות הטכניות והפוליטיות בדיון על ריבונות דיגיטלית באפריקה ומראה כיצד פיצול בין אסטרטגיות לאומיות מותיר את היבשת פגיעה לצורה חדשה של קולוניאליזם דיגיטלי.

בלב הדיון נמצא גם החיבור לאבטחת סייבר. מרכזי נתונים—כנקודות תשתית קריטיות—הפכו יעד ושער שיגור למתקפות סייבר, ולכן נדרש מיקוד כפול: אבטחת סייבר חזקה לצד אוטונומיה לאומית ואזורית על אחסון, עיבוד ומשילות הנתונים.

---

## The Digital Sovereignty Challenge in Africa

### The False Dilemma: Sovereignty vs. Economic Growth

קובעי מדיניות ברחבי אפריקה ניצבים בפני פרדוקס: כדי למשוך השקעות זרות לפיתוח מרכזי נתונים יש לכאורה להתפשר על ריבונות דיגיטלית. אך ההצגה הבינארית של “שליטה מול הון” מטעה. אסטרטגיה עדינה יותר משלבת מדיניות לוקליזציה ותיאום אזורי להשגת שני היעדים גם יחד.

מאמצים לאומיים להדגיש אחסון נתונים בתחומי המדינה גברו אחרי אירועים כמו הקפאת קמפיין הביומטריה של Worldcoin ע״י בית המשפט הגבוה בקניה באוגוסט 2023. הפסיקה ציטטה הפרות של חוק הגנת המידע הקנייתי, והדגימה כיצד ממשלות החלו להתעקש על אחסון מקומי ותקני אבטחת סייבר מותאמים.

### Data Center Market Dynamics

נכון לאמצע 2025, באפריקה פועלים 223 מרכזי נתונים ב-38 מדינות, כאשר לאגוס, ניירובי ויוהנסבורג בולטות כמרכזים. ריכוז התשתיות בערים משקף בעיות ותיקות—מחסור בחשמל, מים וקישוריות—וגם יוצר נקודות תורפה סייבריות, משום שהאקרים מכוונים למוקדי ערך גבוה.

ענקיות הטק העולמיות—AWS, Microsoft Azure, Google Cloud, Oracle, Alibaba ו-Huawei—שולטות ביותר מ-70 % משוק מרכזי הנתונים העולמי. שליטה זו משפיעה על תקנים רגולטוריים ומקטינה את כוח המיקוח של מדינות בודדות.

---

## Infrastructure and Cybersecurity: The Underlying Intersection

### Key Cybersecurity Considerations

באפריקה הדיגיטלית, אבטחת סייבר איננה עניין משני אלא עמוד תווך בתכנון תשתיות. בהיעדר מסגרות אבטחה חזקות, מרכזי נתונים חשופים ל:

- פריצות והדלפות מידע

- מתקפות DDoS

- גישה לא-מורשית וחדירות

- נוזקות ותוכנות כופר

האתגרים מוקצנים בסביבות עם חוסר יציבות חשמלית וקישורית. לכן יש לשלב הגנות פיזיות ודיגיטליות כחלק ממארג אחד.

### Real-World Cybersecurity Challenges

- **מקרה: תשתית נתונים בקניה**

למרות מרכזי נתונים בשליטה מקומית, קניה מתמודדת עם איומים סייבריים. בעקבות פרשת Worldcoin, הרגולטור חייב פרוטוקולי הגנת מידע קשוחים למניעת שימוש לרעה וזרימת נתונים החוצה.

- **דוגמה: מתקפות בדרום אפריקה**

דרום אפריקה, עם 56 מרכזי נתונים, חוותה מתקפות DDoS מתואמות לשיבוש רשתות לאומיות. האירועים ממחישים את הצורך במעקב רציף, סריקת פגיעויות ותגובה מיידית.

---

## Data Center Development Strategies and Regional Coordination

פיצול המדיניות הלאומית והמו״מ הישיר עם ענקיות טק מחלישים את כוח המיקוח של אפריקה. תיאום אזורי יכול לספק מנוף־על למו״מ טוב יותר ולבניית אקו-סיסטם דיגיטלי מחובר.

### The Role of Regional Frameworks

יוזמות כמו מסגרת מדיניות הנתונים ואסטרטגיית הטרנספורמציה הדיגיטלית של האיחוד האפריקאי (2020–2030) מדגישות:

- בינאום נתונים חוצה גבולות

- סטנדרטיזציה של פרוטוקולי אבטחת סייבר

- פיתוח אקו-סיסטם דיגיטלי מקומי תחרותי

יישור מדיניות לאומית עם סטנדרטים אזוריים מפחית פערי רגולציה ומחזק ריבונות לצד צמיחה.

### Smart Localization Policies

במקום בחירה בין הון לשליטה, יש לאמץ “לוקליזציה חכמה”: אחסון נתונים מקומי + פרוטוקולי אבטחה חזקים. כך שותפים בינלאומיים יכולים לפעול תחת כללים מקומיים מבלי לפגוע בריבונות.

---

## Cybersecurity Use Cases in Data Center Management

ככל שמרכזי הנתונים הופכים לציר מרכזי באסטרטגיות לאומיות, גוברת הדרישה למענה סייברי מקיף. להלן דוגמאות קוד לסריקת פגיעויות וניתוח תוצאות.

### Basic Scanning Commands Using Bash

```bash

#!/bin/bash

# סריקת Nmap בסיסית לרשת מרכז נתונים

TARGET="192.168.1.0/24"

echo "מתחיל סריקת Nmap על הרשת: $TARGET"

nmap -sV -O $TARGET -oN nmap_scan_results.txt

echo "הסריקה הסתיימה. התוצאות נשמרו בקובץ nmap_scan_results.txt"

Parsing Scanning Output with Python

#!/usr/bin/env python3

import re

def parse_nmap_results(file_path):

with open(file_path, 'r') as f:

content = f.read()

pattern = r'(\d{1,5})/tcp\s+open\s+([\w\-]+)\s+(.*)'

matches = re.finditer(pattern, content)

vulnerable_services = ['ftp', 'telnet', 'ssh'] # שירותים לבדיקה

print("שירותים פגיעים פוטנציאליים:")

for match in matches:

port, service, info = match.groups()

if service.lower() in vulnerable_services:

print(f"פורٹ: {port}, שירות: {service}, מידע: {info.strip()}")

if __name__ == "__main__":

parse_nmap_results("nmap_scan_results.txt")

Integrating Cybersecurity Automation

ניתן לאוטומט סריקות באמצעות cron:

crontab -e

# להריץ כל שעה

0 * * * * /path/to/scan_script.sh

ולשלב שליחת מיילים ב-Python (smtplib) בעת זיהוי דפוסי איום.

Advanced Cybersecurity Applications: Analyzing and Monitoring Data Centers

Real-Time Monitoring and Threat Detection

כלים כמו Elastic Stack, Splunk ו-OSSEC מאפשרים:

- ניתוח לוגים בזמן אמת

- לוח מחוונים לניטור ניסיונות כניסה כושלים

- התראות על חריגות תעבורה

Integrating SIEM

מערכות SIEM מאחדות:

- איסוף לוגים

- קורלציה של אירועים

- תגובה אוטומטית לאיומים

Sample Python Script: Analyzing Log Data for Anomalies

#!/usr/bin/env python3

import re

from datetime import datetime

def analyze_logs(log_file):

pattern = re.compile(r'failed login', re.IGNORECASE)

threshold = 5

anomalies = {}

with open(log_file, 'r') as f:

for line in f:

try:

ts_str, log = line.strip().split(" ", 1)

ts = datetime.fromisoformat(ts_str)

except ValueError:

continue

if pattern.search(log):

anomalies.setdefault(ts.date(), 0)

anomalies[ts.date()] += 1

for date, count in anomalies.items():

if count >= threshold:

print(f"אנומליה ב-{date}: {count} ניסיונות כושלים")

if __name__ == "__main__":

analyze_logs("ids_logs.txt")

Machine Learning for Cybersecurity in Data Centers

טכניקות ML שימושיות:

- Clustering לזיהוי אשכולות התנהגות חריגה

- Regression לחיזוי נקודות כשל

- Neural Networks לזיהוי דפוסים מורכבים בתעבורה

A Roadmap for Achieving Both Sovereignty and Growth

- תיאום מדיניות אזורי

- שותפויות ציבור-פרטי

- השקעה בתשתיות חשמל, מים וקישוריות

- הרחבת ידע וכח-אדם באבטחת סייבר

- מיקוח קולקטיבי עם ספקיות ענן

- עידוד חדשנות מקומית בבינה מלאכותית ו-Edge Computing

Conclusion

אפריקה ניצבת בצומת טכנולוגי קריטי. בחירות של היום בתחום מרכזי נתונים, אבטחת סייבר ותיאום מדיניות יקבעו את עתידה הדיגיטלי. אין הכרח לוותר על ריבונות לטובת צמיחה: באמצעות לוקליזציה חכמה, שיתופי פעולה חוצי גבולות ומסגרות אבטחת סייבר חזקות ניתן להשיג את שניהם.

References

- African Union Digital Transformation Strategy 2020–2030

- AU Data Policy Framework

- Kenya Data Protection Act

- Nmap Official Documentation

- Elastic Stack (ELK) Documentation

- OSSEC: Open Source HIDS Security Documentation

🚀 מוכנים לעלות רמה?

קח את קריירת הסייבר שלך לשלב הבא

אם מצאתם את התוכן הזה בעל ערך, תארו לעצמכם מה תוכלו להשיג עם תוכנית ההכשרה המקיפה והאליטיסטית שלנו בת 47 שבועות. הצטרפו ליותר מ-1,200 סטודנטים ששינו את הקריירה שלהם בעזרת טכניקות יחידה 8200.

97% שיעור השמה לעבודה

טכניקות יחידה 8200 עילית

42 מעבדות מעשיות