השפעת הבינה המלאכותית על הטעיית שדה הקרב

הלחימה המודרנית מתפתחת עם הבינה המלאכותית, משנה את ההטעיה מהסתרת כוחות להטעיית אלגוריתמים של האויב באופן אסטרטגי. מומחים מציינים שמניפולציה של פרשנות הבינה המלאכותית לנתוני שדה הקרב יעילה יותר מהסוואה, במיוחד מול צבאות נוקשים כמו רוסיה וסין.

# הטעיית בינה-מלאכותית: כיצד אסטרטגיות הטעיה צבאיות מעוררות השראה בטקטיקות אבטחת-מידע

בזירת הקרב הדיגיטלית של ימינו, יריבים מנהלים משחקי מוחות עתירי-סיכון החורגים הרבה מעבר להסתרת ציוד או הסוואת תנועת כוחות. כפי שמתואר במאמר של Business Insider, ההטעיה הצבאית התפתחה עם עליית הבינה-המלאכותית (AI). כיום, במקום להסתיר מידע יקר ערך בלבד, האסטרטגים נאלצים לעצב את המודיעין שנאסף בידי מערכות AI של האויב — כדי להטעות את מקבלי ההחלטות. בפוסט זה נבחן את הממשק שבין הטעיה צבאית לאבטחת-מידע, נסביר את המעבר ממשחקי “מחבואים” מסורתיים לקמפיינים פעילים של דיסאינפורמציה, ונציע תובנות טכניות — מרמה מתחילים ועד מתקדמים — בליווי דוגמאות מהשטח וקוד לדוגמה. נדבר על הטעיית חיישנים, מניפולציית נתונים, פקודות סריקה וניתוח פלט ב-Bash וב-Python.

**מילות מפתח:** הטעיית AI, הטעיה צבאית, אבטחת-מידע, הטעיית חיישנים, Bash, Python, מניפולציית-נתונים, סריקה ברשת

---

## תוכן העניינים

1. [מבוא](#מבוא)

2. [התפתחות ההטעיה הצבאית בעידן AI](#התפתחות-ההטעיה)

3. [AI כבורר החדש בשדה הקרב](#ai-כשופט)

4. [מקבילות בסייבר: הטעיה ומניפולציית-נתונים](#מקבילות-סייבר)

5. [מדריך למתחילים להטעיה בסייבר](#למתחילים)

6. [טכניקות מתקדמות: ניצול והגנה על מערכות AI](#טכניקות-מתקדמות)

7. [דוגמאות מהעולם האמיתי](#דוגמאות-אמיתיות)

8. [דוגמאות קוד: פקודות סריקה וניתוח פלט](#דוגמאות-קוד)

- [תרחיש Bash לסריקה](#bash-סריקה)

- [תרחיש Python לניתוח פלט](#python-פיענוח)

9. [סיכום: עתיד ההטעיה המונעת-AI בלחימה ובסייבר](#סיכום)

10. [מקורות](#מקורות)

---

## מבוא <a name="מבוא"></a>

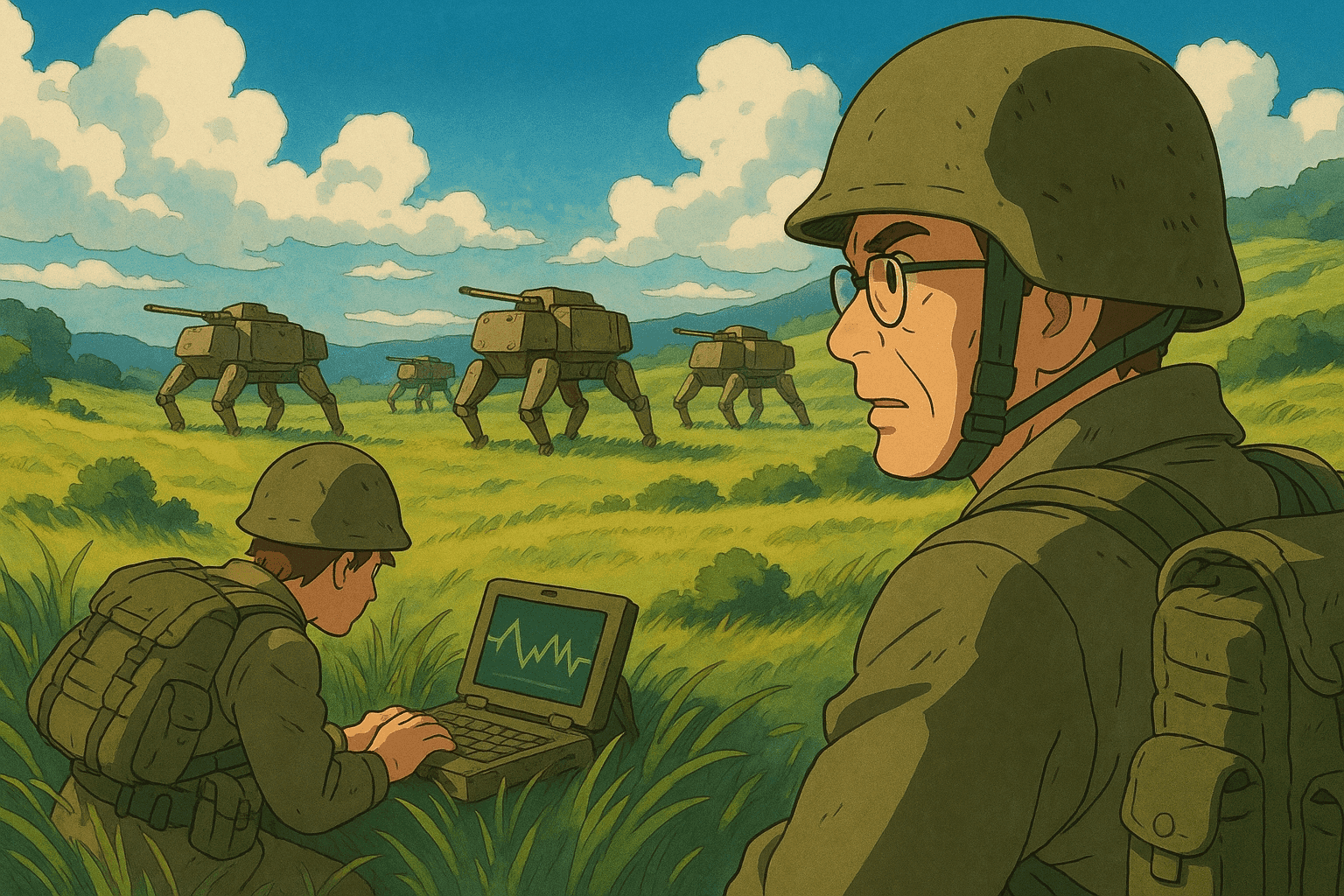

דמיינו מבצע צבאי שבו המטרה אינה רק להסתיר נכסים או תנועות כוחות, אלא להטעות במכוון את כלי הניתוח האוטומטיים של האויב. זוהי תקופת ההטעיה המונעת-AI. בעוד שבעבר ניסו להסתיר את האמת מעיני אדם, לוחמה מודרנית מחייבת עיצוב תפיסות **וגם** הטעיית מערכות AI. טקטיקות שכללו פעם ציוד דמה ותנועות שווא משלבות כיום נתוני-חיישן מזויפים, תצלומים משובשים ואותות הטעיה.

הפוסט מתבסס על הכתבה “AI Means Militaries Must Focus on Fooling an Enemy Rather Than Hiding”. נפרק את הרעיון, נשווה בין צבא לסייבר, ונסביר כיצד מיישמים וטורדים טקטיקות דומות במרחב הדיגיטלי.

---

## התפתחות ההטעיה הצבאית בעידן AI <a name="התפתחות-ההטעיה"></a>

### אסטרטגיות מסורתיות

- **הסתרת תנועות כוחות:** שימוש בהסוואה או תנועה בלילה.

- **צבאות דֶמֶה:** בובות-טנקים, כלי-רכב מתנפחים וכדומה.

- **מודיעין שקרי:** הדלפת תוכניות קרב מזויפות.

דוגמאות קלאסיות: חניבעל בקרב קאנאי, ותוכנית ההטעיה לפני הפלישה לנורמנדי (D-Day).

### המעבר ללוחמת מידע

עם חישה לוויינית ו-AI, נדרשות שיטות מתוחכמות:

- **הזנת נתונים שגויים** למערכות היריב.

- **שיבוש פלט חיישנים** כדי לגרום לזיהוי שגוי.

- **ניצול תלות בדפוסים:** AI נופל על קלט “חריג”.

המטרה: להפוך את מהירות ה-AI וחוש הדפוס שלו לחולשה.

---

## AI כבורר החדש בשדה הקרב <a name="ai-כשופט"></a>

### תפקיד ה-AI בקבלת החלטות

מערכות AI אוספות נתונים מלוויינים, רחפנים וחיישני קרקע כדי לשרטט “תמונה מצב”. כל הטעיה שמגיעה אליהן תשפיע לא-פרופורציונלית על אסטרטגיית היריב.

### אתגר כפול

1. **תהליך איסוף הנתונים:** שינוי פורמטים, הוספת רעש.

2. **מודול ההחלטה:** הזרקת איתותים מטעים כדי ליצור סיווג שגוי.

---

## מקבילות בסייבר: הטעיה ומניפולציית-נתונים <a name="מקבילות-סייבר"></a>

- **Honeypots (מלכודות):** שרתים מדומים למשיכת תוקפים.

- **ערפול קוד ונתונים:** תיקיות פיקטיביות, נתוני דמה.

- **התחמקות ממערכות IDS מבוססות-AI:** שינוי דפוסי תעבורה.

הטעיה מגנה ב-3 דרכים:

1. *דחיית* היריב.

2. *בזבוז* משאבים.

3. *חשיפת* דפוסי תקיפה.

---

## מדריך למתחילים להטעיה בסייבר <a name="למתחילים"></a>

### מהי טכנולוגיית הטעיה?

הצבת נכסי-דמה (honeypots, honeytokens, רשתות-דמה) כדי לזהות, להטעות ולנתח תוקפים.

### מושגי יסוד

1. **Honeypot:** שרת דמה שמדווח על כל גישה.

2. **Honeytoken:** רשומת מידע מזויפת (למשל סיסמה) שמדליקה אזעקה.

3. **רשת הטעיה (Deception Grid):** אוסף נכסי-דמה המסווה תשתית אמיתית.

4. **ערפול נתונים:** שינוי/הצפנת נתונים להפחתת ערכם לתוקף.

### התחלה מהירה

- הצבת honeypot בעל אינטראקציה נמוכה.

- רישום ומעקב אחרי כל ניסיון גישה.

- יצירת לוגים סינתטיים שמסומנים כ-דמה.

---

## טכניקות מתקדמות: ניצול והגנה על מערכות AI <a name="טכניקות-מתקדמות"></a>

### ניצול חולשות AI

- **Adversarial Attacks:** שינוי קלט מינורי שמטעה את המודל.

- **Poisoning:** “הרעלת” סט אימון בנתונים מזויפים.

- **Sensor Spoofing:** שיבוש אותות מכ״ם/רחפן.

### הגנה על AI

- אימות נתונים רב-שכבתי.

- חישת-יתר (Redundancy).

- ניטור רציף והסתגלות לאנומליות.

---

## דוגמאות מהעולם האמיתי <a name="דוגמאות-אמיתיות"></a>

### צבא

1. **רחפני דֶמֶה** המדמים חתימה של רחפני קרב.

2. **מטה פיקטיבי** עם חתימות אלקטרוניות מזויפות.

3. **נתוני לוגיסטיקה כוזבים** להטעת זמני תגבור.

### סייבר

1. **Honeypots בארגונים** למעקב אחר תוקפים.

2. **למידה יריבה (Adversarial ML)** נגד מערכות איתור הונאה פיננסיות.

3. **מערכות IDS** המתמודדות עם “רעש” מכוון.

---

## דוגמאות קוד: פקודות סריקה וניתוח פלט <a name="דוגמאות-קוד"></a>

### Bash: סקריפט סריקה <a name="bash-סריקה"></a>

```bash

#!/bin/bash

# network_scan.sh

# סקריפט פשוט לסריקת רשת באמצעות nmap ולשמירת הפלט לקובץ.

if [ "$#" -ne 2 ]; then

echo "שימוש: $0 <רשת_יעד> <קובץ_פלט>"

exit 1

fi

TARGET=$1

OUTPUT_FILE=$2

echo "מתחיל סריקה ב-$TARGET..."

nmap -sV $TARGET -oN $OUTPUT_FILE

echo "הסריקה הסתיימה. התוצאות נמצאות ב-$OUTPUT_FILE."

הפעלה:

bash network_scan.sh 192.168.1.0/24 scan_results.txt

Python: תסריט ניתוח פלט

#!/usr/bin/env python3

"""

parse_nmap.py

סקריפט לניתוח פלט nmap והפקת IP, פורטים ושירותים.

"""

import re

import sys

def parse_nmap_output(file_path):

with open(file_path, 'r') as file:

lines = file.readlines()

host_info = {}

current_host = None

for line in lines:

host_match = re.match(r'^Nmap scan report for\s+(.*)', line)

if host_match:

current_host = host_match.group(1).strip()

host_info[current_host] = []

continue

port_match = re.match(r'(\d+)/tcp\s+open\s+(\S+)', line)

if port_match and current_host:

port, service = port_match.groups()

host_info[current_host].append({'port': port, 'service': service})

return host_info

def main():

if len(sys.argv) != 2:

print("שימוש: python3 parse_nmap.py <קובץ_פלט_nmap>")

sys.exit(1)

host_info = parse_nmap_output(sys.argv[1])

for host, ports in host_info.items():

print(f"Host: {host}")

for p in ports:

print(f" Port: {p['port']}, Service: {p['service']}")

print('-' * 40)

if __name__ == "__main__":

main()

הפעלה:

python3 parse_nmap.py scan_results.txt

סיכום: עתיד ההטעיה המונעת-AI בלחימה ובסייבר

הטמעת AI בלחימה ובאבטחת-מידע מסמנת מפנה מהותי:

- בצבא: דמי-חיישנים, רחפני דֶמֶה ודיסאינפורמציה יגרמו להקצאת משאבים שגויה.

- בסייבר: Honeypots וחיישני-AI זיהומיים יאתרו תוקפים מתוחכמים.

בעתיד, ככל שמדינות ישענו יותר על AI מרכזי, הסיכון לטעויות עקב הטעיה יגדל. שילוב היסטוריה, טכנולוגיה וחדשנות יכתיב את המאבק — והיכולת “לבלבל אינטליגנציה” (אנושית או ממוחשבת) תמשיך להיות כלי מכריע.

מקורות

- Business Insider – AI Means Militaries Must Focus on Fooling an Enemy Rather Than Hiding

- Modern War Institute – מאמרים על הטעיה

- אתר Nmap

- תיעוד Python

- מדריך Bash

🚀 מוכנים לעלות רמה?

קח את קריירת הסייבר שלך לשלב הבא

אם מצאתם את התוכן הזה בעל ערך, תארו לעצמכם מה תוכלו להשיג עם תוכנית ההכשרה המקיפה והאליטיסטית שלנו בת 47 שבועות. הצטרפו ליותר מ-1,200 סטודנטים ששינו את הקריירה שלהם בעזרת טכניקות יחידה 8200.

97% שיעור השמה לעבודה

טכניקות יחידה 8200 עילית

42 מעבדות מעשיות