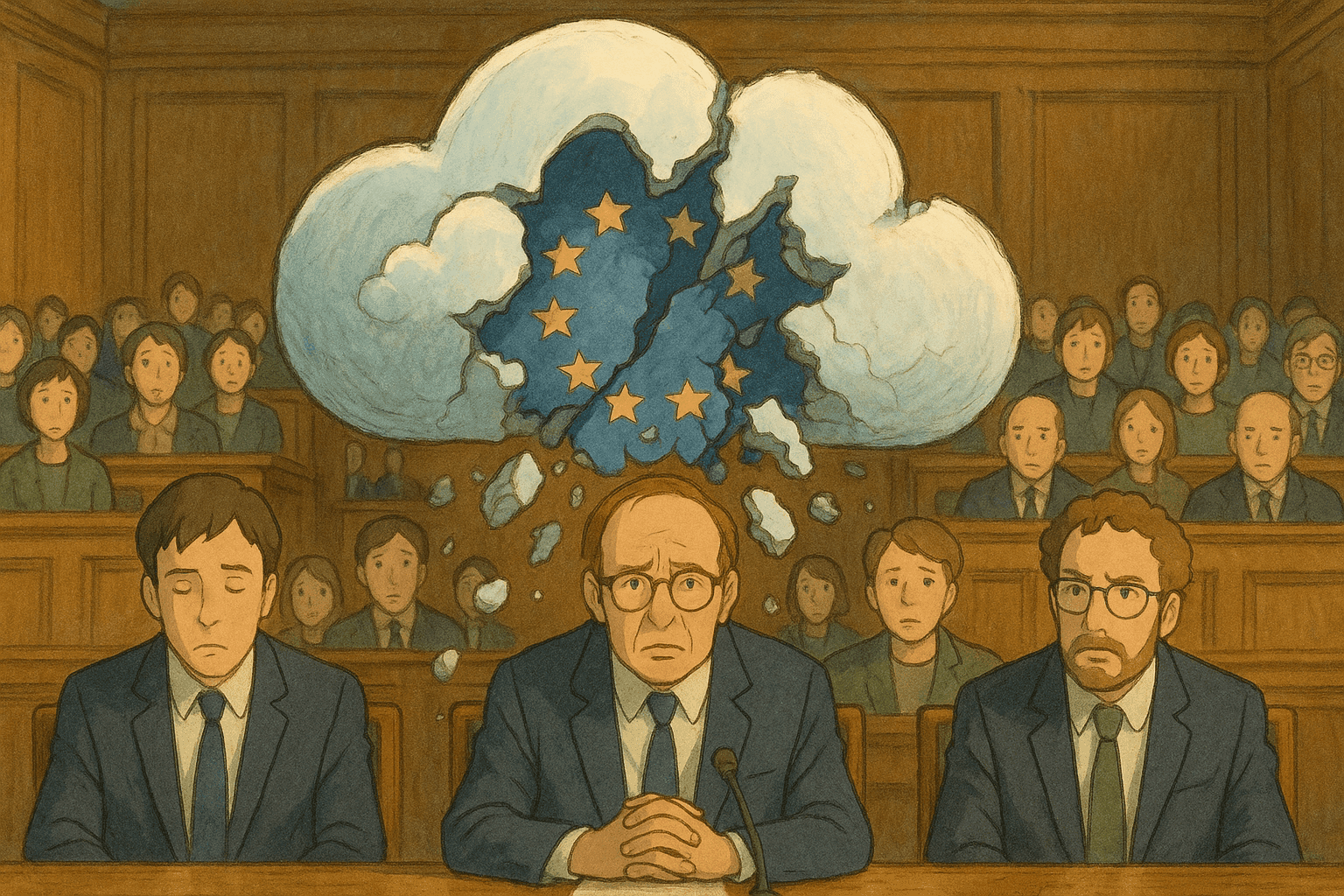

הקריסה של נרטיב 'ענן ריבוני' בטכנולוגיית הענק

פוסט הבלוג הבא הוא מאמר טכני ארוך-טווח הבוחן את קריסת ההבטחות של ענקיות הטכנולוגיה לגבי “ענן ריבוני” מכמה זוויות. בפוסט זה נסקור את הרקע והמסרים הפומביים, כיצד ההבטחות הללו התרסקו בהקשרים משפטיים וטכניים בעולם האמיתי, וכיצד הוויכוח משתלב עם פרקטיקות סייבר מודרניות. נוסף על כך נסביר טכניקות אבטחת מידע רלוונטיות – מרמת מתחילים ועד מתקדמים – נלווה בדוגמאות קוד לסריקת רשת ו-Log Parsing ב-Bash וב-Python, ונספק דוגמאות מהעולם האמיתי הממחישות כיצד הבטחות “ריבוניות” משפיעות על ארכיטקטורת אבטחה. המשיכו לקרוא לדיון מעמיק, אופטימלי ל-SEO, עם כותרות, קטעי קוד והסברים טכניים מפורטים.

──────────────────────────────

תוכן העניינים

──────────────────────────────

1. מבוא

2. רקע: ההבטחה של “הענן הריבוני”

2.1 מהי ריבונות דיגיטלית?

2.2 שיווק ענקיות הטק לעומת המציאות הטכנית

3. קריסת הבטחות הענן הריבוני של ענקיות הטכנולוגיה

3.1 עדות משפטית וסתירות פומביות

3.2 המגבלות הטכניות מאחורי “R e s i g n-washing”

4. ענן ריבוני ואבטחת מידע: ניתוח טכני

4.1 השפעה על פרטיות מידע ותקני אבטחה

4.2 איומי סייבר ודאגות מעקב בענן

5. פרקטיקות סייבר בעננים ריבוניים ושאינם ריבוניים

5.1 מגורי-נתונים, הצפנה ובקרות גישה

5.2 דוגמאות ומקרי בוחן מהשטח

6. מדריך טכני: סריקת רשת ו-Log Parsing

6.1 מתחילים – סריקת רשת בסיסית ב-Bash

6.2 ביניים – ניתוח תוצאות הסריקה ב-Python

6.3 מתקדם – שילוב ניטור ענן ריבוני עם אוטומציה מותאמת

7. שיטות עבודה מומלצות להבטחת ריבונות דיגיטלית ואבטחה

8. סיכום

9. מקורות

## 1. מבוא

בתחילת 2025 השיקו היפר-סקיילרים אמריקאים – מיקרוסופט, אמזון, גוגל וסיילספורס – קמפיינים תקשורתיים שקידמו שירותי “ענן ריבוני”. הקמפיינים נועדו להרגיע ממשלות אירופאיות ועסקים כי נתוניהם, אף שהם מאוחסנים בתשתיות הנתונות לשליטה אמריקאית, יהיו מוגנים מפני פיקוח זר. אולם גילויים אחרונים ועדויות משפטיות חשפו שהבטחות אלו שטחיות ברובם. תחת שבועה הודו נציגי החברות שאינם יכולים להבטיח הגנה מפני דרישות מידע מצד רשויות ארה״ב. פוסט זה בוחן בהרחבה את ההתפתחויות – מהמסרים הפומביים ועד המציאות הקשה – ומסביר את מקומן באסטרטגיות סייבר.

בהמשך נעמיק במשמעות “ענן ריבוני”, בסיבות לקריסת ההבטחות, ובשיעורי הסייבר שניתן ללמוד מן המצב. בנוסף נספק מדריכים טכניים ברמות שונות לאבטחה ולניטור פריסות ענן – גם בסביבות הסובלות מ-“Sovereign washing”.

## 2. רקע: ההבטחה של “הענן הריבוני”

הטרנספורמציה הדיגיטלית הציבה את הנתונים במרכז העסקים והממשל. ריבונות דיגיטלית מתארת את יכולתה של מדינה לשלוט בנתוניה, בתשתיותיה ובמדיניותה הדיגיטלית ללא תלות-יתר בכוחות חיצוניים. ענקיות הטק ניסו למנף חששות אלו והכריזו על הצעות “ענן ריבוני” לשוק האירופי.

### 2.1 מהי ריבונות דיגיטלית?

ריבונות דיגיטלית היא ניהול ושליטה בנכסים דיגיטליים בהתאם לחוקים, תקנות וממשל מקומיים. היא כוללת עמידה במגורי-נתונים (Data Residency), הצפנה, אימות ובקרות גישה במסגרת רגולטורית מוגדרת. מטרתה להבטיח אוטונומיה מקומית על רקע פיקוח גלובלי גובר בידי מספר תאגידי-על.

### 2.2 שיווק ענקיות הטק לעומת המציאות הטכנית

בקמפיינים טענו מיקרוסופט ואמזון שנתונים המאוחסנים “באירופה” מוגנים מפני פיקוח זר הודות לשליטה מקומית. אולם במבחן המציאות, נציגים הודו בבית המשפט כי ייתכן שיֵאֲלצו למסור נתונים לרשויות ארה״ב, ללא קשר למקום האחסון. הפער הזה – המכונה “Sovereign washing” – ממחיש את הנתק בין ההבטחות השיווקיות לריאליה המשפטית-טכנית, עם השלכות כבדות לפרטיות ולאבטחת מידע.

## 3. קריסת הבטחות הענן הריבוני של ענקיות הטכנולוגיה

### 3.1 עדות משפטית וסתירות פומביות

ביוני 2025, בעדות בסנאט הצרפתי, הודה אנטון קארניאו, מנכ״ל מיקרוסופט צרפת, כי אין ביכולתם להבטיח שנתונים המאוחסנים באירופה לא ייחשפו לרשויות אמריקאיות. הצהרות דומות נשמעו מנציגי AWS וגוגל, שסתרו ישירות את מסרי השיווק על “ריבונות דיגיטלית אירופית”.

### 3.2 המגבלות הטכניות מאחורי “Sovereign washing”

מרבית תשתיות הענן לא נבנו מלכתחילה להבטיח ריבונות מוחלטת. רשתות גלובליות מחברות נתונים תחת סמכות חוקים אמריקאים, גם אם הם פיזית באירופה. הגבלות משפטיות חושפות גם פגיעויות סייבר – “דלתות אחוריות”, פערי אלגוריתמים או דרישות מעקב עלולות לאיים על פרטיות הארגון.

## 4. ענן ריבוני ואבטחת מידע: ניתוח טכני

### 4.1 השפעה על פרטיות מידע ותקני אבטחה

הנחת יסוד בענן ריבוני היא אקוסיסטם מבודד המנוהל מקומית. אך אם החברה-האם יכולה להיכנע לחוקי פיקוח חיצוניים, ההגנות מתרוקנות. לכן יש ליישם שכבות הגנה כמו:

• הצפנה מקצה-לקצה (במנוחה ובמעבר).

• ניהול מפתחות מקומי.

• מודל zero-trust.

### 4.2 איומי סייבר ודאגות מעקב בענן

במצב של כפיפות לחוקי פיקוח זרים, תוקפים עלולים לנצל סתירות משפטיות. חיוני ליישם:

• סגמנטציית רשת.

• ניטור ולוגים מתקדם.

• תגובה אוטומטית לאירועים.

פתרונות self-hosted (למשל Nextcloud) יכולים לצמצם תלות בעננים בעלי ריבונות מפוקפקת.

## 5. פרקטיקות סייבר בעננים ריבוניים ושאינם ריבוניים

### 5.1 מגורי-נתונים, הצפנה ובקרות גישה

כדי להגן על נתונים רגישים:

• מעקב אחר מגורי-נתונים ו-geo-replication.

• הצפנה חזקה סימטרית וא-סימטרית.

• MFA ו-RBAC.

### 5.2 דוגמאות ומקרי בוחן

סוכנות ממשלתית שבחרה בענן “ריבוני” של היפר-סקיילר גילתה מאוחר יותר כי דרישות משפטיות זרות עלולות לחשוף נתונים. לעומת זאת, משרד הכלכלה האוסטרי עבר לענן self-hosted, איפשר הצפנה ובקרות מקומיות, ושיפר משמעותית את ה-posture הסייברי.

## 6. מדריך טכני: סריקת רשת ו-Log Parsing

להלן טכניקות Bash ו-Python לסריקת רשת וניטור, מדרגת בסיס ועד מתקדם.

### 6.1 מתחילים – סריקת רשת בסיסית ב-Bash

```bash

#!/bin/bash

# סריקת רשת בסיסית לבדיקה אילו פורטים פתוחים במארח

HOST="192.168.1.100"

echo "סורק את $HOST..."

nmap -Pn $HOST

6.2 ביניים – ניתוח תוצאות הסריקה ב-Python

#!/usr/bin/env python3

import xml.etree.ElementTree as ET

def parse_nmap_xml(file_path):

tree = ET.parse(file_path)

root = tree.getroot()

for host in root.findall('host'):

ip_addr = host.find("address").attrib.get("addr", "Unknown IP")

print(f"Host: {ip_addr}")

ports = host.find('ports')

if ports is not None:

for port in ports.findall('port'):

port_id = port.attrib.get("portid")

state = port.find('state').attrib.get('state')

service = port.find('service').attrib.get('name', 'unknown')

print(f" Port {port_id} is {state} (service: {service})")

print("-" * 40)

if __name__ == "__main__":

file_path = "scan_results.xml"

parse_nmap_xml(file_path)

6.3 מתקדם – ניטור ענן ריבוני עם אוטומציה מותאמת

#!/usr/bin/env python3

import subprocess, xml.etree.ElementTree as ET, smtplib, sys

from email.mime.text import MIMEText

TARGET = "192.168.1.100"

NMAP_CMD = ["nmap", "-oX", "-", TARGET]

ALERT_EMAIL = "security@example.com"

SMTP_SERVER = "smtp.example.com"

def run_nmap_scan():

try:

result = subprocess.run(NMAP_CMD, stdout=subprocess.PIPE,

stderr=subprocess.PIPE, check=True)

return result.stdout

except subprocess.CalledProcessError as e:

print("שגיאה בהרצת nmap:", e.stderr.decode())

sys.exit(1)

def parse_nmap_output(xml_data):

vulns = []

root = ET.fromstring(xml_data)

for host in root.findall('host'):

ip_addr = host.find("address").attrib.get("addr", "Unknown")

for port in host.find('ports').findall('port'):

port_id = port.attrib.get("portid")

state = port.find('state').attrib.get("state")

if state != "closed":

vulns.append((ip_addr, port_id, state))

return vulns

def send_alert_email(vulnerabilities):

message = "זוהו הפגיעויות הבאות:\n"

for ip, port, state in vulnerabilities:

message += f"{ip}: פורט {port} במצב {state}\n"

msg = MIMEText(message, "plain", "utf-8")

msg["Subject"] = "התראה – ניטור ענן ריבוני"

msg["From"] = ALERT_EMAIL

msg["To"] = ALERT_EMAIL

try:

with smtplib.SMTP(SMTP_SERVER) as server:

server.send_message(msg)

print("הודעת התראה נשלחה.")

except Exception as e:

print("כשל בשליחת דוא״ל:", e)

def main():

xml_data = run_nmap_scan()

vulns = parse_nmap_output(xml_data)

if vulns:

send_alert_email(vulns)

else:

print("אין פגיעויות.")

if __name__ == "__main__":

main()

7. שיטות עבודה מומלצות להבטחת ריבונות דיגיטלית ואבטחה

• בדיקה ביקורתית של ספקים – מעבר למסרים שיווקיים.

• אימוץ Self-Hosting (למשל Nextcloud) כשאפשר.

• שכבות אבטחה מרובות – הצפנה, MFA, Zero-Trust.

• ניטור רציף – אינטגרציה עם SIEM ו-Automation.

• מעקב משפטי ורגולטורי מתמשך.

8. סיכום

קריסת הבטחות “הענן הריבוני” חושפת פער חריף בין שיווק למציאות. היא מדגישה את הצורך במהלכי אבטחה רב-שכבתיים – סריקות רשת, ניתוח לוגים והצפנה – כדי להתמודד עם איומים משפטיים וטכניים כאחד. הבנת הגבולות המשפטיים והטכנולוגיים של פתרונות “ריבוניים” מאפשרת לצוותי IT להיערך טוב יותר לאיומי הסייבר בני-הזמן.

9. מקורות

• Nextcloud – https://nextcloud.com/

• Nmap – https://nmap.org/

• CloudComputing-Insider – https://www.cloudcomputing-insider.de/

• תמליל הסנאט הצרפתי (Microsoft France) – https://example.com/microsoft-france-transcript

• Python xml.etree.ElementTree – https://docs.python.org/3/library/xml.etree.elementtree.html

• smtplib – https://docs.python.org/3/library/smtplib.html

• דו״חות ריבונות דיגיטלית באירופה – https://ec.europa.eu/digital-single-market/en/news/digital-sovereignty

──────────────────────────────

על הכותב

──────────────────────────────

ג׳וס פורטווליט הוא מומחה אבטחת מידע ומטיף טכנולוגי בעל התמחות עמוקה בפתרונות ענן, סייבר וריבונות דיגיטלית.

קח את קריירת הסייבר שלך לשלב הבא

אם מצאתם את התוכן הזה בעל ערך, תארו לעצמכם מה תוכלו להשיג עם תוכנית ההכשרה המקיפה והאליטיסטית שלנו בת 47 שבועות. הצטרפו ליותר מ-1,200 סטודנטים ששינו את הקריירה שלהם בעזרת טכניקות יחידה 8200.