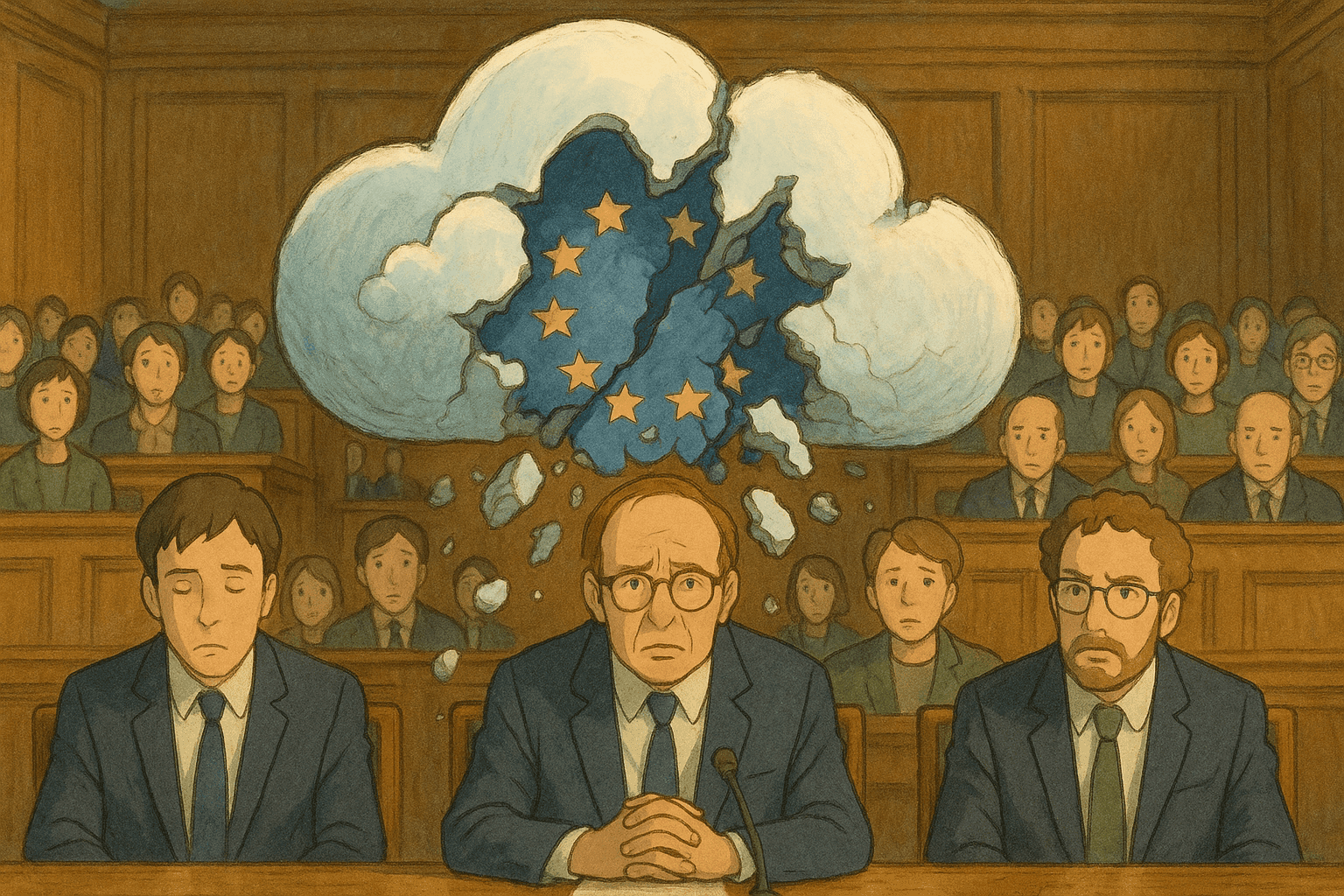

बिग टेक का 'सॉवरिन क्लाउड' वादे का पतन

# विस्तृत तकनीकी ब्लॉग पोस्ट

**विषय:** बिग-टेक के “सॉवरेन क्लाउड” वादों का पतन – एक बहु-आयामी विश्लेषण

यह लंबा तकनीकी ब्लॉग-पोस्ट बिग-टेक द्वारा किये गये “सॉवरेन क्लाउड” (Sovereign Cloud) के वादों के पतन की पड़ताल कई दृष्टिकोणों से करता है। हम पृष्ठभूमि तथा जनसंचार, वास्तविक कानूनी व तकनीकी परिदृश्य में इन वादों के ढहने के कारण, और साइबर-सुरक्षा के आधुनिक अभ्यासों के साथ इस बहस के अन्तःसंबंध का विश्लेषण करेंगे। साथ-ही-साथ, शुरुआती से उन्नत स्तर तक प्रासंगिक साइबर-सुरक्षा तकनीकों की व्याख्या, Bash व Python में नेटवर्क-स्कैनिंग और लॉग-पार्सिंग के कोड उदाहरण, तथा “सॉवरेन” दावों का सुरक्षा आर्किटेक्चर पर वास्तविक प्रभाव दर्शाने वाली मिसालें भी पेश करेंगे।

---

## विषय-सूची

1. परिचय

2. पृष्ठभूमि: “सॉवरेन क्लाउड” का वादा

2.1 डिजिटल सॉवरेन्टी क्या है?

2.2 बिग-टेक का मार्केटिंग बनाम तकनीकी यथार्थ

3. बिग-टेक के सॉवरेन क्लाउड वादों का पतन

3.1 कानूनी गवाही और सार्वजनिक विरोधाभास

3.2 “सॉवरेन-वॉशिंग” के पीछे की तकनीकी सीमाएँ

4. सॉवरेन क्लाउड और साइबर-सुरक्षा : एक तकनीकी विश्लेषण

4.1 डेटा-गोपनीयता व सुरक्षा मानकों पर प्रभाव

4.2 क्लाउड में साइबर-जोखिम और निगरानी चिन्ताएँ

5. सॉवरेन और नॉन-सॉवरेन क्लाउड में साइबर-सुरक्षा अभ्यास

5.1 डेटा-रेज़िडेंसी, एन्क्रिप्शन और एक्सेस-कंट्रोल

5.2 वास्तविक उदाहरण व केस-स्टडी

6. तकनीकी वॉक-थ्रू: नेटवर्क-स्कैनिंग व लॉग-पार्सिंग

6.1 शुरुआती – Bash से बेसिक नेटवर्क-स्कैन

6.2 मध्यवर्ती – Python से स्कैन-परिणाम पार्स करना

6.3 उन्नत – सॉवरेन क्लाउड मॉनिटरिंग का कस्टम ऑटोमेशन

7. डिजिटल सॉवरेन्टी व सुरक्षा सुनिश्चित करने के सर्वश्रेष्ठ अभ्यास

8. निष्कर्ष

9. संदर्भ

---

## 1. परिचय

2025 की शुरुआत में अमेरिकी बिग-टेक हाइपर-स्केलर—Microsoft, Amazon, Google, व Salesforce—ने “सॉवरेन क्लाउड” सेवाओं के पक्ष में जनसंपर्क अभियान चलाया। उद्देश्य था यूरोपीय सरकारों व व्यवसायों को यह विश्वास दिलाना कि उनका डेटा, भले ही अमेरिकी नियंत्रण वाले इन्फ्रा-स्ट्रक्चर पर रखा जाए, विदेशी निगरानी से सुरक्षित रहेगा। किन्तु हालिया खुलासे व अदालतों में दी गई गवाहियों से स्पष्ट हुआ कि ये दावे ज़्यादातर सतही थे। शपथ के तहत कंपनी प्रतिनिधियों ने स्वीकार किया कि अमेरिकी अधिकारियों की कानूनी माँगों के विरुद्ध वे डेटा-सुरक्षा की गारंटी नहीं दे सकते।

आगे के अनुभागों में हम सॉवरेन क्लाउड के अर्थ, इन वादों के टूटने के कारण, तथा इससे मिलने वाले साइबर-सुरक्षा सबक पर चर्चा करेंगे। साथ ही, हम “सॉवरेन-वॉशिंग” से ग्रस्त माहौल में भी क्लाउड डिप्लॉयमेंट सुरक्षित व मॉनिटर करने के शुरुआती से उन्नत तरीकों की तकनीकी ट्यूटोरियल प्रस्तुत करेंगे।

---

## 2. पृष्ठभूमि: “सॉवरेन क्लाउड” का वादा

डिजिटल ट्रांसफॉर्मेशन ने डेटा को व्यापार और प्रशासन का केन्द्रबिन्दु बना दिया है। इसी सन्दर्भ में **डिजिटल सॉवरेन्टी** से तात्पर्य है कि कोई देश अपने डेटा, तकनीकी आधारभूत-ढाँचे व डिजिटल नीतियों पर बाहरी शक्तियों पर निर्भर हुए बिना नियंत्रण रख सके। बिग-टेक कंपनियों ने इन्हीं चिन्ताओं का लाभ उठाते हुए यूरोपीय बाज़ार हेतु “सॉवरेन क्लाउड” पेशकशों की घोषणा की।

### 2.1 डिजिटल सॉवरेन्टी क्या है?

डिजिटल सॉवरेन्टी स्थानीय नियमों, विनियमों व गवर्नेंस के अनुरूप डिजिटल परिसम्पत्तियों का प्रबंधन व नियंत्रण है। इसमें डेटा-रेज़िडेंसी (डेटा का भौतिक स्थान), एन्क्रिप्शन, प्रमाणीकरण व एक्सेस-कंट्रोल को उसी नियामकीय ढाँचे में लागू करना शामिल है। उद्देश्य है वैश्विक निगरानी एवं कुछ तकनीकी दिग्गजों के बढ़ते नियन्त्रण के बीच स्थानीय स्वायत्तता कायम रखना।

### 2.2 बिग-टेक का मार्केटिंग बनाम तकनीकी यथार्थ

Microsoft तथा Amazon जैसी कंपनियों ने दावा किया कि उनके सॉवरेन क्लाउड में “यूरोप में संग्रहीत” डेटा विदेशी सरकारों की निगरानी से सुरक्षित रहेगा। मगर कानूनी मंचों पर दबाव पड़ते ही प्रतिनिधियों ने स्वीकार किया कि अमेरिकी कानून के अधीन वे किसी भी भौगोलिक डेटा-सेंटर से उपयोगकर्ता-डेटा सौंपने को बाध्य हो सकते हैं।

इन दावों को “सॉवरेन-वॉशिंग” कहा जाने लगा—यानी मार्केटिंग-बयान और कानूनी/तकनीकी वास्तविकता में अन्तर। यह अन्तर उन गोपनीयता व साइबर-सुरक्षा गारण्टियों पर गहरा प्रभाव डालता है, जिन पर संगठन भरोसा करते हैं।

---

## 3. बिग-टेक के सॉवरेन क्लाउड वादों का पतन

हाल की कानूनी घटनाओं ने सॉवरेन क्लाउड के नैरेटिव की दरारें उजागर कर दी हैं। अदालतों व मीडिया-साक्षात्कारों में बिग-टेक के उच्च-अधिकारियों ने यूरोपीय नागरिकों के डेटा-सुरक्षा की सीमाएँ स्वीकार कीं, जिससे वैश्विक क्लाउड-प्रदाता की जवाबदेही पर नई बहस छिड़ गई।

### 3.1 कानूनी गवाही और सार्वजनिक विरोधाभास

जून 2025 के प्रारम्भ में फ्रांस की सीनेट सुनवाई एक मील-का-पत्थर बनी। Microsoft France के जनरल-मैनेजर ऐन्टोन कार्निऑ ने गवाही दी कि, भले ही डेटा यूरोप में सरकारी अनुबंध के तहत संग्रहीत हो, Microsoft इसकी गोपनीयता अमेरिकी अधिकारियों से सुनिश्चित नहीं कर सकता। यह पूर्व में की गई “यूरोपियन डिजिटल सॉवरेन्टी” की घोषणाओं के ठीक विपरीत है।

इसी प्रकार, CloudComputing-Insider की रिपोर्टों में विभिन्न अमेरिकी हाइपर-स्केलरों के प्रतिनिधियों ने स्वीकारा कि वे यूरोपीय ग्राहक-डेटा उजागर करने को मजबूर हो सकते हैं। AWS के ग्लोबल डेटा-सेंटर उपाध्यक्ष केविन मिलर ने तो यहाँ तक कहा कि वे छोटे-से-छोटे जर्मन व्यवसाय का डेटा भी अमेरिकी अदालत के आदेश से बचाने की गारंटी नहीं दे सकते।

### 3.2 “सॉवरेन-वॉशिंग” के पीछे की तकनीकी सीमाएँ

ज़ोर-शोर से प्रचारित सॉवरेन क्लाउड आर्किटेक्चर वास्तव में जड़ से पूर्ण डिजिटल सॉवरेन्टी के लिये नहीं बने। ये आपस में जुड़े नेटवर्क उन जनपदों में भी अमेरिकी न्यायिक-व्यवस्था के अधीन रहते हैं जहाँ इनके डेटा-सेंटर स्थित हैं। एन्क्रिप्शन व डेटा-लोकलाइज़ेशन के बावजूद मूल कंपनी के होम-कंट्री के कानून प्रभावी रहेंगे।

यह पतन केवल कानूनी विषय नहीं; यह क्लाउड आर्किटेक्चर की साइबर-सुरक्षा कमजोरियाँ भी उजागर करता है—बैकडोर, एल्गोरिदमिक कमज़ोरियाँ या निगरानी-अनुरोधों के ज़रिये गोपनीयता भंग होने का ख़तरा।

---

## 4. सॉवरेन क्लाउड और साइबर-सुरक्षा : एक तकनीकी विश्लेषण

जब संस्थाएँ या सरकारें “सॉवरेन” टैग वाली क्लाउड सेवाएँ चुनती हैं, तो वे संवेदनशील डेटा-सुरक्षा के लिये कठोर गारंटी चाहती हैं।

### 4.1 डेटा-गोपनीयता व सुरक्षा मानकों पर प्रभाव

मान लिया जाता है कि सॉवरेन क्लाउड में स्थानीय नियम व तकनीकी नियंत्रण एक पृथक ईको-सिस्टम बनाते हैं। पर यदि मूल कंपनी अमेरिकी कानून से बाध्य हो, तो ये लाभ खोखले हो जाते हैं। अतः सुरक्षा-रणनीति में अतिरिक्त परतें ज़रूरी हैं:

• एंड-टू-एंड एन्क्रिप्शन (ट्रांज़िट व रेस्ट दोनों पर)

• लोकल की-मैनेजमेंट – ताकि क्लाउड-प्रदाता स्तर पर ब्रीच होने पर भी चाबियाँ अलग रहें

• ज़ीरो-ट्रस्ट एक्सेस मॉडल

### 4.2 क्लाउड में साइबर-जोखिम और निगरानी चिन्ताएँ

जब क्लाउड-प्रदाता स्वीकारते हैं कि वे अमेरिकी निगरानी कानून के तहत हैं, तो साइबर-अपराधी भी कानूनी टकराव का लाभ उठाकर डेटा चोरी हेतु कमज़ोरियाँ खोजते हैं। आवश्यक उपाय:

• नेटवर्क सेगमेंटेशन

• मॉनिटरिंग व लॉगिंग – असामान्य पहुँच-पैटर्न जल्दी पकड़ने हेतु

• ऑटोमेटेड इन्सिडेण्ट-रेस्पॉन्स

कई संगठन पूर्ण नियंत्रण हेतु स्वयं-होस्टेड समाधानों (जैसे Nextcloud) को वरीयता देते हैं।

---

## 5. सॉवरेन और नॉन-सॉवरेन क्लाउड में साइबर-सुरक्षा अभ्यास

वादों पर प्रश्नचिन्ह लगने से सुरक्षा-अभ्यास और भी अनिवार्य हो जाते हैं।

### 5.1 डेटा-रेज़िडेंसी, एन्क्रिप्शन और एक्सेस-कंट्रोल

• डेटा-रेज़िडेंसी नीतियाँ – क्रॉस-बॉर्डर प्रतिकृति नियंत्रित रखें

• शक्तिशाली एन्क्रिप्शन – सिमेट्रिक व अ-सिमेट्रिक दोनों

• एक्सेस-कंट्रोल – MFA व RBAC लागू करें

### 5.2 वास्तविक उदाहरण व केस-स्टडी

उदाहरण: किसी सरकारी एजेंसी ने डिजिटल सहयोग उपकरण अपडेट करने हेतु अमेरिकी हाइपर-स्केलर का “सॉवरेन क्लाउड” चुना। बाद में पता चला कि विदेशी कानूनी अनुरोध के चलते संवेदनशील डेटा साझा करना पड़ सकता है।

विपरीत उदाहरण: ऑस्ट्रिया के आर्थिक मंत्रालय ने स्व-होस्टेड समाधान पर माइग्रेट कर सख़्त डेटा-रेज़िडेंसी व गोपनीयता नियंत्रण लागू किये, जिससे साइबर-सुरक्षा-स्थिति सुदृढ़ हुई।

---

## 6. तकनीकी वॉक-थ्रू: नेटवर्क-स्कैनिंग व लॉग-पार्सिंग

सुरक्षा सुनिश्चित करने हेतु नेटवर्क-स्कैन व लॉग-विश्लेषण अनिवार्य हैं। नीचे Bash व Python उदाहरण हैं।

### 6.1 शुरुआती – Bash से बेसिक नेटवर्क-स्कैन

```bash

#!/bin/bash

# किसी होस्ट पर खुले पोर्ट जाँचने हेतु nmap का बेसिक स्कैन

HOST="192.168.1.100"

echo "होस्ट $HOST पर खुले पोर्ट स्कैन हो रहे हैं..."

nmap -Pn $HOST

6.2 मध्यवर्ती – Python से स्कैन-परिणाम पार्स करना

#!/usr/bin/env python3

import xml.etree.ElementTree as ET

def parse_nmap_xml(file_path):

tree = ET.parse(file_path)

root = tree.getroot()

for host in root.findall('host'):

ip_addr = host.find("address").attrib.get("addr", "Unknown IP")

print(f"होस्ट: {ip_addr}")

ports = host.find('ports')

if ports is not None:

for port in ports.findall('port'):

port_id = port.attrib.get("portid")

state = port.find('state').attrib.get('state')

service = port.find('service').attrib.get('name', 'unknown')

print(f" पोर्ट {port_id} {state} है (सर्विस: {service})")

print("-" * 40)

if __name__ == "__main__":

# मान लें कि nmap XML आउटपुट फ्लैग के साथ चलाया गया है:

# nmap -oX scan_results.xml <target>

parse_nmap_xml("scan_results.xml")

6.3 उन्नत – सॉवरेन क्लाउड मॉनिटरिंग का कस्टम ऑटोमेशन

#!/usr/bin/env python3

import subprocess, xml.etree.ElementTree as ET, smtplib, sys

from email.mime.text import MIMEText

TARGET = "192.168.1.100"

NMAP_CMD = ["nmap", "-oX", "-", TARGET]

ALERT_EMAIL = "security@example.com"

SMTP_SERVER = "smtp.example.com"

def run_nmap_scan():

try:

result = subprocess.run(NMAP_CMD, stdout=subprocess.PIPE,

stderr=subprocess.PIPE, check=True)

return result.stdout

except subprocess.CalledProcessError as e:

print("nmap चलाते समय त्रुटि:", e.stderr.decode())

sys.exit(1)

def parse_nmap_output(xml_data):

vulns = []

root = ET.fromstring(xml_data)

for host in root.findall('host'):

ip_addr = host.find("address").attrib.get("addr", "Unknown")

for port in host.find('ports').findall('port'):

port_id = port.attrib.get("portid")

state = port.find('state').attrib.get("state")

if state != "closed":

vulns.append((ip_addr, port_id, state))

return vulns

def send_alert_email(vulnerabilities):

body = "चेतावनी: निम्न संभावित कमजोरियाँ मिलीं:\n"

for ip, port, state in vulnerabilities:

body += f"होस्ट {ip}: पोर्ट {port} {state} है\n"

msg = MIMEText(body)

msg["Subject"] = "Sovereign Cloud Monitoring Alert"

msg["From"] = ALERT_EMAIL

msg["To"] = ALERT_EMAIL

try:

with smtplib.SMTP(SMTP_SERVER) as server:

server.send_message(msg)

print("अलर्ट ई-मेल सफलतापूर्वक भेजी गई।")

except Exception as e:

print("अलर्ट ई-मेल भेजने में विफल:", e)

def main():

xml_data = run_nmap_scan()

vulns = parse_nmap_output(xml_data)

if vulns:

print("कमजोरियाँ मिलीं, ई-मेल भेजी जा रही है...")

send_alert_email(vulns)

else:

print("कोई कमजोरी नहीं मिली।")

if __name__ == "__main__":

main()

7. डिजिटल सॉवरेन्टी व सुरक्षा सुनिश्चित करने के सर्वश्रेष्ठ अभ्यास

• प्रदाता का आलोचनात्मक मूल्यांकन

– मार्केटिंग दावों के साथ कानूनी दायित्व व तकनीकी दस्तावेज़ जाँचें

– डेटा-रेज़िडेंसी, एन्क्रिप्शन मानक व एक्सेस-कंट्रोल पारदर्शिता माँगें

• जहाँ संभव हो स्व-होस्टिंग अपनाएँ

– फ़ाइल-शेयर व सहयोग के लिये Nextcloud जैसे समाधान अपनाएँ

– कस्टम सुरक्षा-नीति व ऑडिट-ट्रेल लागू करने में आसान

• बहु-स्तरीय सुरक्षा लागू करें

– एंड-टू-एंड एन्क्रिप्शन व सुरक्षित की-मैनेजमेंट

– MFA व ज़ीरो-ट्रस्ट आर्किटेक्चर

• सतत मॉनिटरिंग

– रेगुलर स्कैनिंग, लॉगिंग व विसंगति-पता लगाने के लिये ऑटोमेशन

– SIEM में इंटीग्रेशन

• कानूनी घटनाक्रम से अपडेट रहें

– नीतिगत बदलाव, कानूनी मामलों व सार्वजनिक गवाहियों पर नज़र रखें

– विश्वसनीय साइबर-सुरक्षा व विधिक सलाहकारों से संपर्क

8. निष्कर्ष

बिग-टेक के “सॉवरेन क्लाउड” वादों का हालिया पतन—अदालतों में दिये गए बयानों से प्रमाणित—आज के डिजिटल परिदृश्य में गंभीर चिन्ता उभारता है। जो कभी डेटा-आइसोलेशन और पूर्ण डिजिटल सॉवरेन्टी का वादा था, वह सतही या भ्रामक साबित हुआ।

इससे न सिर्फ़ विश्वास व गोपनीयता प्रभावित होती है, बल्कि यह मज़बूत साइबर-सुरक्षा उपायों की अनिवार्यता भी रेखांकित करता है। जब क्लाउड आर्किटेक्चर सॉवरेन्टी की गारंटी नहीं दे पाते, तो संगठन को एनक्रिप्शन, नियमित नेटवर्क-स्कैन, व्यापक लॉग-मॉनिटरिंग व अन्य परत-दार सुरक्षा-रणनीति में निवेश करना पड़ता है।

तकनीकी सीमाओं को समझ कर आईटी पेशेवर वास्तविक खतरों के लिये बेहतर तैयारी कर सकते हैं—चाहे वह कानूनी प्रतिबन्ध हों या कस्टम स्क्रिप्ट के साथ ऑटोमेटेड मॉनिटरिंग।

डेटा के इस युग में पारदर्शिता, जवाबदेही व तकनीकी कठोरता सर्वोपरि हैं। भू-राजनीति, कॉर्पोरेट वादों व तकनीकी सुरक्षा-उपायों का यह संगम लगातार बदल रहा है; साइबर-सुरक्षा समुदाय को सजग, सक्रिय व अनुकूली रहना होगा।

9. संदर्भ

• Nextcloud – आधिकारिक वेबसाइट: https://nextcloud.com/

• Nmap – आधिकारिक वेबसाइट व डॉक्यूमेंटेशन: https://nmap.org/

• CloudComputing-Insider – क्लाउड इन्फ्रा पर समाचार: https://www.cloudcomputing-insider.de/

• फ़्रेंच सीनेट सुनवाई ट्रांसक्रिप्ट (Microsoft France): https://example.com/microsoft-france-transcript

• Python xml.etree.ElementTree डॉक्यूमेंटेशन: https://docs.python.org/3/library/xml.etree.elementtree.html

• smtplib – Python लाइब्रेरी डॉक्यूमेंटेशन: https://docs.python.org/3/library/smtplib.html

• यूरोप में डिजिटल सॉवरेन्टी पर रिपोर्ट: https://ec.europa.eu/digital-single-market/en/news/digital-sovereignty

लेखक के बारे में

जोस् पूर्टफ़लीट (Jos Poortvliet) एक सुरक्षा-विशेषज्ञ व टेक्नोलॉजी इवैंजेलिस्ट हैं, जिन्हें क्लाउड समाधान, साइबर-सुरक्षा व डिजिटल सॉवरेन्टी का गहरा अनुभव है। वे आईटी व ओपन-सोर्स समुदायों में सक्रिय योगदान देते रहते हैं और पारदर्शिता व सर्वोत्तम अभ्यासों के समर्थक हैं।

अंतिम शब्द

बिग-टेक का “सॉवरेन क्लाउड” मार्केटिंग अभियान डेटा-गोपनीयता व सरकारी निगरानी को लेकर उभरी चिन्ताओं को शांत करने को था, परन्तु इन वादों के पतन ने दिखा दिया कि कानूनी दायित्वों और तकनीकी सुरक्षा-उपायों को सामंजस्य में लाना कितना चुनौतीपूर्ण है। आईटी पेशेवर, साइबर-सुरक्षा विशेषज्ञ या नीति-निर्माता—सभी के लिये यह घटना लगातार चौकन्ना रहने व मज़बूत तकनीकी सुरक्षा-उपाय लागू करने की आवश्यकता रेखांकित करती है।

संज्ञानी रहकर, सर्वोत्तम अभ्यास अपनाकर और जहाँ संभव हो ओपन-सोर्स स्व-होस्टेड समाधानों का उपयोग करके, संगठन अपने डेटा की बेहतर सुरक्षा कर सकते हैं और असल डिजिटल सॉवरेन्टी बना सकते हैं।

अपने साइबर सुरक्षा करियर को अगले स्तर पर ले जाएं

यदि आपको यह सामग्री मूल्यवान लगी, तो कल्पना कीजिए कि आप हमारे व्यापक 47-सप्ताह के विशिष्ट प्रशिक्षण कार्यक्रम के साथ क्या हासिल कर सकते हैं। 1,200+ से अधिक छात्रों से जुड़ें जिन्होंने यूनिट 8200 तकनीकों के साथ अपने करियर को बदल दिया है।