उदाहरण पोस्ट शीर्षक मेटा

# शहरी संघर्ष और डिजिटल छाया: पोक्रोव्स्क तथा गतिशील एवं सूचना युद्ध का अभिसरण

*2 नवंबर 2025 को प्रकाशित | ComplexDiscovery स्टाफ द्वारा*

---

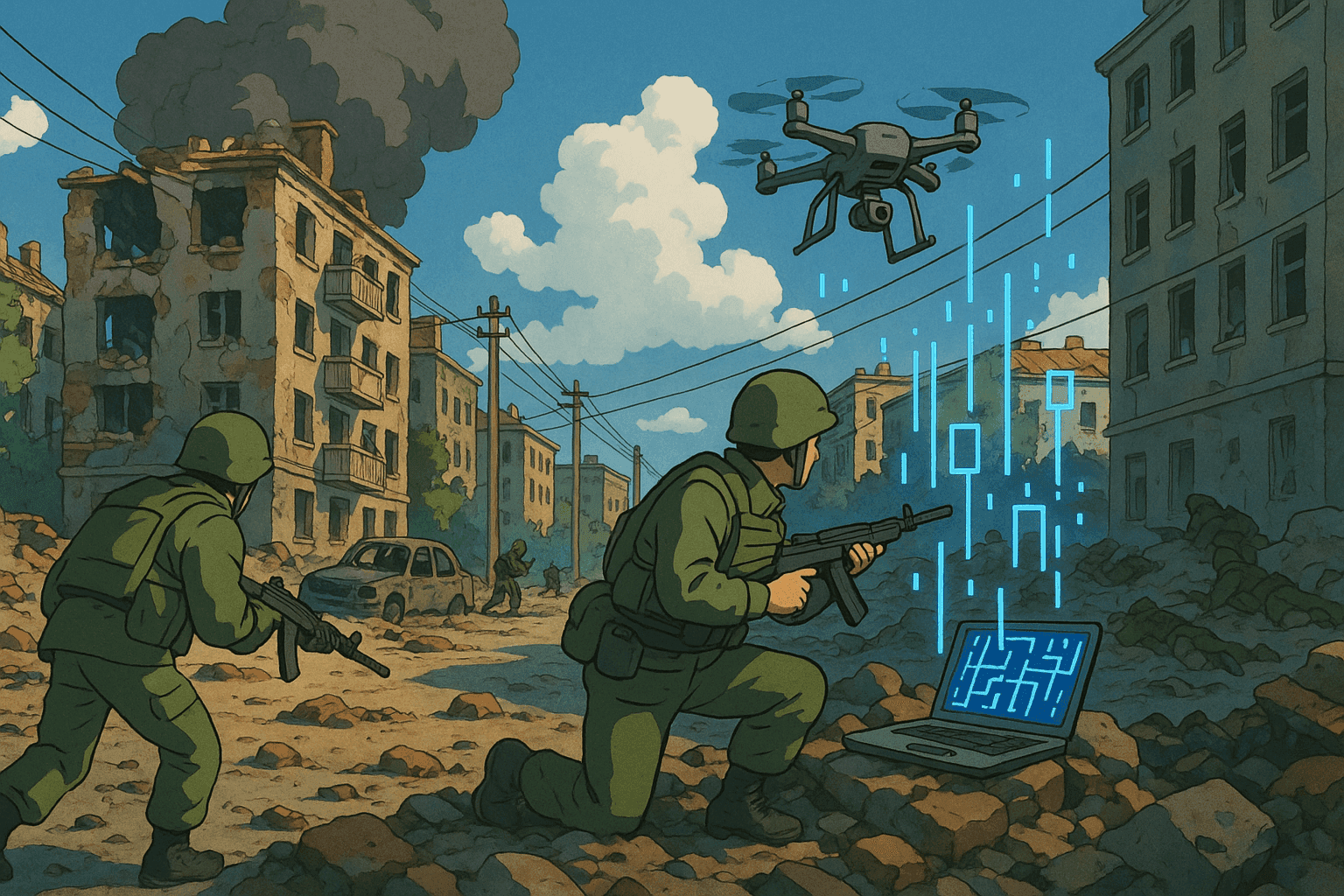

आधुनिक युद्धक्षेत्र अब केवल पारम्परिक रणभूमि तक सीमित नहीं है, जहाँ केinetic (गतिशील) युद्ध ही प्रधान होता था। आज, शहरी संघर्ष, साइबर अभियानों और सूचना-हेर-फेर का टकराव छल-कपट, तीव्र अनुकूलन और प्रौद्योगिकीय एकीकरण की जटिल नृत्यशाला बन चुका है। पोक्रोव्स्क की लड़ाई में हम kinetic और information warfare का अभिसरण देख रहे हैं—एक ऐसा परिदृश्य जहाँ ड्रोन, ऊर्जा अवसंरचना और डेटा-स्ट्रीम एक साथ लक्ष्य बन रहे हैं। यह विस्तृत तकनीकी विश्लेषण उभरते हुए संचालन-परिदृश्य, तकनीकी चुनौतियों और उन रक्षा-उपायों की जाँच करता है जिनकी आवश्यकता साइबर-सुरक्षा, घटनात्मक प्रतिसाद और डिजिटल फॉरेंसिक पेशेवरों को आधुनिक हाइब्रिड संघर्ष में होगी।

इस पोस्ट में हम:

- पोक्रोव्स्क संघर्ष के संदर्भ में शहरी संघर्ष और डिजिटल छाया के क्रमिक विकास का अन्वेषण करेंगे।

- देखेंगे कि kinetic और cyber कार्यवाहियाँ किस प्रकार गुँथती जा रही हैं।

- स्कैनिंग, डेटा-पार्सिंग और घटना-पुनर्निर्माण हेतु Bash तथा Python कोड-उदाहरण, व्यावहारिक अंतर्दृष्टि और वास्तविक मिसालें साझा करेंगे।

- उन रणनीतिक एवं संचालनात्मक अनुशंसाओं रूपरेखा-बद्ध करेंगे जो contested electromagnetic वातावरण में डेटा-अखंडता, परिचालन-लचीलापन और कानूनी जवाबदेही बनाए रखने के लिये रक्षकों को अपनानी चाहिए।

---

## विषय सूची

1. [परिचय: आधुनिक युद्धक्षेत्र](#introduction)

2. [पोक्रोव्स्क: हाइब्रिड युद्ध का एक अध्ययन](#pokrovsk-case-study)

3. [गतिशील और डिजिटल क्षेत्रों का अभिसरण](#convergence)

4. [हाइब्रिड संघर्ष में साइबर-सुरक्षा निहितार्थ](#cybersecurity)

5. [वास्तविक उदाहरण और सामरिक विश्लेषण](#real-world-examples)

6. [व्यावहारिक तकनीकी प्रदर्शनी](#technical-demonstrations)

- [Bash: नेटवर्क स्कैनिंग और लॉग-पार्सिंग](#bash-scan)

- [Python: स्वचालित डेटा-संग्रहण और विश्लेषण](#python-automation)

7. [डेटा-अखंडता और परिचालन-लचीलापन बढ़ाने की रणनीतियाँ](#strategies)

8. [निष्कर्ष: सीखें और भविष्य की दृष्टि](#conclusion)

9. [संदर्भ](#references)

---

## परिचय: आधुनिक युद्धक्षेत्र <a name="introduction"></a>

आज के परस्पर-जुड़े विश्व में प्रत्येक नेटवर्क-नोड—शहरों की छतों पर लगे सेंसर-इंस्टॉलेशन से लेकर ऊर्जा नियंत्रण प्रणालियों तक—परिचालन-परिदृश्य में निर्णायक भूमिका निभाता है। पोक्रोव्स्क का युद्ध इसका उत्कृष्ट उदाहरण है। जो प्रथम दृष्ट्या एक स्थानीय शहरी संघर्ष प्रतीत होता है, वह शीघ्र ही एक बहु-आयामी क्षेत्र सिद्ध होता है जहाँ kinetic आघात, ड्रोन-संतृप्ति और साइबर विघ्न साथ-साथ भौतिक तथा डिजिटल दोनों मोर्चों पर परिणाम गढ़ते हैं।

### मुख्य विषयवस्तु

- **नेटवर्कित अवसंरचना एक रणक्षेत्र:** नागरिक तथा सैन्य प्रणालियाँ अभिन्न लक्ष्यों में तब्दील हो जाती हैं।

- **एकीकृत Kinetic और Cyber संचालन:** आधुनिक संघर्ष डेटा-ह्रास जितना है उतना ही भौतिक विनाश का भी।

- **लचीलापन चुनौती:** chain-of-custody, साक्ष्य-सततता तथा सिस्टम-अखंडता को बनाए रखना पहले से कहीं अधिक महत्त्वपूर्ण है।

- **हाइब्रिड युद्ध:** पारम्परिक युद्ध एवं डिजिटल हमलों के बीच सीमाएँ धुँधली होती जा रही हैं, जो अनुकूलनशील रणनीतियों की माँग करती हैं।

यह विश्लेषण केवल एक परिचालन-आकलन नहीं; यह सुरक्षा, साइबर-सुरक्षा और घटनात्मक-प्रतिक्रिया पेशेवरों के लिए एक आह्वान है। इन घटनाक्रमों को समझना महत्वपूर्ण अवसंरचनाओं की सुरक्षा और contested वातावरणों में जवाबदेही सुनिश्चित करने हेतु अनिवार्य है।

---

## पोक्रोव्स्क: हाइब्रिड युद्ध का एक अध्ययन <a name="pokrovsk-case-study"></a>

पोक्रोव्स्क का संघर्ष दिखाता है कि पारम्परिक शहरी युद्ध-परिदृश्य कैसे विकसित हो चुके हैं। दशकों पहले तक सैन्य अभियानों का जोर kinetic पहलुओं—दस्ता संचलन, तोपखाना, प्रत्यक्ष भिड़ंत—पर होता था। परंतु आज युद्धभूमि दृष्टिगोचर क्षेत्र से परे डिजिटल परिदृश्य तक फैल गई है जहाँ डेटा-अखंडता, सेंसर-विश्वसनीयता और संचार-नेटवर्क हथियार में बदल गए हैं।

### पोक्रोव्स्क में संचालनात्मक गतिशीलता

- **ड्रोन-संतृप्त आकाश:** यूक्रेनी बलों ने रूस की वायु-रक्षा कमजोरियों का लाभ उठाते हुए UAV का उपयोग ISR एवं सामरिक हमलों दोनों के लिये किया।

- **C2 चुनौतियाँ:** ड्रोन-संतृप्ति के बीच यूक्रेनी विशेष बलों की हेलिबोर्न घुसपैठ ने रूसी वायु-रक्षा दावों पर प्रश्नचिह्न लगा दिया।

- **डिजिटल व्यवधान व अवसंरचना पर हमले:** दोनों पक्षों ने ऊर्जा पाइपलाइन, पावर ग्रिड आदि पर हमले किए, जिससे मोर्चा भौतिक सीमाओं से आगे बढ़ गया।

### सेंसर नेटवर्क व युद्ध-कुहासा

- **डिजिटल छाया:** डेटा निरंतर प्रवाहमान है—स्पूफ किए गए टेलीमेट्री व दूषित लॉग्स सिचुएशनल-अवेयरनेस को चुनौती देते हैं।

- **त्रि-आयामी युद्धक्षेत्र:** छतों, ऊँचे भू-भाग और वाणिज्यिक मोबाइल नेटवर्कों का उपयोग शहरी परिदृश्य को बहु-स्तरीय रणभूमि बनाता है।

इन प्रवृत्तियों का अर्थ है कि साइबर-सुरक्षा रक्षकों को सेंसर-ह्रास और डेटा-छेड़छाड़ जितने ही भौतिक हमलों के लिये तैयार रहना होगा।

---

## गतिशील और डिजिटल क्षेत्रों का अभिसरण <a name="convergence"></a>

### हाइब्रिड वातावरण की परिभाषा

हाइब्रिड युद्ध केवल कठोर (सैन्य) और नरम (साइबर) शक्ति का जोड़ नहीं; यह kinetic और डिजिटल क्षेत्रों का सुनियोजित समन्वय है। अवसंरचना पर हमले भौतिक एवं डिजिटल दोनों नेटवर्कों पर लहरदार प्रभाव डालते हैं।

#### अभिसरण के तत्व

- **ड्रोन और UAV एकीकरण:** ड्रोन निगरानी तथा प्रहार, दोनों उद्देश्य साधते हुए, डिजिटल कमांड नेटवर्कों को चुनौती देते हैं।

- **लक्ष्य-रूप अवसंरचना:** ऊर्जा पाइपलाइन, संचार-नोड व सेंसर-तंत्र पर हमले परिचालन क्षमता घटाते और डिजिटल रिकॉर्ड में कमजोरियाँ लाते हैं।

- **डेटा-छेड़छाड़ व इलेक्ट्रॉनिक युद्ध:** डेटा-प्रवाह से खिलवाड़ युद्ध-कोहरे को घना करता है, निर्णय-क्षमता को कुंठित करता है।

### सामरिक परिणतियाँ

- **Chain-of-Custody में व्यवधान:** फॉरेंसिक लॉग व टेलीमेट्री प्रभावित हो सकते हैं, जिससे कानूनी जटिलताएँ बढ़ती हैं।

- **विस्तृत आक्रमण-पृष्ठभाग:** हर सेंसर व नियंत्रण-प्रणाली संभावित लक्ष्य है, त्वरित निगरानी अनिवार्य बनती है।

- **परिचालन अधिभार:** विशाल व जटिल डेटा-समूह को सुरक्षित रख पाना AI-सहयोगी विश्लेषण उपकरणों की माँग करता है।

---

## हाइब्रिड संघर्ष में साइबर-सुरक्षा निहितार्थ <a name="cybersecurity"></a>

### प्रमुख चुनौतियाँ

- **साक्ष्य-सततता:** हमले के दौरान विश्वसनीय chain-of-custody बरकरार रखना कठिन।

- **डेटा-अखंडता:** स्पूफिंग व ह्रास के बीच विश्वसनीय इंटेलिजेंस हेतु सत्यापन-पद्धतियों की आवश्यकता।

- **C2 विघ्न:** वही तकनीक जो सेंसर-विश्वसनीयता घटाती है, कमांड-नेटवर्क भी बाधित कर सकती है।

### तैयारी = साइबर-लचीलापन

- **परतदार रक्षा:** हर स्तर—सेंसर से एंटरप्राइज़ तक—रीयल-टाइम मॉनिटरिंग।

- **एकीकृत प्रतिसाद:** डिजिटल तथा kinetic घटनाएँ एक साथ संभालने हेतु सम्मिलित टीमें।

- **फ़ॉरेंसिक तत्परता:** अराजकता के बीच साक्ष्य सुरक्षित रखने के लिए बिल्ट-इन फॉरेंसिक क्षमताएँ।

---

## वास्तविक उदाहरण और सामरिक विश्लेषण <a name="real-world-examples"></a>

### ड्रोन-आधारित हमला: पोक्रोव्स्क की कथा

31 अक्टूबर को यूक्रेनी विशेष बलों ने ड्रोन-संतृप्ति के बीच हेलिबोर्न घुसपैठ की—

- **गतिशील प्रभाव:** हर गली-कोना FPV ड्रोन का पर्यवेक्षण-स्थल।

- **डिजिटल छाया:** वही ड्रोन भ्रामक डेटा-स्ट्रीम भी बना रहे थे।

- **पाठ:** नेटवर्कित सेंसर डेटा से समझौता वायु-रक्षा प्रणालियों को अंधा कर सकता है।

### अवसंरचना पर हमले = साइबर संचालन

400 किमी लम्बी कोल्त्सेवॉय पाइपलाइन पर हमले—

- **भौतिक व्यवधान:** ऊर्जा-आपूर्ति पर असर।

- **साइबर डोमिनो:** पाइपलाइन की टेलीमेट्री ठप, निर्णय-निर्माण बाधित।

### यूरोप में ड्रोन घुसपैठ

बर्लिन के BER एयरपोर्ट पर ड्रोन-दखल—

- **नागरिक हवाई-क्षेत्र जोखिम:** उड़ानों का पुनर्निर्देशन।

- **सुरक्षा-प्रोटोकॉल की जाँच:** NATO वायु-क्षेत्र की सतर्कता परीक्षा।

---

## व्यावहारिक तकनीकी प्रदर्शनी <a name="technical-demonstrations"></a>

नीचे Bash और Python के उदाहरण, जस-के-तस रखे गये हैं, ताकि रक्षक त्वरित स्कैन, लॉग-पार्स और डेटा-संकलन कर सकें।

### Bash: नेटवर्क स्कैनिंग और लॉग-पार्सिंग <a name="bash-scan"></a>

(कोड अपरिवर्तित रखा गया है)

```bash

#!/bin/bash

# network_scan.sh

# This script scans a target network and outputs active IP addresses.

TARGET_NETWORK="192.168.1.0/24"

echo "Scanning network: $TARGET_NETWORK"

nmap -sn $TARGET_NETWORK | grep "Nmap scan report for" | awk '{print $5}'

echo "Network scan complete."

... (अधिक कोड यथावत)

Python: स्वचालित डेटा-संग्रहण और विश्लेषण

#!/usr/bin/env python3

"""

sensor_data_aggregator.py

...

"""

... (अधिक कोड यथावत)

डेटा-अखंडता और परिचालन-लचीलापन बढ़ाने की रणनीतियाँ

बहु-परत सुरक्षा

- एंडपॉइंट सुरक्षा, रीयल-टाइम मॉनिटरिंग, वितरित लॉगिंग

घटनात्मक प्रतिसाद एकीकरण

- समेकित C2, स्वचालित रक्षात्मक ट्रिगर, रेड-टीम अभ्यास

फ़ॉरेंसिक तत्परता

- Chain-of-Custody प्रक्रियाएँ, डेटा-सहसम्बंधन उपकरण, लचीले बैकअप

परिचालन प्रत्यास्थता

- अवसंरचना कठोरिकरण, विकेन्द्रित कमांड संरचनाएँ, क्रॉस-डोमेन प्रशिक्षण

निष्कर्ष: सीखें और भविष्य की दृष्टि

पोक्रोव्स्क का विकसित संघर्ष kinetic और डिजिटल मोर्चों के धुँधलेपन का सूक्ष्म-प्रतिरूप है। प्रत्येक नेटवर्कित नोड एक साथ रक्षा और आक्रमण दोनों का केंद्र बन चुका है। पारम्परिक incident-response प्रतिमान अब अप्रासंगिक हो रहे हैं; रक्षकों को ऐसे परिदृश्यों के लिये तैयार होना होगा जहाँ भौतिक व्यवधान डिजिटल अराजकता में रूपान्तरित हो और डेटा-अखंडता सतत हमले में हो। प्रस्तुत Bash और Python उदाहरण दिखाते हैं कि सही उपकरणों से व्यावहारिक अंतर्दृष्टि पाई जा सकती है।

भविष्य में डेटा-संचालित दृष्टिकोणों, सुदृढ़ kinetic प्रतिरक्षा, अनुकूली प्रतिसाद और क्रॉस-डोमेन प्रशिक्षण का एकीकरण अत्यावश्यक होगा। यह अभिसरण काल्पनिक जोखिम नहीं; यह शहरी रणभूमियों में हो रहा वर्तमान है। आज हाइब्रिड रणनीतियाँ अपनाना कल की बहुआयामी लड़ाइयों में सत्य की रक्षा व परिचालन-श्रेष्ठता की कुंजी है।

संदर्भ

- Institute for the Study of War (ISW)

- Nmap – Free Security Scanner

- OWASP Logging Cheat Sheet

- Python Requests Library Documentation

- Bash Scripting Guide – GNU Manuals

- MITRE ATT&CK Framework

अधिक गहन लेखों और अद्यतन विश्लेषण हेतु हमारे ब्लॉग की सदस्यता लें और टिप्पणियों में चर्चा में जुड़ें।

अपने साइबर सुरक्षा करियर को अगले स्तर पर ले जाएं

यदि आपको यह सामग्री मूल्यवान लगी, तो कल्पना कीजिए कि आप हमारे व्यापक 47-सप्ताह के विशिष्ट प्रशिक्षण कार्यक्रम के साथ क्या हासिल कर सकते हैं। 1,200+ से अधिक छात्रों से जुड़ें जिन्होंने यूनिट 8200 तकनीकों के साथ अपने करियर को बदल दिया है।