アフリカのデジタル主権の課題

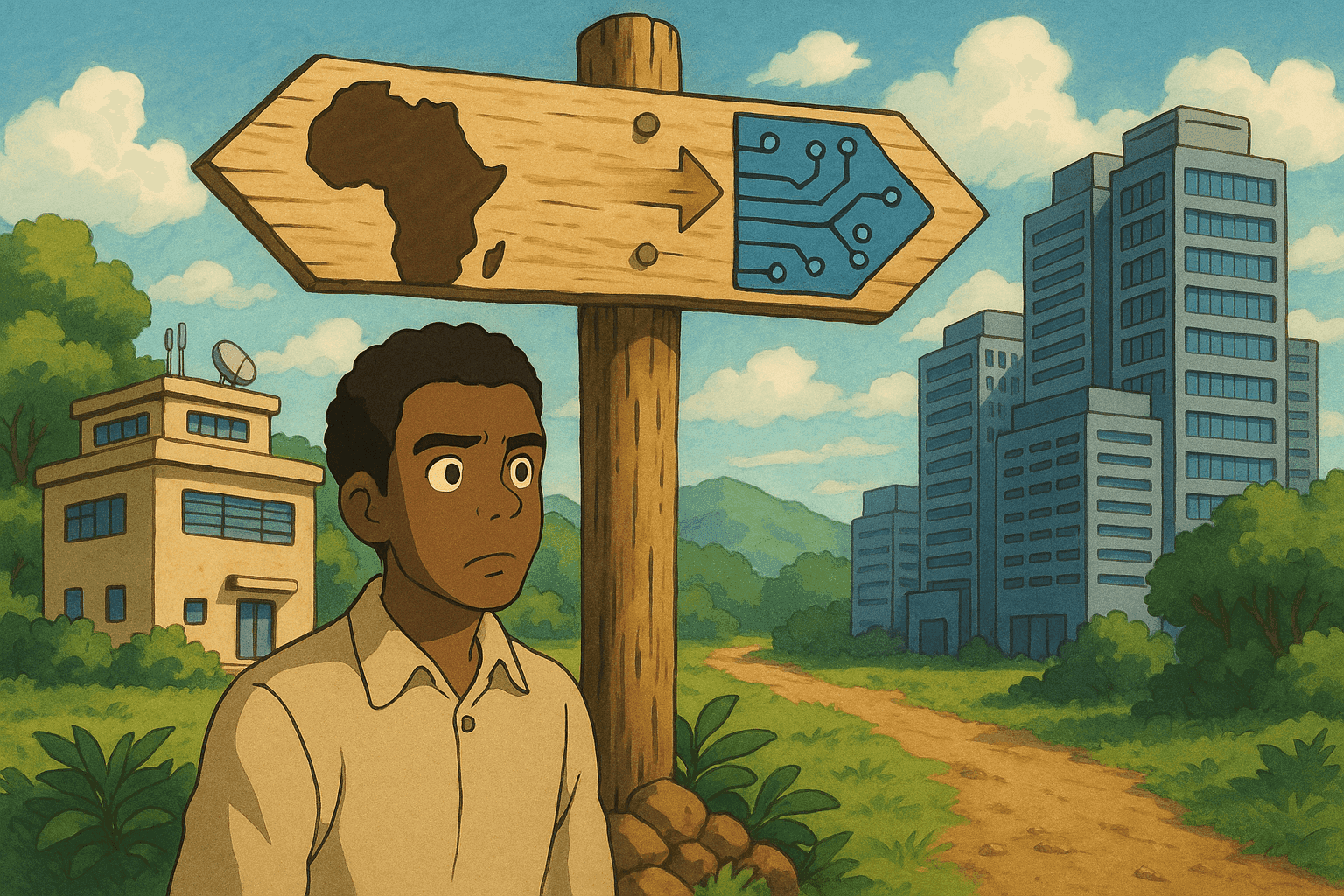

アフリカ諸国は重要な岐路に直面しています:真のデジタル主権を達成するか、それとも世界的なテクノロジー大手が大陸の成長するデータセンター市場を支配し依存を深めるか。地域協力と賢明な政策がこの膠着状態を打破する鍵です。

# アフリカのデジタル主権の罠:データセンター開発の行き詰まりを打破し、サイバーセキュリティに果たす役割

デジタル変革はアフリカの経済および地政学的状況を急速に再構築している。データセンターは e コマースから AI まで、情報経済の血流となる存在だが、同時に「デジタル主権」をめぐる戦場でもある。本稿では、データセンター開発を手がかりにアフリカが直面する「デジタル主権の罠」を考察し、主権独立と急速な経済成長という“偽りの二者択一”を分析する。さらに、データセンター基盤がサイバーセキュリティの実践――基本的なシステムスキャンから高度な脅威検知まで――にどのような影響を与えるのかを詳述する。初心者から上級者まで対象とし、実例、Bash と Python のコードサンプルを交え、SEO を意識した見出し・キーワードを配置したロングフォームの技術ガイドである。

---

## 目次

1. [はじめに](#introduction)

2. [アフリカのデジタル主権問題](#the-digital-sovereignty-challenge-in-africa)

- [偽りのジレンマ:主権か経済成長か](#the-false-dilemma-sovereignty-vs-economic-growth)

- [データセンター市場の力学](#data-center-market-dynamics)

3. [インフラとサイバーセキュリティ:交差する基盤](#infrastructure-and-cybersecurity-the-underlying-intersection)

- [主要なサイバーセキュリティの論点](#key-cybersecurity-considerations)

- [現実世界のサイバーセキュリティ課題](#real-world-cybersecurity-challenges)

4. [データセンター開発戦略と地域協調](#data-center-development-strategies-and-regional-coordination)

5. [データセンター管理におけるサイバーセキュリティのユースケース](#cybersecurity-use-cases-in-data-center-management)

- [Bash での基本スキャンコマンド](#basic-scanning-commands-using-bash)

- [Python によるスキャン結果のパース](#parsing-scanning-output-with-python)

6. [高度なサイバーセキュリティ応用:データセンターの分析と監視](#advanced-cybersecurity-applications-analyzing-and-monitoring-data-centers)

7. [主権と成長を両立させるロードマップ](#a-roadmap-for-achieving-both-sovereignty-and-growth)

8. [結論](#conclusion)

9. [参考文献](#references)

---

## Introduction<a name="introduction"></a>

アフリカのデータセンター市場は 2029 年までに 91.5 億ドルを超えると予測されており、デジタルサービス需要とローカルデータ処理の必要性が爆発的に高まっている。しかし、この急成長は多くのアナリストが「デジタル主権の罠」と呼ぶ状況を生み出した。一方ではインフラと経済成長が急務であり、他方では外部からの影響を排しデジタルデータを制御・保護する必要がある。本稿は、アフリカのデジタル主権論争の技術的・政策的複雑性を解き明かし、国家戦略の断片化がいかに新たな「デジタル植民地主義」への脆弱性を生むかを示す。

同時に注目すべきはサイバーセキュリティとの交差である。データセンターは重要インフラのノードとしてサイバー攻撃の主要な標的および踏み台になり得るため、堅牢なサイバーセキュリティとデータの主権的管理を同時に追求する必要がある。

---

## アフリカのデジタル主権問題<a name="the-digital-sovereignty-challenge-in-africa"></a>

### 偽りのジレンマ:主権か経済成長か<a name="the-false-dilemma-sovereignty-vs-economic-growth"></a>

アフリカ各国の政策立案者は難しいパラドックスに直面している。データセンター開発のために外国投資を呼び込む必要がある一方、過度な譲歩は真のデジタル主権を損なう恐れがある。しかし「資本か主権か」という二項対立は誤解を招く。ローカライゼーション政策と地域協調を組み合わせれば、主権と成長を両立できるはずだ。

たとえば 2023 年 8 月、ケニア高等裁判所は Worldcoin の生体認証キャンペーンをデータ保護法違反で停止した。これにより、政府がローカルデータ保存と独自のサイバーセキュリティ基準を強く要求し始めていることが示された。

### データセンター市場の力学<a name="data-center-market-dynamics"></a>

2025 年半ば時点で、アフリカには 38 か国に 223 施設のデータセンターが存在し、ラゴス、ナイロビ、ヨハネスブルグがハブとなっている。しかし電力・水・接続性の課題からインフラは都市部に集中しやすく、効率が高まる半面、攻撃者の狙い目にもなる。

世界のデータセンター市場の 70%超は AWS、Microsoft Azure、Google Cloud、Oracle、Alibaba、Huawei といった巨大テック企業が握っている。この支配力は技術標準や規制枠組みに影響を与え、各国の交渉力を弱める。

---

## インフラとサイバーセキュリティ:交差する基盤<a name="infrastructure-and-cybersecurity-the-underlying-intersection"></a>

### 主要なサイバーセキュリティの論点<a name="key-cybersecurity-considerations"></a>

急速にデジタル化が進むアフリカにおいて、サイバーセキュリティは補助的課題ではなくインフラ戦略の根幹である。堅牢な対策がなければ、データセンターは以下のような脅威にさらされる。

- データ漏えい・情報流出

- DDoS(分散型サービス妨害)攻撃

- 不正アクセス・侵入試行

- マルウェア・ランサムウェア攻撃

電力・水・通信といった基盤が不均等な環境では、物理的・デジタル両面の脆弱性に対応する統合的アプローチが不可欠だ。

### 現実世界のサイバーセキュリティ課題<a name="real-world-cybersecurity-challenges"></a>

- **ケーススタディ:ケニアのデータインフラ**

ケニアは国内管理のデータセンターを構築しているが、Worldcoin 問題後に規制当局が厳格なデータ保護規定を義務づけ、越境データ流出を防止した。

- **例:南アフリカのサイバー脅威**

南アフリカ(56 施設)は国家ネットワークを狙う DDoS 攻撃が増加。継続的なモニタリングと迅速なインシデント対応が必須である。

---

## データセンター開発戦略と地域協調<a name="data-center-development-strategies-and-regional-coordination"></a>

バラバラな国家政策と外資企業との個別交渉は、アフリカ全体の交渉力を削ぐ。地域的枠組みに基づく共同戦略こそが、有利な条件を引き出し、相互接続型のデジタルエコシステムを構築する鍵となる。

### 地域フレームワークの役割

AU(アフリカ連合)の「データ政策フレームワーク」や「デジタル変革戦略(2020–2030)」は、データガバナンスとサイバーセキュリティの調和をうたう。ポイントは以下。

- 国境を越えたデータ相互運用性

- 加盟国間でのサイバーセキュリティ標準化

- アフリカのデータ主権を尊重する競争的デジタルエコシステムの育成

### スマートローカライゼーション政策

完全な「内製化」か「外資依存」かではなく、ローカルデータ保存を義務づけつつ国際パートナーの参入を認めるスマートなローカライゼーションが必要だ。

---

## データセンター管理におけるサイバーセキュリティのユースケース<a name="cybersecurity-use-cases-in-data-center-management"></a>

### Bash での基本スキャンコマンド<a name="basic-scanning-commands-using-bash"></a>

```bash

#!/bin/bash

# データセンターネットワークに対する基本 Nmap スキャン

TARGET="192.168.1.0/24"

echo "ネットワーク $TARGET に対して Nmap スキャンを開始"

nmap -sV -O $TARGET -oN nmap_scan_results.txt

echo "スキャン完了。結果は nmap_scan_results.txt に保存"

Python によるスキャン結果のパース

#!/usr/bin/env python3

import re

def parse_nmap_results(file_path):

with open(file_path, 'r') as f:

content = f.read()

pattern = r'(\d{1,5})/tcp\s+open\s+([\w\-]+)\s+(.*)'

matches = re.finditer(pattern, content)

vulnerable_services = ['ftp', 'telnet', 'ssh'] # 検査対象サービス

print("潜在的に脆弱なサービス:")

for match in matches:

port = match.group(1)

service = match.group(2)

info = match.group(3).strip()

if service.lower() in vulnerable_services:

print(f"Port: {port}, Service: {service}, Info: {info}")

if __name__ == "__main__":

parse_nmap_results("nmap_scan_results.txt")

サイバーセキュリティ自動化の統合

例えば cron で毎時スキャンを実行し、Python で閾値を超えた場合にメール通知するなど、Bash と Python を組み合わせた自動化が効果的である。

高度なサイバーセキュリティ応用:データセンターの分析と監視

リアルタイム監視と脅威検知

Elastic Stack(ELK)、Splunk、OSSEC などを活用し、ログ解析とネットワークトラフィック監視をリアルタイムで実施することで、異常を即座に検知しアラートを発報できる。

SIEM(Security Information and Event Management)の統合

- ログ集約

- 相関分析

- 自動対応

地域間での脅威インテリジェンス共有と組み合わせれば、外部ベンダー依存を減らし主権を強化できる。

サンプル:Python で IDS ログの異常検知

#!/usr/bin/env python3

import re

from datetime import datetime

def analyze_logs(log_file):

anomaly_pattern = re.compile(r'failed login', re.IGNORECASE)

threshold = 5

anomalies = {}

with open(log_file, 'r') as f:

for line in f:

try:

timestamp_str, log_entry = line.strip().split(" ", 1)

timestamp = datetime.fromisoformat(timestamp_str)

except ValueError:

continue

if anomaly_pattern.search(log_entry):

anomalies.setdefault(timestamp.date(), 0)

anomalies[timestamp.date()] += 1

for date, count in anomalies.items():

if count >= threshold:

print(f"{date} に異常検出: 失敗ログイン {count} 回")

if __name__ == "__main__":

analyze_logs("ids_logs.txt")

機械学習の活用

- クラスタリングで異常行動を検出

- 回帰モデルで故障点や攻撃確率を予測

- ニューラルネットで複雑なパターンを識別

これらは外部ベンダーへの依存度を下げ、主権を強める鍵となる。

主権と成長を両立させるロードマップ

- 地域政策の調和

- 官民連携

- インフラ投資

- サイバーセキュリティとデジタルリテラシー

- 集団交渉力の向上

- イノベーションの推進

これにより、データセンターを依存の象徴から国家安全保障と経済成長の礎へ転換できる。

結論

アフリカはテクノロジーの岐路に立っている。データセンター投資、サイバーセキュリティ戦略、地域政策協調に関する今日の決断が、今後数十年のデジタル未来を決定づける。「主権か成長か」という偽りの二分法を越え、スマートなローカライゼーションと堅牢なサイバーセキュリティにより両立が可能である。

参考文献

- African Union Digital Transformation Strategy 2020–2030

- AU Data Policy Framework

- Kenya Data Protection Act

- Nmap Official Documentation

- Elastic Stack (ELK) Documentation

- OSSEC: Open Source HIDS Security Documentation

🚀 レベルアップの準備はできていますか?

サイバーセキュリティのキャリアを次のレベルへ

このコンテンツが価値あるものだと感じたなら、私たちの包括的な47週間のエリートトレーニングプログラムで何が達成できるか想像してみてください。ユニット8200の技術でキャリアを transformed した1,200人以上の学生に参加しましょう。

97%の就職率

エリートユニット8200の技術

42の実践ラボ