気候変動の影響解説

この記事では、地球規模の生態系、人の健康、経済に対する気候変動の主な影響を探り、持続可能な未来のために緊急に必要な緩和策と適応策の重要分野を強調します。

---

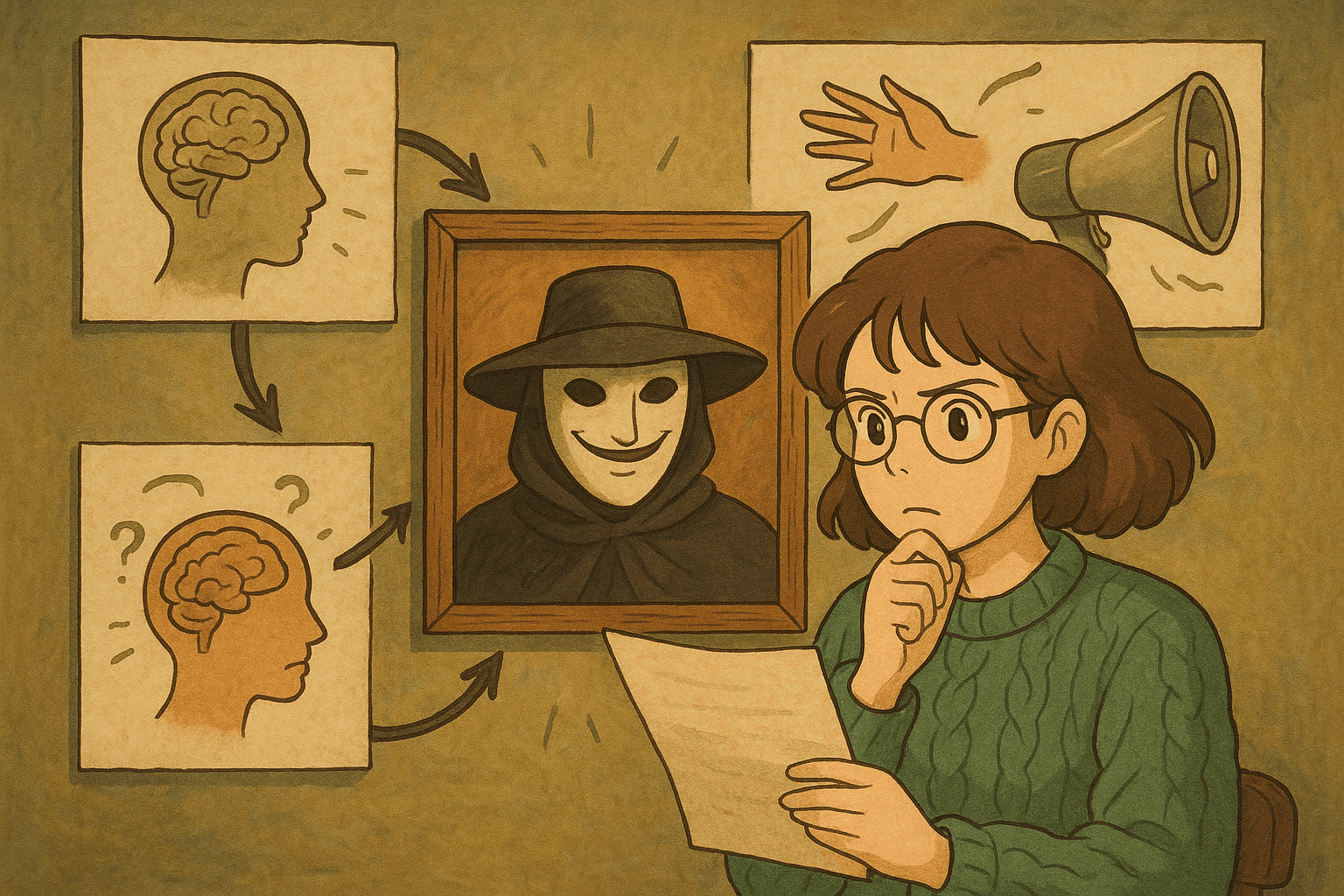

# 誤情報・偽情報・サイバーセキュリティ研究をつなぐ概念としての「欺瞞(Deception)」

欺瞞は、社会科学・情報学・サイバーセキュリティにおいて長年研究されてきたテーマです。コミュニケーション理論の領域では、欺瞞は「偽情報(disinformation)の意図性」「誤情報(misinformation)の存在」「受け手側の誤認(misperceptions)」を結び付ける“ブリッジ概念”として注目されています。本記事では理論と技術の両面から欺瞞を詳しく解説し、誤情報の拡散を理解する枠組みとして、さらに現代サイバーセキュリティ戦略における実践的応用として取り上げます。

本記事で学べること

- 偽情報・誤情報・欺瞞の基礎

- 意図と結果を結び付ける包括的フレームワーク

- サイバーセキュリティにおける現実的な適用例と影響

- Bash と Python を使ったスキャン&パース技術

- データおよびネットワークトラフィックから欺瞞を検出する実践的手法

記事を読み終える頃には、欺瞞がいかにして橋渡し概念として機能し、サイバーセキュリティ防御を強化するために具体的に活用できるのかを理解できるでしょう。

---

# 目次

1. [はじめに](#introduction)

2. [基礎概念:欺瞞・偽情報・誤情報](#foundational-concepts)

3. [欺瞞の包括的フレームワーク](#holistic-framework)

- [意図と結果](#intent-and-outcome)

- [メディア・システム的ゆがみ](#media-systemic-distortions)

- [認知バイアスと関係的インタラクション](#cognitive-biases)

- [欺瞞属性と手法のマッピング](#mapping-deceptive-attributes)

4. [サイバーセキュリティにおける欺瞞](#deception-in-cybersecurity)

- [攻撃側が用いる欺瞞戦術](#deceptive-tactics)

- [防御側の欺瞞技術導入](#implementing-deception)

5. [実例とユースケース](#real-world-examples)

- [ケーススタディ:APT(高度標的型攻撃)](#apts)

- [ケーススタディ:ハニーポットと欺瞞グリッド](#honeypots)

6. [技術実装:Bash と Python によるスキャン&パース](#technical-implementation)

- [Nmap と Bash でのネットワークスキャン](#nmap-scanning)

- [Python でのスキャン結果解析](#python-parsing)

7. [結論](#conclusion)

8. [参考文献](#references)

---

<a id="introduction"></a>

# はじめに

デジタル環境が高度に相互接続される現代において、オンライン・オフライン双方のコミュニケーションを欺瞞がいかに操作するかを理解することは極めて重要です。選挙期間中に政治家が偽情報キャンペーンを仕掛ける場合でも、サイバー犯罪者がネットワークを侵害するために欺瞞的テクニックを用いる場合でも、欺瞞は中心的な戦略として存在しています。

コミュニケーション理論では、欺瞞は次の 3 要素の収束によって定義されます。

- 誤導を企図するアクターの存在

- 測定可能なコミュニケーション過程

- 欺瞞的インタラクションによって形成される態度・行動の結果

本記事では、数十年に及ぶ研究から構築された学際的フレームワークを紹介し、さらにサイバーセキュリティ分野での実践応用を示します。目的は、悪意ある意図を検知するだけでなく、戦略的欺瞞を用いて攻撃者を誤誘導・捕捉することにあります。

---

<a id="foundational-concepts"></a>

# 基礎概念:欺瞞・偽情報・誤情報

今日の情報エコシステムには虚偽やミスリードが溢れています。欺瞞の位置付けを理解するうえで、まず以下の用語を定義します。

- **欺瞞(Deception)**:受け手を誤導することを意図して用いられる戦術で、その意図と態度・行動への結果が経験的に結び付けられる。

- **偽情報(Disinformation)**:受け手を欺く意図をもって流布される虚偽または誤解を招く情報。

- **誤情報(Misinformation)**:悪意なく共有される不正確・虚偽のデータ。ただしその結果として誤認を招く可能性がある。

欺瞞は、単に情報が正しいか誤っているかを超えて、意図・行為・影響を明示的にリンクさせる点で、偽情報・誤情報より一歩踏み込んだ概念です。盗用や偶発的な誤りとは異なり、欺瞞は権力関係や意図的操作と密接に結び付いています。

---

<a id="holistic-framework"></a>

# 欺瞞の包括的フレームワーク

近年の研究(例:Chadwick & Stanyer, 2022)では、欺瞞を複数の変数と指標に分解する包括的フレームワークが提示されています。学術研究にも実務にも活用できる設計図として機能します。

## <a id="intent-and-outcome"></a>意図と結果

欺瞞は次の 2 要素で定義されます。

1. **欺く意図**:アクターが意識的に受け手を誤導しようとする。

2. **観測可能な結果**:その操作によって対象集団に虚偽の信念や行動が生じる。

これにより、欺瞞行為が目指すものと、実際に生じた社会的・個人的影響とが結び付けられます。

## <a id="media-systemic-distortions"></a>メディア・システム的ゆがみ

伝統メディアやデジタルメディアの環境においては、情報供給が以下のように歪められることがあります。

- **アルゴリズム・バイアス**:自動化システムが扇情的・分断的コンテンツを優先表示する。

- **コンテンツ増幅**:ネットワーク効果によって特定の欺瞞的ナラティブが急速に拡散する。

これらのゆがみは受け手の認知を変え、欺瞞行為を容易にします。

## <a id="cognitive-biases"></a>認知バイアスと関係的インタラクション

欺瞞戦略は、以下の認知バイアスを利用することが多いです。

- **確証バイアス**:既存の信念を支持する情報を好む傾向。

- **利用可能性ヒューリスティック**:思い浮かびやすい例に基づいて判断する傾向。

欺瞞は、送り手と受け手の間の信頼関係(関係的コミュニケーション)を経由すると、さらに効果を高めます。

## <a id="mapping-deceptive-attributes"></a>欺瞞属性と手法のマッピング

研究者は欺瞞を評価するため、主な変数と指標を以下のように整理しています。

| 変数 | 指標例 |

|----------------------------------|---------------------------------------------------|

| 1. アクター識別 | ソース認証、評判、所属 |

| 2. 意図の表出 | 誤導的言語、象徴的サイン |

| 3. メッセージ構成 | ナラティブ構造、フレーミング、ポリティカル・スピン |

| 4. 送信チャネル | SNS、放送、対人ネットワーク |

| 5. メディア的ゆがみ | アルゴリズム・バイアス、選択的増幅 |

| 6. 認知バイアス利用 | 確証バイアス、ヒューリスティック |

| 7. コンテクスト・フレーミング | 状況ナラティブ、メッセージのタイミング |

| 8. 結果の観測 | 行動変容、意見変化、ネットワーク影響 |

| 9. 攻撃ベクター分析 | サイバー攻撃モード、フィッシング手法 |

| 10. フィードバックループ | 欺瞞を強化する後続ナラティブ |

---

<a id="deception-in-cybersecurity"></a>

# サイバーセキュリティにおける欺瞞

サイバーセキュリティの世界では、欺瞞は「攻撃者の戦術」であると同時に「防御者の戦略」でもあります。フィッシングから APT(Advanced Persistent Threat)まで、あらゆる脅威が欺瞞技術を利用します。

## <a id="deceptive-tactics"></a>攻撃側が用いる欺瞞戦術

- **信頼できるアイデンティティの偽装**:なりすましで認証を突破。

- **ソーシャルエンジニアリング**:人間を操作して機密情報を奪取。

- **データ難読化**:正規データに混ぜ込んでマルウェアを隠蔽。

- **誤解を招くシステム挙動**:警告ログを錯誤させ防御側を混乱。

### フィッシングの例

銀行を装ったメールで受信者を偽サイトに誘導し、認証情報を入力させる——これは典型的な欺瞞的手口です。

## <a id="implementing-deception"></a>防御側の欺瞞技術導入

- **ハニーポット/ハニーネット**:わざと脆弱に見せたシステムで攻撃者を観測。

- **欺瞞グリッド**:本番ネットワーク内に散りばめた疑似資産が攻撃者を迷路化。

- **偽データリポジトリ**:ダミーデータで攻撃者を引きつけ時間を稼ぐ。

---

<a id="real-world-examples"></a>

# 実例とユースケース

## <a id="apts"></a>ケーススタディ:APT(高度標的型攻撃)

国家支援型グループの想定シナリオ:

1. **偽旗作戦(False Flag)**で C2 サーバを隠蔽。

2. 正規アプリに似せたマルウェアで AV を回避。

3. 内部協力者との**関係的操作**で内部監査を攪乱。

## <a id="honeypots"></a>ケーススタディ:ハニーポットと欺瞞グリッド

ある金融機関は以下を含む**欺瞞グリッド**を構築。

- 重要 DB を装うハニーポット

- 機密顧客データを示唆する疑似ネットワークセグメント

- 利用すると即座にアラートが上がる偽資格情報

フィッシングで侵入した攻撃者は速やかにデコイ環境へ誘導され、TTP(戦術・技術・手順)のインテリジェンス収集が可能になりました。

---

<a id="technical-implementation"></a>

# 技術実装:Bash と Python によるスキャン&パース

欺瞞を検出するための実践例として、Nmap でのスキャンと Python での解析を示します。

## <a id="nmap-scanning"></a>Nmap と Bash でのネットワークスキャン

```bash

#!/bin/bash

# nmap_scan.sh - 指定ネットワーク範囲を Nmap でスキャンするスクリプト

NETWORK_RANGE="192.168.1.0/24"

OUTPUT_FILE="nmap_scan_output.xml"

echo "Scanning: $NETWORK_RANGE"

nmap -oX $OUTPUT_FILE -sV $NETWORK_RANGE

echo "Finished. Output => $OUTPUT_FILE"

-sVでサービスバージョンを検出し、-oXで XML 出力することで自動解析を容易にします。

Python でのスキャン結果解析

#!/usr/bin/env python3

"""

parse_nmap.py - Nmap XML を解析し、予期しないオープンポートを検出するスクリプト

Usage: python3 parse_nmap.py nmap_scan_output.xml

"""

import sys

import xml.etree.ElementTree as ET

def parse_nmap_xml(xml_file):

try:

tree = ET.parse(xml_file)

root = tree.getroot()

print(f"Parsed: {xml_file}")

return root

except Exception as e:

print(f"XML parsing error: {e}")

sys.exit(1)

def check_services(root):

suspicious = []

for host in root.findall('host'):

ip = host.find('address').attrib['addr']

for port in host.find('ports').findall('port'):

port_id = port.attrib['portid']

service = port.find('service').attrib.get('name', 'unknown')

# 例:Telnet や FTP、または 1024 未満でサービスが不明な場合を検出

if service in ['telnet', 'ftp'] or (int(port_id) < 1024 and service == 'unknown'):

suspicious.append((ip, port_id, service))

return suspicious

def main(xml_file):

root = parse_nmap_xml(xml_file)

sus = check_services(root)

if sus:

print("\n[!] Suspicious services:")

for ip, port, svc in sus:

print(f"{ip} : {port} ({svc})")

else:

print("No suspicious services found.")

if __name__ == "__main__":

if len(sys.argv) != 2:

print("Usage: python3 parse_nmap.py <xml file>")

sys.exit(1)

main(sys.argv[1])

追加解析の例(Pandas)

import pandas as pd

def summarize_scan_data(suspicious):

df = pd.DataFrame(suspicious, columns=["IP", "Port", "Service"])

summary = df.groupby("Service").size().reset_index(name="Count")

print("\nSummary:")

print(summary)

結論

欺瞞という橋渡し概念は、偽情報・誤情報・サイバーセキュリティの理解を深めます。意図・過程・結果を結び付けることで、研究者と実務家は検知と防御のより精緻な手法を構築できます。攻撃者が欺瞞を利用する一方で、防御側もハニーポットやデコイシステムといった欺瞞技術を駆使して攻撃者を罠にかけることが可能です。

本記事で示した Bash スクリプトと Python コードは、理論を実践に落とし込む例です。組織はこれらの方法を活用し、欺瞞的サイバー脅威を迅速に検出・軽減し、安全なデジタル環境を維持できます。今後も技術進化に伴い、欺瞞の手口も防御策も複雑化しますが、意図・プロセス・結果という基本構成要素を理解することが最も重要です。

参考文献

- Chadwick, A., & Stanyer, J. (2022). Deception as a Bridging Concept in the Study of Disinformation, Misinformation, and Misperceptions: Toward a Holistic Framework. Communication Theory, 32(1), 1–24. https://doi.org/10.1093/ct/qtab019

- Fallis, D. (2011). The epistemic significance of deceptive information. In E. C. Chang, E. F. G. Jenter, & W. T. Whyte (Eds.), Knowledge and Communication.

- Nmap Official Website. https://nmap.org/

- Python Official Documentation. https://docs.python.org/3/

- Bash Scripting Guide. https://www.gnu.org/software/bash/manual/

🚀 レベルアップの準備はできていますか?

サイバーセキュリティのキャリアを次のレベルへ

このコンテンツが価値あるものだと感じたなら、私たちの包括的な47週間のエリートトレーニングプログラムで何が達成できるか想像してみてください。ユニット8200の技術でキャリアを transformed した1,200人以上の学生に参加しましょう。

97%の就職率

エリートユニット8200の技術

42の実践ラボ