Untitled Post

A Armadilha da Soberania Digital da África: Rompendo o Impasse do Desenvolvimento de Data Centers e Seu Papel na Cibersegurança

A transformação digital está remodelando o panorama econômico e geopolítico da África. Enquanto os data centers se tornam o “sangue” da economia da informação — alimentando tudo, do e-commerce à inteligência artificial — eles também representam um campo de batalha para a soberania digital. Neste artigo, exploramos a armadilha da soberania digital da África pelo prisma do desenvolvimento de data centers, analisando o falso dilema entre independência soberana e rápido crescimento econômico. Em seguida, mergulhamos em como a infraestrutura de data centers influencia práticas de cibersegurança, desde a varredura básica de sistemas até a detecção avançada de ameaças. Este guia técnico de fôlego abrange tópicos do nível iniciante ao avançado, apresenta exemplos concretos, inclui trechos de código em Bash e Python para varredura e parsing de resultados, e é otimizado para SEO com títulos e palavras-chave estratégicos.

Índice

- Introdução

- O Desafio da Soberania Digital na África

- Infraestrutura e Cibersegurança: A Interseção Fundamental

- Estratégias de Desenvolvimento de Data Centers e Coordenação Regional

- Casos de Uso de Cibersegurança na Gestão de Data Centers

- Aplicações Avançadas de Cibersegurança: Análise e Monitoramento de Data Centers

- Roteiro Para Alcançar Soberania e Crescimento

- Conclusão

- Referências

Introdução

O mercado africano de data centers deve ultrapassar US$ 9,15 bilhões até 2029, impulsionado pela crescente demanda por serviços digitais e processamento de dados local. Porém, esse crescimento explosivo culminou no que muitos analistas chamam de “armadilha da soberania digital”. De um lado, existe a necessidade urgente de infraestrutura e crescimento econômico; de outro, o imperativo de controlar e proteger dados digitais contra influências externas. Este artigo busca destrinchar as complexidades técnicas e políticas que permeiam o debate, mostrando como a fragmentação entre estratégias nacionais deixa o continente vulnerável a uma nova forma de colonialismo digital.

Central para essa discussão também está a interseção com a cibersegurança. Data centers, como nós críticos de infraestrutura, tornaram-se alvos preferenciais e pontos de partida para ciberataques. Isso exige um foco duplo: garantir cibersegurança robusta enquanto se busca autonomia nacional e regional sobre armazenamento, processamento e governança de dados.

O Desafio da Soberania Digital na África

O Falso Dilema: Soberania vs. Crescimento Econômico

Formuladores de políticas em toda a África enfrentam um paradoxo. A necessidade de atrair investimento estrangeiro para construir data centers parece exigir concessões que podem minar a verdadeira soberania digital. Contudo, enquadrar a política nacional como uma escolha binária entre controle e capital é enganoso. Estratégias mais nuançadas envolvem políticas de localização e coordenação regional para alcançar, simultaneamente, soberania e crescimento.

Esforços nacionais que enfatizam o armazenamento de dados “dentro do país” cresceram após eventos como a suspensão da campanha biométrica da Worldcoin pelo Supremo Tribunal do Quênia em agosto de 2023. O tribunal citou violações da Lei de Proteção de Dados do país, demonstrando como governos estão começando a reagir contra o controle externo, exigindo armazenamento local de dados e padrões de cibersegurança sob medida.

Dinâmica do Mercado de Data Centers

Até meados de 2025, a África abriga 223 data centers em 38 países, com polos como Lagos, Nairóbi e Joanesburgo se destacando. Entretanto, a concentração da infraestrutura em grandes centros urbanos reflete desafios históricos — déficits de energia, água e conectividade. Essa centralização torna o processamento eficiente, mas também cria vulnerabilidades de cibersegurança, pois atacantes tendem a mirar hubs de alto valor.

Gigantes globais da tecnologia — Amazon Web Services, Microsoft Azure, Google Cloud, Oracle, Alibaba e Huawei — controlam mais de 70 % do mercado mundial de data centers. Seu domínio influencia padrões técnicos, marcos regulatórios e gera grande assimetria de poder, dificultando negociações favoráveis para nações isoladas.

Infraestrutura e Cibersegurança: A Interseção Fundamental

Principais Considerações de Cibersegurança

Em um continente que se digitaliza rapidamente, cibersegurança não é um apêndice, mas um pilar fundamental da estratégia de infraestrutura. Sem frameworks robustos, data centers ficam expostos a:

- Vazamentos e violações de dados

- Ataques de negação de serviço distribuída (DDoS)

- Acessos não autorizados e tentativas de intrusão

- Malware e ransomware

Esses desafios se agravam em cenários com infraestrutura (energia, água, conectividade) irregular. A cibersegurança deve cobrir dimensões físicas e digitais. Uma abordagem integrada — políticas + salvaguardas técnicas — fortalece soberania digital e resiliência operacional.

Desafios de Cibersegurança no Mundo Real

-

Estudo de Caso: Infraestrutura de Dados do Quênia

O Quênia investiu estrategicamente em data centers controlados localmente. Contudo, operadores enfrentam ameaças constantes. Após o episódio da Worldcoin, reguladores quenianos impuseram protocolos estritos de proteção de dados para evitar uso indevido e fluxos transfronteiriços não autorizados. -

Exemplo: Ameaças em Data Centers Sul-Africanos

A África do Sul, com 56 data centers, viu aumentar ataques, incluindo DDoS coordenados que visam redes nacionais. Incidentes reforçam a necessidade de monitoramento contínuo, varredura de vulnerabilidades e resposta imediata a incidentes.

Estratégias de Desenvolvimento de Data Centers e Coordenação Regional

Políticas nacionais fragmentadas e negociações individuais com provedores globais minam o poder de barganha coletivo africano. A coordenação regional permite negociar termos mais favoráveis e criar ecossistemas digitais interconectados que sustentem inovação e soberania.

O Papel de Marcos Regionais

Iniciativas como o Quadro de Política de Dados da União Africana (UA) e a Estratégia de Transformação Digital (2020–2030) defendem abordagens harmonizadas para governança de dados e cibersegurança. Entre os pontos-chave:

- Garantir interoperabilidade de dados entre fronteiras

- Padronizar protocolos de cibersegurança entre Estados-membros

- Desenvolver ecossistema digital local competitivo que respeite a soberania de dados africanos

Políticas de Localização Inteligentes

Em vez de escolher entre capital e soberania, governos devem adotar “localização inteligente”: exigir armazenamento local de dados acompanhado de protocolos de cibersegurança robustos, permitindo a participação de parceiros internacionais sob regras africanas.

Casos de Uso de Cibersegurança na Gestão de Data Centers

Com data centers no centro de estratégias de desenvolvimento, cresce a demanda por medidas de cibersegurança abrangentes. Seguem exemplos práticos e códigos para varredura de vulnerabilidades e parsing de resultados.

Comandos Básicos de Varredura com Bash

Ferramentas como o Nmap identificam portas abertas, serviços ativos e possíveis falhas. Exemplo de script Bash:

#!/bin/bash

# Varredura básica do Nmap para rede de Data Center

# Defina o IP ou rede alvo

ALVO="192.168.1.0/24"

echo "Iniciando varredura Nmap na rede: $ALVO"

nmap -sV -O $ALVO -oN resultados_nmap.txt

echo "Varredura concluída. Resultados em resultados_nmap.txt"

Explicação:

-sV: detecta versões de serviços.-O: tenta identificar o SO.-oN: salva a saída em modo legível.

Parsing de Resultados de Varredura com Python

Script para filtrar hosts com serviços potencialmente vulneráveis:

#!/usr/bin/env python3

import re

def parsear_resultados_nmap(caminho):

with open(caminho, 'r') as f:

conteudo = f.read()

padrao = r'(\d{1,5})/tcp\s+open\s+([\w\-]+)\s+(.*)'

matches = re.finditer(padrao, conteudo)

servicos_vulneraveis = ['ftp', 'telnet', 'ssh']

print("Serviços Potencialmente Vulneráveis Detectados:")

for m in matches:

porta, servico, info = m.group(1), m.group(2), m.group(3).strip()

if servico.lower() in servicos_vulneraveis:

print(f"Porta: {porta}, Serviço: {servico}, Info: {info}")

if __name__ == "__main__":

parsear_resultados_nmap("resultados_nmap.txt")

Automatizando a Cibersegurança

Agende o script Bash para rodar de hora em hora via cron:

crontab -e

# Rodar a varredura Nmap a cada hora

0 * * * * /caminho/para/varredura.sh

Combine com um script Python de envio de e-mail (smtplib) para alertas automáticos conforme padrões detectados.

Aplicações Avançadas de Cibersegurança: Análise e Monitoramento de Data Centers

Monitoramento em Tempo Real e Detecção de Ameaças

Stacks como Elastic (ELK), Splunk e ferramentas open source (OSSEC) permitem dashboards com tentativas de login, portas inesperadas e tráfego fora do padrão, enviando alertas em tempo real.

Integração com SIEM

Plataformas SIEM agregam logs, correlacionam eventos e disparam respostas automáticas. Compartilhar inteligência de ameaças em âmbito regional fortalece soberania e reduz dependência de fornecedores externos.

Exemplo: Script Python para Análise de Logs

#!/usr/bin/env python3

import re

from datetime import datetime

def analisar_logs(arquivo):

padrao_anomalia = re.compile(r'failed login', re.IGNORECASE)

limite = 5

anomalias = {}

with open(arquivo, 'r') as f:

for linha in f:

try:

ts_str, entrada = linha.strip().split(" ", 1)

ts = datetime.fromisoformat(ts_str)

except ValueError:

continue

if padrao_anomalia.search(entrada):

anomalias.setdefault(ts.date(), 0)

anomalias[ts.date()] += 1

for data, qtd in anomalias.items():

if qtd >= limite:

print(f"Anomalia em {data}: {qtd} falhas de login")

if __name__ == "__main__":

analisar_logs("logs_ids.txt")

Aprendizado de Máquina para Cibersegurança

Modelos de ML ajudam a detectar comportamentos anômalos, prever falhas e antecipar ataques. Técnicas comuns:

- Agrupamento (clustering) para identificar atividades incomuns

- Regressão para prever probabilidade de falhas/ataques

- Redes neurais para padrões complexos no tráfego de rede

Roteiro Para Alcançar Soberania e Crescimento

-

Harmonização de Políticas Regionais

- Padronizar cibersegurança, proteção de dados e normas de infraestrutura via UA.

-

Parcerias Público-Privadas

- Modelos onde investimento externo reforça expertise local sem abrir mão da soberania.

-

Investimento em Infraestrutura

- Energia, conectividade e água alinhadas ao plano de data centers.

-

Cibersegurança e Alfabetização Digital

- Treinamento, campanhas de conscientização e uso de ferramentas open source.

-

Uso de Tecnologia para Barganha Coletiva

- Plataformas compartilhadas de inteligência de ameaças e negociação conjunta.

-

Fomento à Inovação

- P&D em cibersegurança avançada, edge computing e ML sob marcos regulatórios locais.

Conclusão

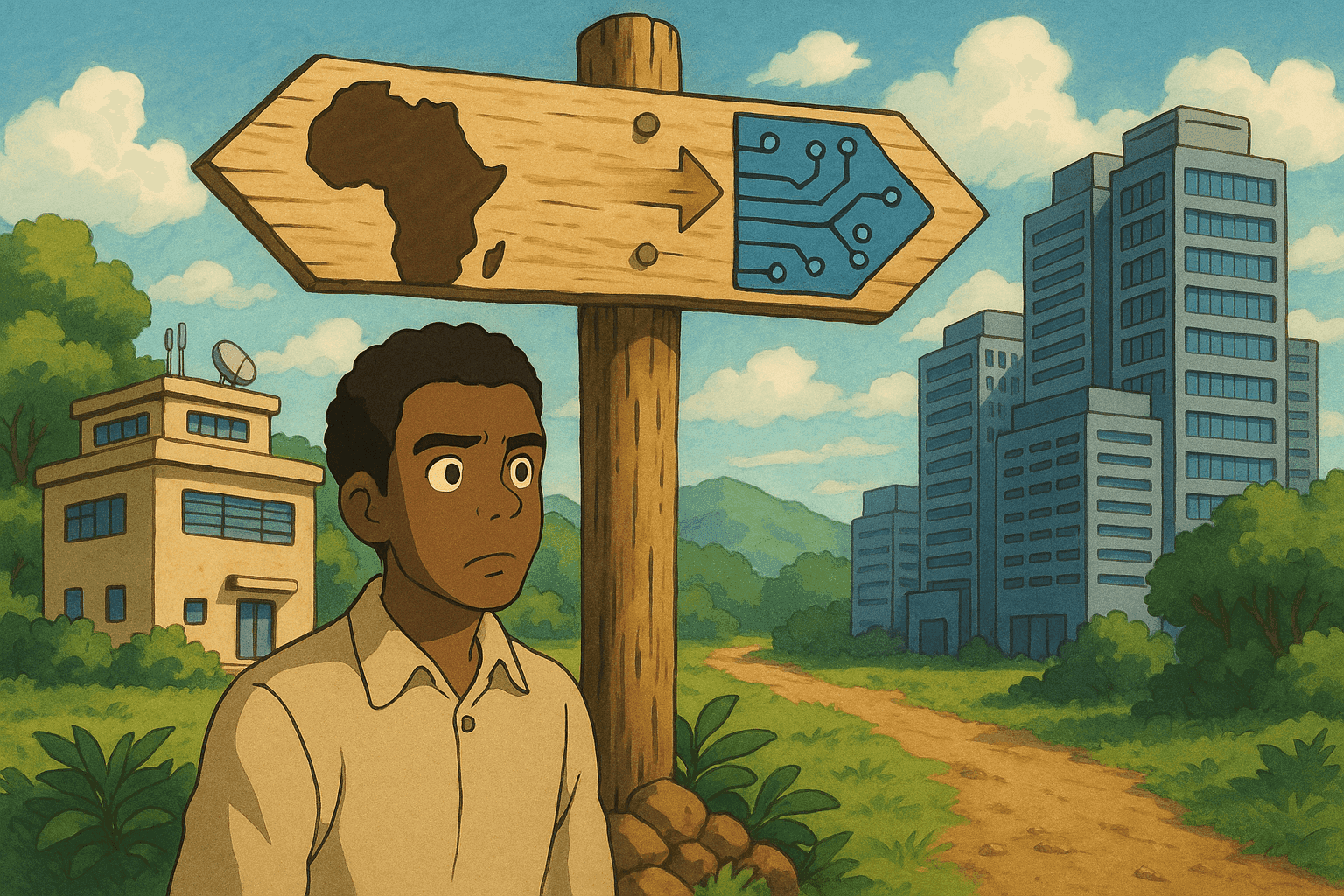

A África está em uma encruzilhada tecnológica. As escolhas feitas hoje em investimentos de data centers, estratégias de cibersegurança e coordenação regional moldarão seu futuro digital por décadas. O falso dilema entre soberania digital e crescimento econômico precisa ser superado com políticas de localização inteligentes, parcerias transfronteiriças e frameworks robustos de cibersegurança.

Combinar práticas de varredura, gestão de vulnerabilidades e detecção em tempo real protege a espinha dorsal da infraestrutura digital e reafirma a soberania sobre os dados — ativo cada vez mais central para o desenvolvimento nacional e influência global. Com vontade política e expertise técnica, a África pode transformar data centers de símbolos de dependência em pilares de segurança nacional e prosperidade econômica.

Referências

- Estratégia de Transformação Digital da União Africana 2020–2030

- Quadro de Política de Dados da UA

- Lei de Proteção de Dados do Quênia

- Documentação Oficial do Nmap

- Documentação Elastic Stack (ELK)

- OSSEC: Documentação do HIDS Open Source

Quer você seja profissional de cibersegurança ou formulador de políticas, compreender a relação entre desenvolvimento de data centers e cibersegurança é essencial. Ao adotar as estratégias discutidas, as partes interessadas podem romper o impasse do desenvolvimento de data centers e garantir que a soberania digital africana seja, ao mesmo tempo, segura e próspera.

Leve Sua Carreira em Cibersegurança para o Próximo Nível

Se você achou este conteúdo valioso, imagine o que você poderia alcançar com nosso programa de treinamento de elite abrangente de 47 semanas. Junte-se a mais de 1.200 alunos que transformaram suas carreiras com as técnicas da Unidade 8200.