Untitled Post

Enganando a IA: Como Estratégias de Engano Militar Inspiram Táticas de Cibersegurança

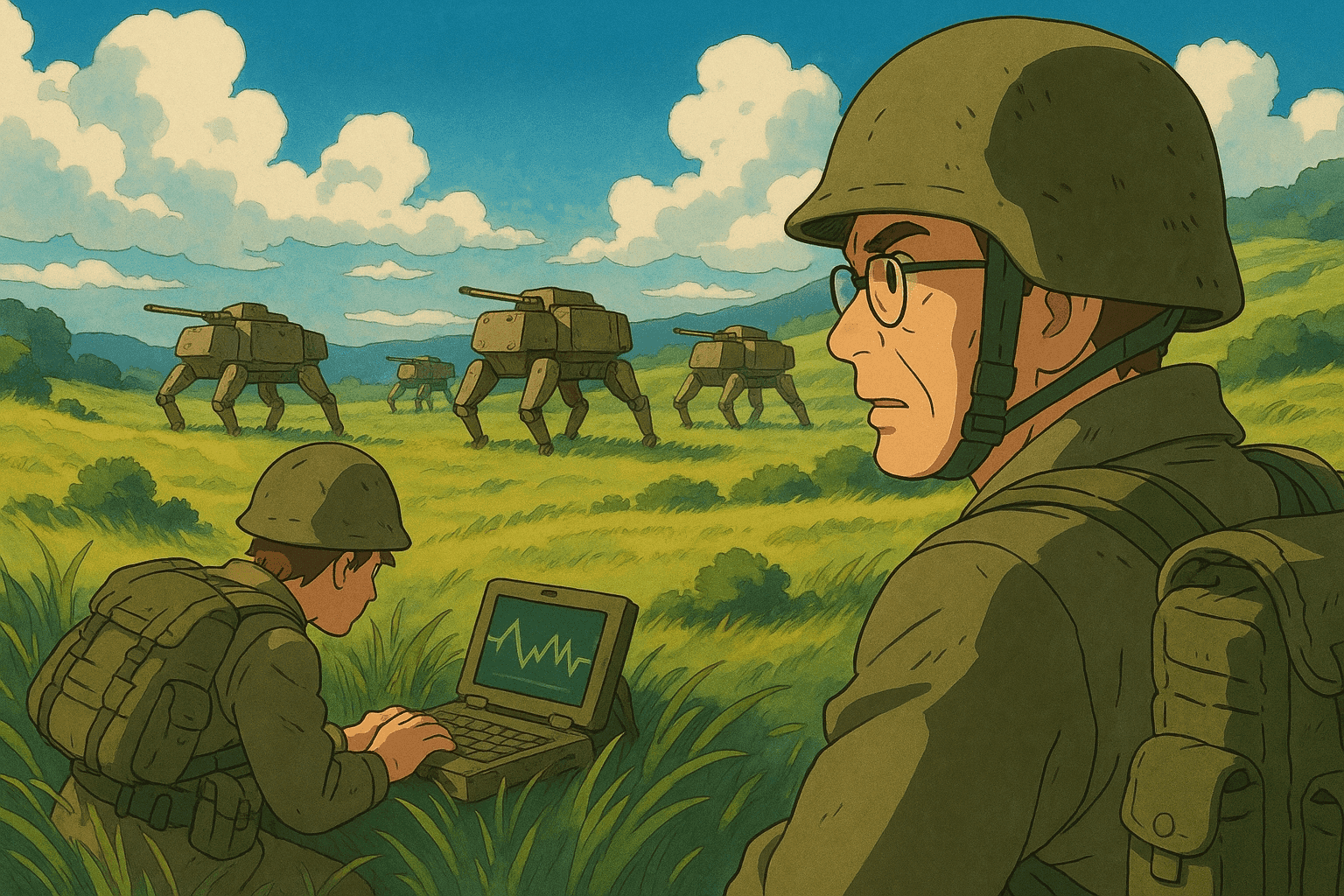

No campo de batalha digital de hoje, adversários travam jogos mentais de alto risco que vão muito além de esconder ativos ou camuflar movimentos de tropas. Conforme descrito em um artigo recente da Business Insider, o engano militar evoluiu com o avanço da inteligência artificial (IA). Agora, em vez de simplesmente ocultar informações valiosas, estrategistas militares precisam manipular a inteligência coletada pelos sistemas de IA inimigos para enganar os tomadores de decisão. Neste post, exploraremos a interseção entre engano militar e cibersegurança, explicaremos a evolução das táticas tradicionais de “esconde-esconde” para campanhas ativas de desinformação e forneceremos insights técnicos — do nível iniciante ao avançado — com exemplos reais e trechos de código. Abordaremos temas como engano de sensores, manipulação de dados, comandos de varredura e parsing de saída usando Bash e Python.

Palavras-chave: engano de IA, engano militar, cibersegurança, engano de sensores, técnicas de cibersegurança, scripting em Bash, parsing em Python, manipulação de dados, varredura de rede

Índice

- Introdução

- A Evolução do Engano Militar na Era da IA

- IA como Novo Árbitro do Campo de Batalha

- Paralelos em Cibersegurança: Engano e Manipulação de Dados

- Guia para Iniciantes sobre Engano em Cibersegurança

- Técnicas Avançadas: Explorando e Protegendo Sistemas de IA

- Exemplos e Casos de Uso do Mundo Real

- Exemplos de Código: Comandos de Varredura e Parsing de Saída

- Conclusão: O Futuro do Engano Guiado por IA na Guerra e na Defesa Cibernética

- Referências

Introdução

Imagine uma operação militar cujo objetivo não é apenas esconder ativos ou movimentos de tropas, mas enganar ativamente as ferramentas de análise automatizada do adversário. Essa é a era emergente do engano guiado por IA. Enquanto o engano militar tradicional procurava esconder a verdade de olhos humanos, a guerra moderna exige moldar não apenas percepções inimigas, mas também enganar seus sistemas de IA. Técnicas que antes envolviam equipamentos falsos e movimentos simulados agora incluem o fornecimento deliberado de dados de sensores enganosos, imagens manipuladas e sinais isca.

Este post foi inspirado no artigo da Business Insider “AI Means Militaries Must Focus on Fooling an Enemy Rather Than Hiding”, que explica a evolução das operações de engano. Vamos destrinchar o conceito, traçar paralelos com práticas de cibersegurança e fornecer insights técnicos sobre como técnicas semelhantes são implementadas e combatidas no domínio digital.

A Evolução do Engano Militar na Era da IA

Estratégias Tradicionais de Engano

Historicamente, as estratégias de engano militar baseavam-se em:

- Ocultar Movimentos de Tropas: Uso de camuflagem ou manobras noturnas para evitar a detecção por reconhecimento inimigo.

- Exércitos Isca: Implantação de forças ou veículos falsos para induzir comandantes inimigos a falsas conclusões.

- Inteligência Falsa: Vazamento deliberado de planos de batalha incorretos.

Exemplos clássicos incluem as táticas de Aníbal na Batalha de Canas e o plano de engano aliado para o Dia D com tanques infláveis e tráfego de rádio falso.

Transição para a Guerra da Informação

Com a evolução de tecnologias de sensores e imagens de satélite, o engano precisou se tornar mais sofisticado. A introdução da IA como ferramenta de análise de grandes conjuntos de dados complicou ainda mais essas estratégias. Sistemas de IA, capazes de processar rapidamente dados do campo de batalha, são excelentes em reconhecer padrões — mas vulneráveis a entradas inesperadas ou atípicas.

No contexto da guerra moderna:

- Injeção de Dados Falsos: Sobrecarregar a IA com sinais incorretos.

- Manipulação de Saídas de Sensores: Pequenas alterações na aparência de drones ou nas propriedades dos sinais podem levar a IA inimiga a identificar objetos erradamente.

- Explorar Dependência de Padrões: Ferramentas de IA falham quando recebem dados fora de seus parâmetros de treinamento.

A ideia central é transformar as forças da IA — rapidez e reconhecimento de padrões — em vulnerabilidades. Assim, adversários podem induzir erros estratégicos, alocar recursos de forma equivocada ou até provocar fogo amigo por identificação errada.

IA como Novo Árbitro do Campo de Batalha

Papel da IA na Tomada de Decisão

Comandantes militares modernos contam cada vez mais com IA para decisões em tempo real. Sistemas de IA analisam dados de sensores de satélites, drones e vigilância terrestre para gerar um quadro do campo de batalha, ajudando a determinar:

- Movimentos de tropas inimigas

- Pontos fracos potenciais na defesa

- Momentos ideais para um contra-ataque

Dado o papel crítico da IA, qualquer engano direcionado a esses sistemas pode ter efeitos desproporcionais nas estratégias.

Enganando a IA: Um Desafio em Duas Frentes

Para superar adversários reforçados por IA, o engano deve mirar:

- O Processo de Aquisição de Dados: Alterar formatos, introduzir ruídos ou projetar mudanças sutis que desafiem algoritmos.

- Os Módulos de Decisão da IA: Induzir erros de reconhecimento de padrões com injeção controlada de sinais enganosos.

Por exemplo, pequenas alterações no material reflexivo de um drone podem modificar a leitura do sensor o suficiente para que a IA inimiga o classifique erradamente — sem afetar significativamente a observação humana.

Paralelos em Cibersegurança: Engano e Manipulação de Dados

Técnicas de engano militar encontram paralelos notáveis na cibersegurança — um campo acostumado à arte da dissimulação e da manipulação de dados. Na cibersegurança:

- Honeypots: Sistemas isca implantados para atrair invasores.

- Ofuscação: Injeção de código, diretórios falsos e dados fictícios para confundir malware e atacantes.

- Evasão de IDS: Atacantes manipulam dados para driblar sistemas de detecção de intrusos baseados em IA.

Engano na Defesa Cibernética

Assim como comandantes buscam enganar a IA inimiga, profissionais de cibersegurança criam sistemas que intencionalmente fornecem informações enganosas ou ambíguas aos atacantes. Técnicas incluem:

- Honeytokens: Itens de dados falsos que disparam alertas quando acessados.

- Redes Isca: Redes inteiras que simulam sistemas reais, desviando atacantes de ativos legítimos.

- Serviços Falsos: Serviços que imitam os reais mas servem apenas para registrar tentativas de intrusão.

Por que o Engano Importa na Cibersegurança

Em contextos militar e cibernético, o engano serve para:

- Atrasar Adversários: Levá-los a agir com base em suposições falsas.

- Desperdiçar Recursos: Forçá-los a perseguir alvos isca.

- Expor Padrões de Ataque: Permitir que defensores analisem e neutralizem métodos de ataque.

Com sistemas de IA nos dois lados da guerra cibernética moderna, há grande sobreposição em táticas — uso de dados falsos, anomalias planejadas e desinformação para influenciar processos de decisão.

Guia para Iniciantes sobre Engano em Cibersegurança

Se você é novo no conceito de engano em cibersegurança, eis uma visão geral:

O que é Tecnologia de Engano?

Tecnologia de engano em cibersegurança refere-se ao uso intencional de ativos isca — como honeypots, honeytokens e infraestrutura de rede falsa — para detectar, enganar e analisar atacantes. Essas técnicas visam:

- Identificar violações precocemente.

- Fornecer visão sobre metodologias do atacante.

- Atrasar ou frustrar o progresso do adversário na rede.

Conceitos-Chave

-

Honeypots:

Servidores que imitam sistemas reais, mas sem valor operacional, atraindo atacantes que podem revelar suas táticas. -

Honeytokens:

Elementos de dados cujo único propósito é gerar alerta quando acessados; por exemplo, credenciais falsas que disparam alarmes se usadas. -

Grades de Engano (Deception Grids):

Conjuntos de sistemas isca que simulam diversos componentes de infraestrutura, criando um labirinto para o atacante. -

Ofuscação de Dados:

Métodos para alterar, rotular incorretamente ou criptografar dados, tornando-os menos úteis mesmo que obtenham acesso.

Primeiros Passos com Técnicas Básicas de Engano

Para defensores de rede, começar com práticas simples de engano pode fazer grande diferença:

- Implantar um Honeypot: Um honeypot de baixa interação pode detectar varreduras não autorizadas.

- Registro e Monitoramento: Certifique-se de que todos os acessos a recursos isca sejam registrados e monitorados.

- Criar Dados Sintéticos: Gere logs ou conjuntos de dados falsos que pareçam legítimos, mas estejam internamente marcados como isca.

Técnicas Avançadas: Explorando e Protegendo Sistemas de IA

Explorando Vulnerabilidades da IA

Embora o engano beneficie defensores, adversários também podem explorar vulnerabilidades inerentes da IA. Técnicas avançadas incluem:

- Ataques Adversariais: Alterações sutis nos dados de entrada para que modelos de IA interpretem informações críticas de modo errado (ex.: modificar poucos pixels de uma imagem).

- Envenenamento de Dados (Data Poisoning): Injetar dados falsos em conjuntos de treinamento para alterar o comportamento do modelo.

- Falsificação de Sensores: Modificar saídas de sensores (ex.: sinais de drones ou radares) para provocar classificação errada.

Protegendo Sistemas de IA

Estratégias defensivas contra o engano voltado à IA devem incluir:

- Validação Robusta de Dados: Múltiplas camadas de verificação para checar consistência e autenticidade da origem.

- Redundância: Uso de sensores ou feeds independentes para que uma única fonte de engano não comprometa o sistema.

- Monitoramento Contínuo e Adaptação: IA que monitora a si mesma; algoritmos adaptativos que se recalibram diante de anomalias detectadas.

Integrando IA a Medidas Clássicas de Cibersegurança

Combinar IA com ferramentas tradicionais de cibersegurança fortalece a defesa:

- Threat Hunting aprimorado por IA: Sistemas automatizados que se adaptam continuamente a novas ameaças, usando feedback de sistemas reais e isca.

- Aprendizado de Máquina para Detecção de Anomalias: Algoritmos que identificam padrões irregulares que podem indicar tentativas de engano.

- Sistemas de Resposta Automatizada: Ameaças identificadas disparam protocolos de resposta pré-definidos, reduzindo a janela de exploração.

Exemplos e Casos de Uso do Mundo Real

Aplicações Militares

-

Drones Isca:

Militares modernos testam drones que imitam padrões de voo e assinaturas de drones de combate. Pequenas alterações na aparência ou sinal confundem IA inimiga, levando a interpretações erradas de movimentação de tropas. -

Quartéis-Generais Falsos:

Comandantes montam postos de comando temporários com assinaturas eletrônicas enganosas, induzindo algoritmos de vigilância inimigos a identificar erroneamente a estrutura real de comando. -

Dados Logísticos Falsos:

Inserir dados incorretos sobre suprimentos e reforços nos sistemas inimigos gera julgamentos equivocados e atrasa respostas.

Aplicações em Cibersegurança

-

Implantação de Honeypots e Honeytokens em Redes Corporativas:

Empresas implantam servidores de banco de dados falsos idênticos aos sistemas de produção. Quando acessados, logs detalhados revelam métodos e origens do atacante. -

Aprendizado de Máquina Adversarial em Detecção de Fraudes:

Instituições financeiras usam IA para detectar transações fraudulentas. Atacantes simulam transações benignas para burlar filtros; bancos atualizam modelos continuamente para lidar com essas táticas. -

Sistemas de Detecção de Intrusão (IDS):

IDS modernos incorporam detecção de anomalias; atacantes criam “ruído” para confundir esses sistemas. Ao estudar essas técnicas, defensores ajustam o IDS para diferenciar ameaças reais de sinais isca.

Exemplos de Código: Comandos de Varredura e Parsing de Saída

Nesta seção, fornecemos exemplos práticos de varredura de ativos de rede e parsing de saída usando Bash e Python. Úteis para profissionais de cibersegurança que desejam implementar mecanismos de engano ou detecção.

Script Bash para Varredura

#!/bin/bash

# network_scan.sh

# Script simples para escanear um segmento de rede usando nmap e salvar resultados em um arquivo.

if [ "$#" -ne 2 ]; then

echo "Uso: $0 <rede_alvo> <arquivo_saida>"

exit 1

fi

ALVO=$1

ARQ_SAIDA=$2

echo "Iniciando varredura em $ALVO..."

nmap -sV $ALVO -oN $ARQ_SAIDA

echo "Varredura concluída. Resultados salvos em $ARQ_SAIDA."

Para executar:

bash network_scan.sh 192.168.1.0/24 resultados_scan.txt

O script realiza detecção de versão (-sV) e grava a saída em um arquivo de texto.

Script Python para Parsing de Saída

#!/usr/bin/env python3

"""

parse_nmap.py

Script para analisar a saída do nmap e extrair IPs, portas e serviços.

"""

import re

import sys

def parse_nmap_output(file_path):

"""

Analisa o arquivo de saída do Nmap e extrai hosts, portas e serviços.

"""

with open(file_path, 'r') as file:

lines = file.readlines()

host_info = {}

current_host = None

for line in lines:

host_match = re.match(r'^Nmap scan report for\s+(.*)', line)

if host_match:

current_host = host_match.group(1).strip()

host_info[current_host] = []

continue

port_match = re.match(r'(\d+)/tcp\s+open\s+(\S+)', line)

if port_match and current_host is not None:

port = port_match.group(1)

service = port_match.group(2)

host_info[current_host].append({'port': port, 'service': service})

return host_info

def main():

if len(sys.argv) != 2:

print("Uso: python3 parse_nmap.py <arquivo_saida_nmap>")

sys.exit(1)

file_path = sys.argv[1]

host_info = parse_nmap_output(file_path)

for host, ports in host_info.items():

print(f"Host: {host}")

for port_info in ports:

print(f" Porta: {port_info['port']}, Serviço: {port_info['service']}")

print('-' * 40)

if __name__ == "__main__":

main()

Para executar:

python3 parse_nmap.py resultados_scan.txt

O script usa expressões regulares para capturar detalhes da saída do Nmap, demonstrando como o parsing automatizado pode auxiliar na coleta de inteligência ou alimentar sistemas de engano ao confirmar quais ativos isca foram acessados.

Conclusão: O Futuro do Engano Guiado por IA na Guerra e na Defesa Cibernética

A integração da IA em operações militares e de cibersegurança representa uma mudança de paradigma. Como ilustram os enganos militares destinados a ludibriar IA inimiga, o futuro dependerá cada vez mais da manipulação ativa de dados do que de métodos tradicionais de ocultação. O jogo constante entre ataque e defesa fomentará táticas avançadas, onde:

-

Engano Militar:

Forças desenvolverão decoys e estratégias de desinformação para cegar sistemas de IA adversários, provocando alocações erradas e erros táticos. -

Defesa Cibernética:

Defensores aprimorarão tecnologias de engano usando honeypots, honeytokens e detecção de anomalias guiada por IA para enfrentar técnicas adversárias cada vez mais sofisticadas.

Compreendendo o contexto histórico e as inovações tecnológicas atuais, estrategistas de defesa e profissionais de cibersegurança precisam evoluir seus métodos para acompanhar um cenário de ameaças em rápida mutação. Seja construindo redes isca no ciberespaço ou modificando sinais de sensores no campo físico, o futuro do conflito será definido pela capacidade de enganar oponentes inteligentes — humanos e máquinas.

À medida que adversários como Rússia, China e outros aumentam a dependência de sistemas de IA centralizados, o risco de interpretações equivocadas devido ao engano crescerá. As lições de campanhas históricas lembram que, quando bem executado, o engano pode oferecer vantagem decisiva.

Explorar as fronteiras da IA e da cibersegurança, adotando táticas de engano, abre novos mecanismos defensivos e nos desafia a inovar contramedidas contra explorações adversárias. A fusão de estratégia militar e práticas de cibersegurança moldará o futuro, garantindo que a arte do engano permaneça uma ferramenta poderosa tanto para ataque quanto para defesa.

Referências

- Artigo da Business Insider sobre Engano Militar com IA

- Modern War Institute, West Point – Ensaios sobre Engano em Guerra

- Site Oficial do Nmap

- Documentação Oficial do Python

- Guia de Scripting em Bash

Ao explorar o novo cenário da guerra e da cibersegurança potenciadas por IA, este post oferece uma compreensão aprofundada de como o engano está sendo utilizado em ambos os campos. Dos fundamentos dos honeypots às técnicas avançadas para enganar sistemas de IA — e incluindo exemplos práticos de código — defensores de campos de batalha e redes digitais podem usar essas estratégias para manter-se um passo à frente dos adversários.

Leve Sua Carreira em Cibersegurança para o Próximo Nível

Se você achou este conteúdo valioso, imagine o que você poderia alcançar com nosso programa de treinamento de elite abrangente de 47 semanas. Junte-se a mais de 1.200 alunos que transformaram suas carreiras com as técnicas da Unidade 8200.