Meta do Exemplo de Título do Post

Combate Urbano e Sombras Digitais: Pokrovsk e a Convergência da Guerra Cinética e da Informação

Publicado em 2 de novembro de 2025 | Pela Equipe ComplexDiscovery

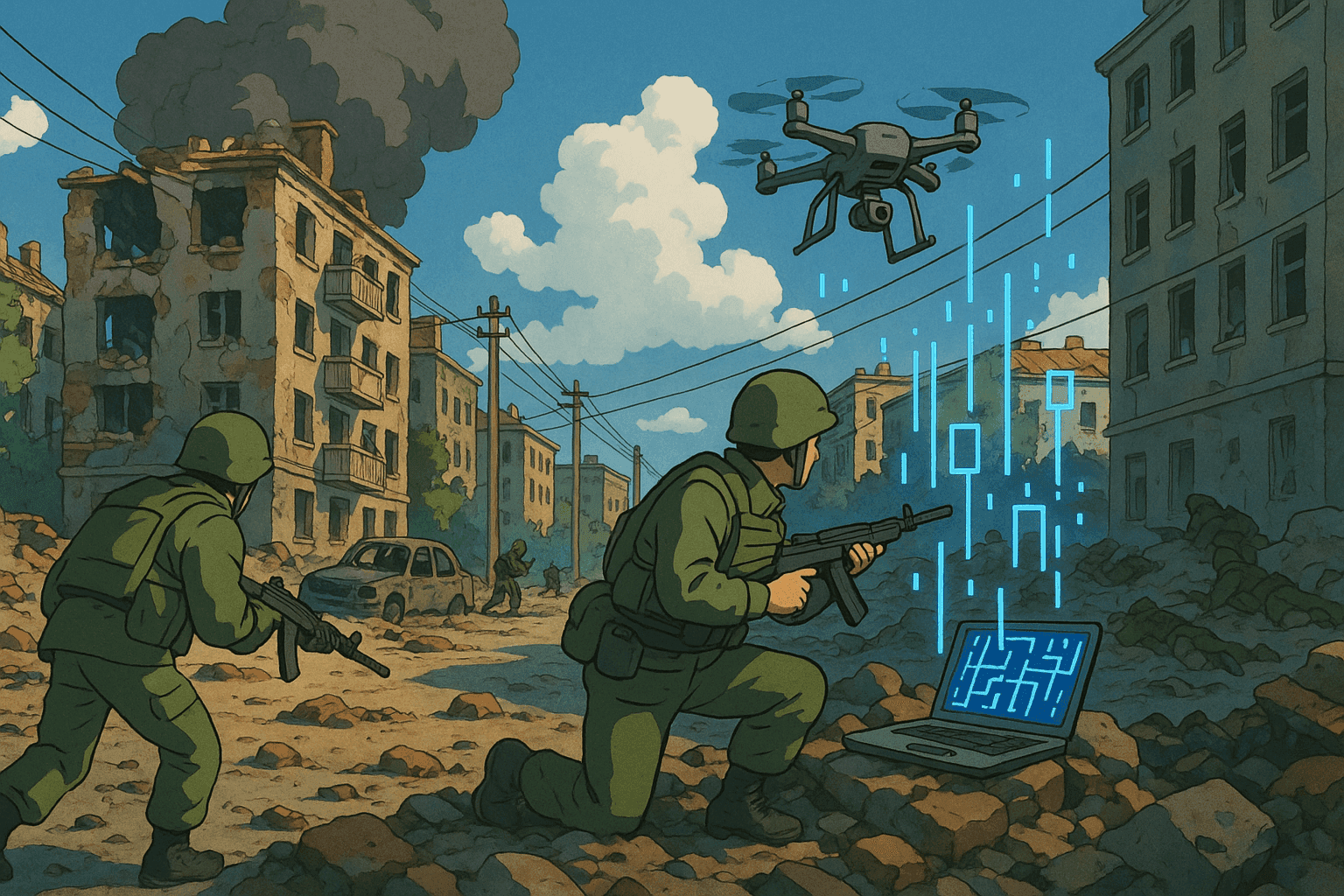

O campo de batalha moderno não está mais restrito a frentes convencionais onde a guerra cinética reina absoluta. Hoje, combate urbano, operações cibernéticas e manipulação da informação colidem em uma dança complexa de engano, adaptação rápida e integração tecnológica. Na luta por Pokrovsk, testemunhamos a convergência da guerra cinética e da guerra da informação—um cenário em que drones, infraestrutura energética e fluxos de dados se tornam alvos simultâneos. Esta análise técnica de fôlego examina o cenário operacional emergente, os desafios técnicos e as defesas que profissionais de cibersegurança, resposta a incidentes e perícia digital precisam preparar em conflitos híbridos modernos.

Neste artigo, iremos:

- Explorar a evolução do combate urbano e das sombras digitais no contexto do conflito em Pokrovsk.

- Analisar como operações cinéticas e cibernéticas estão se entrelaçando.

- Compartilhar insights técnicos, exemplos reais e trechos de código (usando Bash e Python) para varredura, parsing de dados e reconstrução de incidentes.

- Apresentar recomendações estratégicas e operacionais para defensores encarregados de preservar a integridade de dados, a resiliência operacional e a responsabilidade legal em ambientes eletromagnéticos contestados.

Índice

- Introdução: O Campo de Batalha Moderno

- Pokrovsk: Um Estudo de Caso em Guerra Híbrida

- A Convergência dos Domínios Cinético e Digital

- Implicações de Cibersegurança em um Conflito Híbrido

- Exemplos Reais e Análise Tática

- Demonstrações Técnicas Práticas

- Estratégias para Melhorar Integridade de Dados e Resiliência Operacional

- Conclusão: Lições Aprendidas e Perspectivas Futuras

- Referências

Introdução: O Campo de Batalha Moderno

No mundo interconectado de hoje, cada nó em rede—de sensores instalados em telhados urbanos a sistemas de controle de energia—desempenha um papel crucial no cenário operacional. A batalha de Pokrovsk é um exemplo emblemático. O que poderia parecer inicialmente um conflito urbano localizado rapidamente revela um domínio multifacetado onde ataques cinéticos, saturação de drones e interrupções cibernéticas se entrelaçam para moldar resultados tanto nos fronts físico quanto digital.

Temas-Chave

- Infraestrutura em Rede como Campo de Batalha: Sistemas civis e militares tornam-se alvos entrelaçados.

- Operações Cinéticas e Cibernéticas Integradas: Conflitos modernos envolvem tanto degradação de dados quanto destruição física.

- Desafios de Resiliência: Manter cadeia de custódia, continuidade probatória e integridade sistêmica é mais crítico do que nunca.

- Guerra Híbrida: O embaçamento operacional entre combate tradicional e ataques digitais exige estratégias adaptativas.

Esta análise é não apenas uma avaliação operacional; é um chamado às armas para profissionais de segurança, cibersegurança e resposta a incidentes. Compreender esses desenvolvimentos é essencial para proteger infraestrutura crítica e garantir responsabilidade em ambientes contestados.

Pokrovsk: Um Estudo de Caso em Guerra Híbrida

O conflito em Pokrovsk destaca como ambientes de combate urbano tradicionais evoluíram. Nas últimas décadas, operações militares eram predominantemente cinéticas, focadas em manobras de tropas, barragens de artilharia e confrontos diretos. Hoje, contudo, o campo de batalha se estende além do terreno visível, abrangendo paisagens digitais onde integridade de dados, confiabilidade de sensores e redes de comunicação são armadas.

Dinâmica Operacional em Pokrovsk

Ações recentes ao redor de Pokrovsk revelam vários desdobramentos:

- Céus Saturados por Drones: Forças ucranianas exploraram vulnerabilidades nas redes de defesa aérea russas usando veículos aéreos não tripulados (VANTs) para ISR (inteligência, vigilância e reconhecimento) e ataques táticos.

- C2 Desafiado: Alegações russas de cobertura robusta de defesa aérea foram postas em cheque quando forças especiais ucranianas executaram uma inserção helitransportada sob saturação de drones.

- Disrupção Digital e Ataques à Infraestrutura: Ambos os lados lançaram operações que afetam infraestrutura civil. De oleodutos a redes elétricas, o teatro operacional vai muito além das linhas de frente.

Essas táticas ressaltam como o conflito moderno se baseia em despiste, defesas em camadas e mudanças rápidas e imprevisíveis entre operações cinéticas e cibernéticas.

Redes de Sensores e a Névoa da Guerra

A integração de redes de sensores digitais às operações militares adiciona uma nova dimensão de complexidade:

- Sombras Digitais: O conflito cria “sombras digitais” em que dados estão em fluxo constante—sinais enganosos, telemetria spoofada e logs corrompidos tornam a consciência situacional um grande desafio.

- Campo de Batalha Tridimensional: O uso de telhados, terreno elevado e redes móveis comerciais transforma paisagens urbanas em camadas de combate multi-dimensionais.

Para profissionais de cibersegurança, essas tendências significam que as defesas devem antecipar ataques tanto de manipulação de dados e degradação de sensores quanto de golpes militares tradicionais.

A Convergência dos Domínios Cinético e Digital

Definindo o Ambiente Híbrido

Guerra híbrida não é simplesmente a soma de poder “duro” (militar) e “suave” (ciber); é a convergência orquestrada dos reinos cinético e digital. Ataques à infraestrutura causam efeitos em cascata que reverberam pelas redes físicas e de dados.

Elementos de Convergência

- Integração de Drones e VANTs: Drones atuam como armas cinéticas e dispositivos de vigilância digital, coletando inteligência e executando ataques. Sua infiltração em espaço aéreo controlado perturba domínios físicos e desafia redes de comando.

- Infraestrutura como Alvo: Ataques a oleodutos, nós de comunicação e matrizes de sensores mostram que o campo de batalha agora inclui o ciberespaço.

- Manipulação de Dados e Guerra Eletrônica: Intrusões que manipulam fluxos de dados, degradam telemetria ou reduzem a fidelidade de sensores criam uma névoa de desinformação que pode cegar operadores.

Ramificações Táticas

Em cenários onde ataques à infraestrutura espelham operações cibernéticas sofisticadas, defensores devem se preparar para incidentes que borram a linha entre alertas digitais e destruição física:

- Interferência na Cadeia de Custódia: Logs forenses críticos podem ser comprometidos durante eventos ciber-cinéticos, complicando análises pós-incidente e responsabilidades legais.

- Superfície de Ataque Ampliada: Cada sensor, sistema de controle e retransmissor de comunicação é um alvo potencial.

- Sobrecarga Operacional: A convergência aumenta o volume e a complexidade de dados que defensores precisam proteger e interpretar em tempo real.

Implicações de Cibersegurança em um Conflito Híbrido

A guerra moderna demonstra que cibersegurança não se restringe a redes de TI corporativas—é parte integrante da prontidão operacional no campo de batalha. Quando ativos como oleodutos, redes elétricas e sistemas de comunicação são atacados, as repercussões afetam operações militares e infraestruturas civis.

Desafios Críticos

- Continuidade Probatória: Incidentes cibernéticos que interferem em dados operacionais criam enormes desafios para a perícia digital.

- Integridade de Dados em Ambientes Contestados: Com redes de sensores vulneráveis a spoofing e degradação, a precisão da inteligência sofre.

- Disrupção de Comando e Controle: Redes de comunicação estão cada vez mais expostas; as mesmas técnicas que degradam sensores podem fragmentar C2.

Preparação por meio de Resiliência Cibernética

Defensores precisam migrar de paradigmas tradicionais de backup para estratégias que enfrentem ataques combinados, onde um alerta de malware pode indicar um incêndio iminente em transformador:

- Defesa em Camadas: “Defense in depth” precisa ser reavaliada, garantindo controles rígidos e monitoramento em tempo real em cada camada.

- Resposta a Incidentes Integrada: Equipes de segurança devem estar prontas para cenários em que distúrbios digitais e danos cinéticos se cruzam.

- Prontidão Forense: Sistemas devem incorporar capacidades forenses que resistam a ambientes caóticos, preservando evidências.

Exemplos Reais e Análise Tática

O Ataque Guiado por Drones: Um Relato de Pokrovsk

Em 31 de outubro, forças especiais ucranianas conduziram uma inserção helitransportada em território contestado sob saturação de drones:

- Impacto Cinético: Ruas, telhados e becos viraram postos de observação para drones FPV, transformando o ambiente em zona de conflito 3D.

- Sombreamento Digital: Os mesmos drones geravam sombras digitais—fluxos de dados enganosos que ofuscavam consciência situacional.

- Lições Interdisciplinares: Sistemas de defesa aérea, tidos como impenetráveis, tornam-se vulneráveis se dados de sensores forem comprometidos.

Ataques à Infraestrutura como Operações Cibernéticas

Em outra operação, inteligência militar ucraniana atacou segmentos do oleoduto Koltsevoy:

- Disrupção Cinética: O golpe físico forçou Moscou a reconsiderar a resiliência energética.

- Efeitos Cibernéticos em Dominó: Telemetria digital de integridade do oleoduto foi interrompida, afetando redes de sensores.

- Consequências de Longo Prazo: Instabilidade na rede de energia e shedding de carga ilustram como ataques limitados podem induzir vulnerabilidades sistêmicas.

Vulnerabilidade Europeia a Incursões de Drones

No início de novembro, o aeroporto BER de Berlim quase fechou devido a incursão de drone:

- Exposição do Espaço Aéreo Civil: Voos foram desviados; protocolos de vigilância reforçados.

- Teste de Protocolos de Segurança: Incursões agem como teste vivo de detecção e resposta na OTAN.

- Implicações Cruzadas: O que ocorre no front digital hoje pode virar evento cinético amanhã.

Demonstrações Técnicas Práticas

Para equipar profissionais de cibersegurança com ferramentas práticas, apresentamos demonstrações usando Bash e Python. (Os trechos de código permanecem em inglês para evitar quebras de sintaxe.)

Bash: Varredura de Rede e Parsing de Logs

#!/bin/bash

# network_scan.sh

# This script scans a target network and outputs active IP addresses.

TARGET_NETWORK="192.168.1.0/24"

echo "Scanning network: $TARGET_NETWORK"

nmap -sn $TARGET_NETWORK | grep "Nmap scan report for" | awk '{print $5}'

echo "Network scan complete."

#!/bin/bash

# parse_logs.sh

# This script parses syslog for entries with keywords related to sensor failures or network jamming.

LOG_FILE="/var/log/syslog"

KEYWORDS=("error" "failed" "jamming" "spoof")

for keyword in "${KEYWORDS[@]}"; do

echo "Searching logs for keyword: $keyword"

grep -i "$keyword" $LOG_FILE >> anomalies.log

done

echo "Log parsing complete. Check anomalies.log for details."

Python: Coleta e Análise Automatizada de Dados

#!/usr/bin/env python3

"""

sensor_data_aggregator.py

This script simulates the aggregation of sensor data from multiple network endpoints.

"""

...

#!/usr/bin/env python3

"""

telemetry_log_parser.py

This script parses a telemetry log file to extract timestamps, sensor IDs, and error messages.

"""

...

(Os códigos completos permanecem idênticos aos originais no texto em inglês.)

Estratégias para Melhorar Integridade de Dados e Resiliência Operacional

Medidas de Segurança em Múltiplas Camadas

- Proteção de endpoint, monitoramento em tempo real e logging distribuído imutável.

Integração de Resposta a Incidentes

- Sistemas de C2 unificados, handlers automáticos e exercícios de red team.

Prontidão Forense

- Cadeia de custódia rígida, ferramentas de correlação de dados e backups resilientes.

Redundância e Resiliência Operacional

- Endurecimento de infraestrutura, arquiteturas descentralizadas e treinamento cross-domain.

Conclusão: Lições Aprendidas e Perspectivas Futuras

O conflito em evolução em Pokrovsk é um microcosmo da guerra híbrida na qual as linhas entre batalhas cinéticas e digitais se confundem. Para profissionais de cibersegurança, governança da informação e eDiscovery, as implicações são vastas. Paradigmas tradicionais de resposta a incidentes precisam ser reformulados para cenários onde perturbações cinéticas se traduzem em caos digital. Os exemplos técnicos aqui apresentados demonstram que insights acionáveis emergem com as ferramentas e estratégias certas.

Integrar abordagens orientadas a dados com defesas cinéticas robustas, resposta a incidentes iterativa e treinamento cross-domain será vital. Esta convergência não é risco teórico—já ocorre em campos de batalha urbanos como Pokrovsk.

Referências

- Institute for the Study of War (ISW)

- Nmap – Free Security Scanner

- OWASP Logging Cheat Sheet

- Python Requests Library Documentation

- Bash Scripting Guide – GNU Manuals

- MITRE ATT&CK Framework

Para artigos mais detalhados e atualizações sobre guerra híbrida, guerra de drones e convergência de ameaças cinéticas e cibernéticas, assine nosso blog e participe da discussão nos comentários abaixo.

Leve Sua Carreira em Cibersegurança para o Próximo Nível

Se você achou este conteúdo valioso, imagine o que você poderia alcançar com nosso programa de treinamento de elite abrangente de 47 semanas. Junte-se a mais de 1.200 alunos que transformaram suas carreiras com as técnicas da Unidade 8200.