Superando 8 Desafios na Implementação do Zero Trust

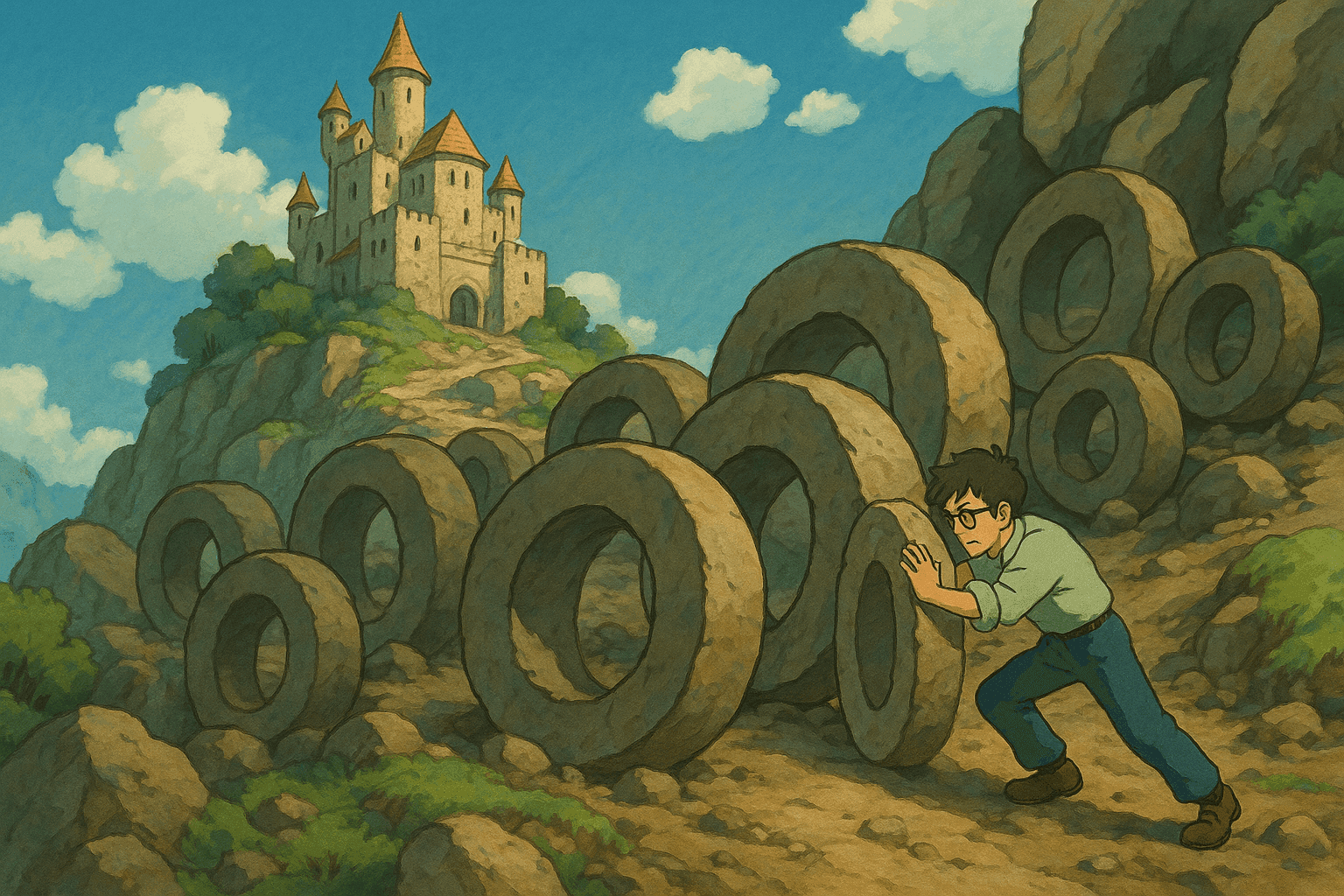

# Superando 8 Desafios da Implementação de Zero Trust: Um Guia Técnico Abrangente

A Arquitetura Zero Trust (ZTA) tornou-se rapidamente uma das abordagens de cibersegurança mais comentadas nos últimos anos. Sua filosofia central de “nunca confie, sempre verifique” obriga as organizações a analisar e revalidar continuamente cada solicitação de acesso, garantindo que ameaças internas e externas sejam significativamente minimizadas. Entretanto, a transição para um modelo Zero Trust não acontece sem desafios. Neste guia extenso, apresentaremos oito desafios comuns encontrados durante a implementação, descreveremos os riscos e possíveis soluções em detalhe e traremos exemplos do mundo real com trechos de código em Bash e Python para ilustrar como monitorar, testar e, gradualmente, suavizar a migração para Zero Trust.

Neste artigo, abordaremos:

- Introdução ao Zero Trust em Cibersegurança

- Integração de Sistemas Legados

- Impacto na Experiência do Usuário e Resistência Cultural

- Complexidade da Implementação

- Gerenciamento de Riscos de Terceiros

- Implicações de Custo

- Visibilidade na Gestão de Identidades

- Políticas Inconsistentes e Conformidade

- Sobreposições de Stack Tecnológico e Escalabilidade

- Melhores Práticas e Exemplos do Mundo Real

- Exemplos de Código e Demonstrações Técnicas

- Referências e Leitura Complementar

> Palavras-chave: Zero Trust, cibersegurança, gestão de riscos, gestão de identidades, sistemas legados, conformidade, guia técnico, exemplos de código, Bash, Python, segurança contínua, autenticação adaptativa

---

## Tabela de Conteúdos

1. [Introdução ao Zero Trust](#introdução-ao-zero-trust)

2. [Integração de Sistemas Legados](#integração-de-sistemas-legados)

3. [Impacto na Experiência do Usuário & Resistência Cultural](#impacto-na-experiência-do-usuário--resistência-cultural)

4. [Complexidade da Implementação](#complexidade-da-implementação)

5. [Gerenciamento de Riscos de Terceiros](#gerenciamento-de-riscos-de-terceiros)

6. [Implicações de Custo](#implicações-de-custo)

7. [Visibilidade na Gestão de Identidades](#visibilidade-na-gestão-de-identidades)

8. [Políticas Inconsistentes & Obstáculos de Conformidade](#políticas-inconsistentes--obstáculos-de-conformidade)

9. [Sobreposições de Stack Tecnológico & Escalabilidade](#sobreposições-de-stack-tecnológico--escalabilidade)

10. [Exemplos do Mundo Real e Trechos de Código](#exemplos-do-mundo-real-e-trechos-de-código)

11. [Conclusão: Toda Confiança no Zero Trust](#conclusão-toda-confiança-no-zero-trust)

12. [Referências & Leitura Complementar](#referências--leitura-complementar)

---

## Introdução ao Zero Trust

Zero Trust é mais do que um termo da moda — é uma mudança de paradigma em como as organizações pensam sobre segurança. Em vez de assumir que tudo dentro da rede é seguro, Zero Trust exige autenticação contínua e controles de acesso rigorosos para cada solicitação, independentemente da origem. Essa abordagem é particularmente crucial à medida que as empresas adotam computação em nuvem, trabalho remoto e o crescente ambiente de Internet das Coisas (IoT).

### O que é Zero Trust?

No seu núcleo, Zero Trust é um modelo de segurança que dita que nenhum ativo ou conta de usuário recebe confiança inerente com base somente em localização geográfica, rede ou propriedade do ativo. Em vez disso, cada tentativa de acesso deve ser verificada via autenticação multifator (MFA), monitoramento contínuo e controles de acesso rígidos. A implementação de Zero Trust é reconhecida por grandes normas e órgãos reguladores como NIST, ISO e CISA, tornando-a essencial para organizações que desejam permanecer em conformidade e seguras.

### Por que Zero Trust é importante?

– Minimiza movimento lateral de invasores

– Melhora a defesa contra phishing, ransomware e ameaças internas

– Atende requisitos de conformidade de privacidade de dados e controle de acesso

– Possibilita transformação digital segura em um cenário tecnológico em rápida evolução

Zero Trust não está livre de desafios, contudo. Ao aprofundar-nos nos oito principais obstáculos na implantação de um framework Zero Trust, você entenderá tanto os riscos quanto as soluções que podem levar a uma implementação bem-sucedida.

---

## Integração de Sistemas Legados

### Visão Geral do Desafio

Muitas organizações dependem de sistemas legados que as serviram por muito tempo, porém esses sistemas normalmente não possuem a programação e a arquitetura necessárias para os controles modernos de segurança encontrados em implementações Zero Trust. Hardware e software antigos podem não se integrar a novos métodos de autenticação ou políticas de segurança adaptativas.

### Estratégias de Mitigação

1. **Atualizações em Fases:** Planeje uma transição gradual de equipamentos legados para sistemas modernos que suportem Zero Trust.

2. **Soluções de Middleware:** Use middleware para fazer a ponte entre sistemas antigos e componentes Zero Trust.

3. **API Wrappers:** Desenvolva wrappers de API em torno dos sistemas legados para modernizá-los na camada de interface sem exigir uma substituição completa.

### Exemplo do Mundo Real

Uma instituição financeira pode ter mainframes legados que controlam dados de cofre e transações. Em vez de uma reforma total, ela pode introduzir uma camada de middleware que valida e registra cada transação, garantindo conformidade com os princípios Zero Trust.

### Exemplo de Código: Varredura de Sistemas Legados com Nmap em Python

```python

import nmap

import sys

def scan_legacy_systems(network_range):

"""

Usa o Nmap para identificar sistemas legados em um intervalo de rede.

Sistemas legados podem ser identificados por portas abertas ou assinaturas de software desatualizado.

"""

nm = nmap.PortScanner()

print(f"Escaneando intervalo de rede: {network_range}")

nm.scan(hosts=network_range, arguments='-sV -p 21,23,25,80,443')

for host in nm.all_hosts():

print(f"Host: {host} ({nm[host].hostname()})")

for proto in nm[host].all_protocols():

for port in nm[host][proto].keys():

service = nm[host][proto][port]['name']

version = nm[host][proto][port]['version']

print(f"Porta: {port}/{proto} - Serviço: {service}, Versão: {version}")

# Sinaliza sistemas legados com base em versão ou portas abertas típicas

if 'ftp' in service or 'telnet' in service:

print(f"--> Indicador de legado encontrado em {host} porta {port}")

if __name__ == "__main__":

if len(sys.argv) != 2:

print("Uso: python scan_legacy.py <intervalo_de_rede>")

sys.exit(1)

network_range = sys.argv[1]

scan_legacy_systems(network_range)

Impacto na Experiência do Usuário & Resistência Cultural

Visão Geral do Desafio

Implementar Zero Trust requer não apenas mudanças técnicas, mas também uma mudança significativa na cultura e comportamento dos usuários. Funcionários podem achar etapas adicionais de autenticação incômodas, gerando resistência a mudanças nos fluxos de trabalho existentes.

Estratégias de Mitigação

- Autenticação Adaptativa: Implemente Single Sign-On (SSO) aliado a autenticação adaptativa, em que a intensidade da verificação varia conforme a análise de risco.

- Treinamento e Conscientização: Sessões de treinamento regulares e comunicações claras sobre os benefícios de Zero Trust ajudam a reduzir a resistência.

- Loops de Feedback: Estabeleça ciclos iterativos de feedback para aprimorar continuamente a interface e os fluxos de autenticação.

Exemplo do Mundo Real

Uma organização de saúde com controles de acesso estritos a prontuários pode usar MFA adaptativa. Em logins de baixo risco, o funcionário fornece apenas senha; para solicitações de alto risco, o sistema solicita verificação biométrica, minimizando atrito sem comprometer a segurança.

Exemplo de Código: Simulação de Autenticação Adaptativa em Bash

#!/bin/bash

# Simula um cenário de autenticação adaptativa

RISK_SCORE=$((RANDOM % 100))

echo "Pontuação de risco calculada: $RISK_SCORE"

if [ $RISK_SCORE -lt 50 ]; then

echo "Baixo risco detectado. Digite sua senha."

read -s -p "Senha: " password

echo -e "\nAutenticação por senha concluída."

else

echo "Alto risco detectado. Iniciando verificação biométrica (simulada)."

sleep 2

echo "Verificação biométrica bem-sucedida."

fi

Complexidade da Implementação

Visão Geral do Desafio

Zero Trust é inerentemente complexo devido à abordagem multi-camada que envolve prevenção de perda de dados contínua, monitoramento comportamental em tempo real e revalidação constante de identidades. Tal complexidade pode criar barreiras para a adoção fluida em toda a empresa.

Estratégias de Mitigação

- Priorize Áreas de Alto Risco: Comece aplicando Zero Trust nos pontos mais críticos da rede e expanda gradualmente.

- Aproveite Especialistas: Utilize white hats, pentesters e avaliações de risco para identificar e priorizar áreas críticas.

- Implantação Modular: Divida a implementação em fases modulares, tornando-a gerenciável.

Exemplo do Mundo Real

Uma rede varejista que sofreu vazamentos de dados repetidos pode primeiro aplicar controles Zero Trust ao processamento de pagamentos e dados de clientes, expandindo depois para infraestrutura menos crítica.

Exemplo de Código: Parse de Logs para Acessos Não Autorizados

import re

def parse_security_logs(log_file):

"""

Analisa um arquivo de log em busca de tentativas de acesso não autorizado.

"""

tentativas = []

pattern = re.compile(r"Tentativa de acesso não autorizado de (\d+\.\d+\.\d+\.\d+)")

with open(log_file, 'r') as file:

for line in file:

match = pattern.search(line)

if match:

tentativas.append(match.group(1))

return tentativas

if __name__ == "__main__":

log_file = "access.log"

ips = parse_security_logs(log_file)

if ips:

print("Tentativas de acesso não autorizado detectadas a partir dos IPs:")

for ip in ips:

print(f"- {ip}")

else:

print("Nenhuma tentativa de acesso não autorizado encontrada.")

Gerenciamento de Riscos de Terceiros

Visão Geral do Desafio

Implementações Zero Trust geralmente dependem de ferramentas e serviços de terceiros. Sem avaliação e integração adequadas, essas dependências podem introduzir vulnerabilidades, minando o princípio Zero Trust de que nenhuma entidade é confiável por padrão.

Estratégias de Mitigação

- Critérios de Avaliação: Exija que fornecedores atendam critérios de reputação, certificações e alinhamento a políticas internas.

- Auditorias Contínuas: Audite regularmente componentes terceirizados.

- Colaboração com Fornecedores: Trabalhe de perto para lidar com ameaças emergentes.

Exemplo do Mundo Real

Antes de integrar um provedor de nuvem popular, a organização deve verificar se ele oferece gestão de identidades consistente, criptografia adequada e conformidade com normas.

Exemplo de Código: Verificação de Saúde de API de Terceiro em Bash

#!/bin/bash

API_URL="https://thirdparty.example.com/api/health"

response=$(curl -s -o /dev/null -w "%{http_code}" $API_URL)

if [ "$response" -eq 200 ]; then

echo "API de terceiro está saudável."

else

echo "Atenção: API de terceiro retornou código $response"

fi

Implicações de Custo

Visão Geral do Desafio

A implementação de uma Arquitetura Zero Trust pode ser cara inicialmente. Compra de hardware, licenças, treinamentos e possível reestruturação de sistemas legados geram investimento significativo. No entanto, os benefícios de longo prazo normalmente superam esses custos.

Estratégias de Mitigação

- Análise de ROI: Use estudos de caso para prever economias futuras com redução de incidentes.

- Investimento em Fases: Comece pelos componentes críticos; escale à medida que o ROI se comprova.

- Parcerias com Fornecedores: Busque pacotes e caminhos de migração custo-efetivos.

Exemplo do Mundo Real

O sistema judiciário de New Jersey economizou cerca de US$ 10,7 milhões ao migrar gradualmente para Zero Trust e reduzir incidentes de segurança.

Discussão de Justificativa de Custos

Benefícios percebidos:

- Menor tempo de inatividade por incidentes

- Custos de remediação reduzidos

- Produtividade aumentada

- Conformidade aprimorada, diminuindo multas

Visibilidade na Gestão de Identidades

Visão Geral do Desafio

Em Zero Trust, gerenciar identidades e permissões é fundamental. Ter visibilidade completa sobre quem acessa quais recursos, e em que condições, é imprescindível para manter a segurança.

Estratégias de Mitigação

- Gestão de Identidade Centralizada: Ferramentas que ofereçam “pane of glass” único.

- Análise Comportamental: IA/ML para perfis de comportamento e detecção de desvios.

- Trilhas de Auditoria: Logs abrangentes para validar se permissões seguem a política.

Exemplo do Mundo Real

Uma empresa global adotou solução centralizada que analisa padrões de login, destacando anomalias como acessos em fusos horários incomuns.

Exemplo de Código: Análise de Logs de Acesso em CSV

import csv

from collections import defaultdict

def analyze_access_log(log_csv):

"""

Resume logins bem-sucedidos e falhos por usuário.

"""

resumo = defaultdict(lambda: {'Sucesso': 0, 'Falha': 0})

with open(log_csv, newline='') as csvfile:

reader = csv.DictReader(csvfile)

for row in reader:

user = row['username']

status = row['status']

if status == 'success':

resumo[user]['Sucesso'] += 1

elif status == 'failed':

resumo[user]['Falha'] += 1

return resumo

if __name__ == "__main__":

log_file = "access_log.csv"

summary = analyze_access_log(log_file)

print("Resumo de Acesso por Usuário:")

for user, counts in summary.items():

print(f"{user}: Sucessos = {counts['Sucesso']}, Falhas = {counts['Falha']}")

Políticas Inconsistentes & Obstáculos de Conformidade

Visão Geral do Desafio

Mesmo com tecnologia disponível, políticas internas inconsistentes e requisitos regulatórios podem criar dificuldades. Organizações frequentemente lutam para alinhar suas políticas de cibersegurança às melhores práticas do setor.

Estratégias de Mitigação

- Alinhamento a Padrões: Utilize CISA Zero Trust Maturity Model, NIST ou ISO.

- Auditorias Externas: Contrate auditores para validar conformidade.

- Revisões Regulares: Atualize políticas para acompanhar ameaças e requisitos.

Exemplo do Mundo Real

Uma corporação multinacional unificou políticas sob ISO 27001, garantindo que as práticas Zero Trust atendam ao padrão máximo, independentemente da região.

Exemplo de Código: Verificando Logs de Conformidade

#!/bin/bash

LOG_FILE="/var/log/policy_compliance.log"

if [ ! -f "$LOG_FILE" ]; then

echo "Arquivo de log de conformidade não encontrado!"

exit 1

fi

erros=$(grep -ci "violação de política" "$LOG_FILE")

if [ "$erros" -gt 0 ]; then

echo "Foram encontradas $erros violações de política! Verifique o log para detalhes."

else

echo "Todas as políticas parecem em conformidade."

fi

Sobreposições de Stack Tecnológico & Escalabilidade

Visão Geral do Desafio

Grandes empresas usam stacks complexas com centenas de aplicativos. Integrar controles Zero Trust pode resultar em incompatibilidades e redundâncias, tornando a escalabilidade desafiadora.

Estratégias de Mitigação

- Auditoria de Stack: Identifique aplicativos críticos.

- Reduzir Redundâncias: Consolide ferramentas.

- Escalabilidade Modular: Introduza Zero Trust em fases.

- Soluções em Nuvem: Aproveite provedores com frameworks Zero Trust integrados.

Exemplo do Mundo Real

Uma organização média integrou Zero Trust primeiro em sistemas que lidam com dados sensíveis de clientes; depois estendeu para os demais aplicativos.

Exemplo de Código: Auditoria de Pacotes Instalados

#!/bin/bash

echo "Listando pacotes instalados..."

dpkg --get-selections | awk '{print $1}' > aplicativos_instalados.txt

echo "Lista salva em aplicativos_instalados.txt."

grep -E '^(nginx|apache2|mysql|postgres)' aplicativos_instalados.txt > aplicativos_criticos.txt

echo "Aplicativos críticos salvos em aplicativos_criticos.txt."

Exemplos do Mundo Real e Trechos de Código

Exemplo de Implementação End-to-End

- Varredura de Rede Base: Nmap para identificar sistemas legados.

- Autenticação Adaptativa: SSO + MFA adaptativa para médicos remotos.

- Monitoramento Contínuo: Scripts Python para logs de autenticação.

- Auditorias de Terceiros e Políticas: Scripts Bash para saúde de APIs e conformidade.

Integração com Segurança em Nuvem

Provedores como Azure (Conditional Access) e Google Cloud (BeyondCorp) oferecem suporte nativo a Zero Trust, simplificando a administração.

Exemplo de Código: Monitorando Logins em Nuvem

import requests, json

def fetch_cloud_logins(api_endpoint, token):

headers = {"Authorization": f"Bearer {token}", "Content-Type": "application/json"}

r = requests.get(api_endpoint, headers=headers)

if r.status_code == 200:

return r.json()

else:

raise Exception(f"Erro ao buscar logins: {r.status_code}")

def analyze_logins(data):

return [e for e in data.get("events", []) if e.get("status") != "success"]

if __name__ == "__main__":

API = "https://api.cloudprovider.com/v1/logins"

TOKEN = "seu-token-seguro"

try:

logs = fetch_cloud_logins(API, TOKEN)

suspeitos = analyze_logins(logs)

if suspeitos:

print("Eventos suspeitos:")

print(json.dumps(suspeitos, indent=2, ensure_ascii=False))

else:

print("Todos os logins estão seguros.")

except Exception as e:

print(str(e))

Conclusão: Toda Confiança no Zero Trust

Zero Trust é mais que um conjunto de diretrizes técnicas — é uma abordagem transformadora que exige mudanças culturais, processuais e tecnológicas. Embora a implementação seja desafiadora devido a sistemas legados, resistência de usuários e complexidade, os benefícios de longo prazo são inegáveis. Ao lidar com riscos de terceiros, custos, gestão de identidades, conformidade e escalabilidade, as organizações fortalecem suas defesas e preparam-se para um ambiente de TI moderno.

Cada desafio pode ser visto como oportunidade para reforçar defesas, agilizar fluxos de trabalho e estabelecer cultura de segurança proativa. Com planejamento cuidadoso, testes práticos, treinamento eficaz e automação com IA/ML, Zero Trust se torna sustentável em um mundo digital dinâmico.

Ao monitorar, refinar e integrar continuamente, sua organização pode adaptar-se a ameaças emergentes e garantir que acessos indesejados sejam barrados — uma decisão de confiança por vez.

Referências & Leitura Complementar

- NIST SP 800-207: Zero Trust Architecture

- CISA Zero Trust Maturity Model

- ISO/IEC 27001 Gestão de Segurança da Informação

- Google BeyondCorp

- Microsoft Zero Trust Security

- Site Oficial do Nmap

Este guia técnico ofereceu uma visão abrangente sobre os desafios de implementar Zero Trust — da integração de sistemas legados à escalabilidade do stack tecnológico. Com exemplos reais, trechos de código em Bash e Python e discussão de melhores práticas, você está agora mais preparado para executar uma estratégia Zero Trust robusta.

Adote a jornada Zero Trust e lembre-se: no cenário de ameaças atual, “nunca confie, sempre verifique” é mais crítico do que nunca.

Boas práticas de segurança!

Leve Sua Carreira em Cibersegurança para o Próximo Nível

Se você achou este conteúdo valioso, imagine o que você poderia alcançar com nosso programa de treinamento de elite abrangente de 47 semanas. Junte-se a mais de 1.200 alunos que transformaram suas carreiras com as técnicas da Unidade 8200.