Impactos das Mudanças Climáticas Explicados

Below is the complete translation of the requested text into Brazilian Portuguese, presented em Markdown.

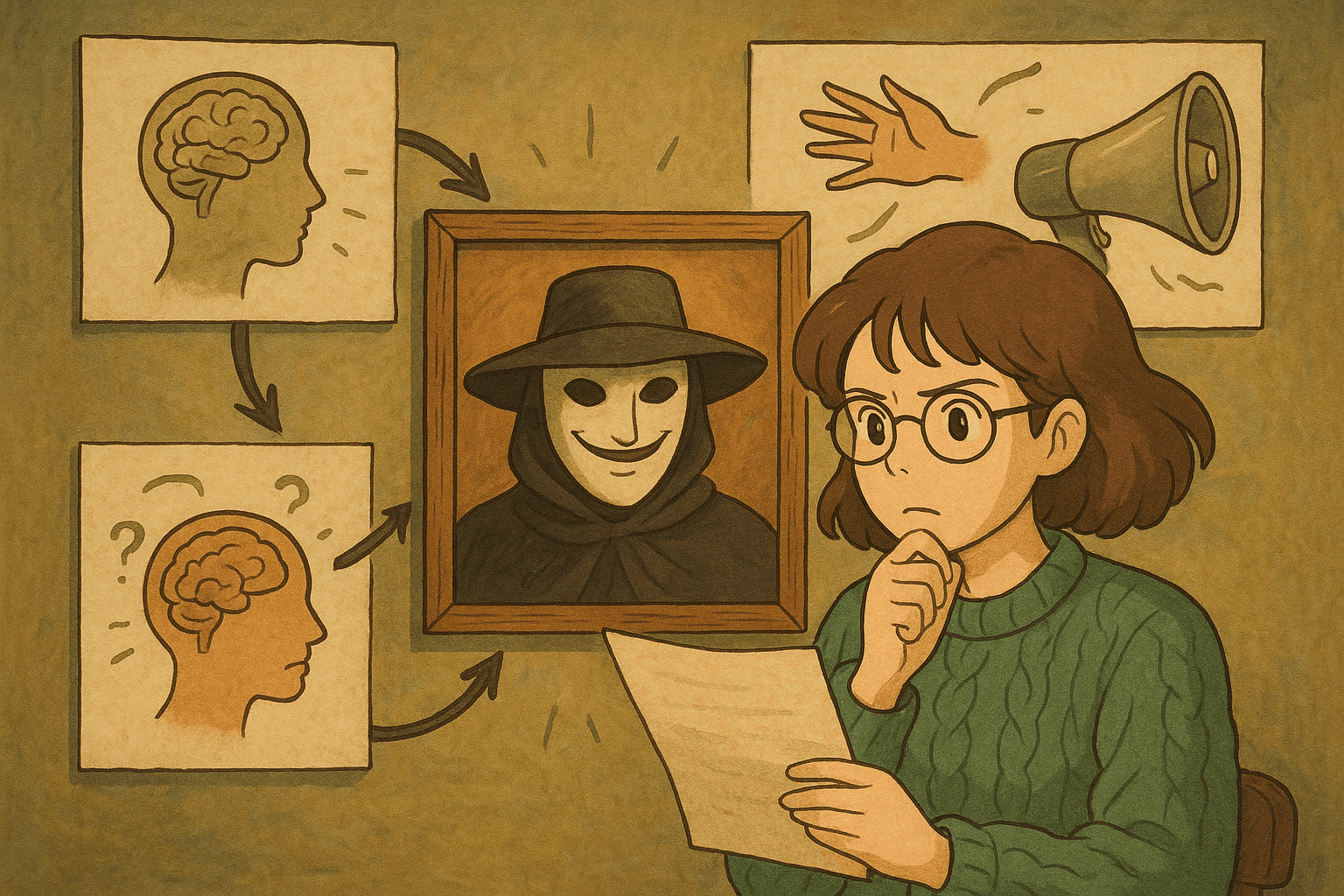

A Decepção como Conceito-Ponte em Desinformação, Informação Enganosa e Cibersegurança

A decepção tem sido objeto de estudo nas ciências sociais, nos estudos da informação e na cibersegurança. No campo da teoria da comunicação, a decepção vem surgindo como um conceito-ponte que liga a intencionalidade por trás da desinformação, a existência de informações enganosas e as consequentes percepções equivocadas dos públicos. Este guia completo explora a decepção sob as perspectivas teórica e técnica, detalhando seu papel como estrutura para compreender a disseminação de informações falsas e sua aplicação em modernas estratégias de cibersegurança.

Neste artigo, você aprenderá:

- Os fundamentos de desinformação, informação enganosa e decepção

- Um framework holístico que conecta a intenção enganosa aos resultados comunicacionais

- Aplicações e implicações no mundo real para a cibersegurança

- Como empregar técnicas de varredura e análise usando exemplos de código em Bash e Python

- Estratégias práticas para detectar decepção em dados e tráfego de rede

Ao final, você terá uma compreensão mais clara de como a decepção atua como conceito-ponte e como pode ser aplicada na prática para melhorar as defesas de cibersegurança contra ameaças desinformativas.

Índice

- Introdução

- Conceitos Fundamentais: Decepção, Desinformação e Informação Enganosa

- Um Framework Holístico para Decepção

- Decepção na Cibersegurança

- Exemplos e Aplicações Reais

- Implementação Técnica: Varredura e Parsing com Bash e Python

- Conclusão

- Referências

Introdução

Em um cenário digital cada vez mais interconectado, compreender como a decepção manipula comunicações on-line e off-line é fundamental. Seja em campanhas políticas de desinformação durante eleições ou em cibercriminosos que aplicam técnicas enganosas para invadir redes, a decepção permanece estratégia central.

Na teoria da comunicação, decepção é definida como a convergência de:

- Intenção identificável de um ator em enganar

- Um processo comunicacional mensurável

- Resultados atitudinais ou comportamentais moldados por interações enganosas

Este post explica o framework interdisciplinar construído a partir de décadas de pesquisa e demonstra como ele pode ser aplicado à cibersegurança, onde o objetivo não é apenas detectar intenção maliciosa, mas também iludir e prender atacantes por meio de decepção estratégica.

Conceitos Fundamentais: Decepção, Desinformação e Informação Enganosa

O ecossistema de informação moderno está repleto de conteúdo falso e enganoso. Para entender onde a decepção se encaixa, é essencial definir os termos:

- Decepção: Uso deliberado de táticas destinadas a enganar o público, em que a intenção do enganador pode ser empiricamente ligada aos resultados em atitudes e comportamentos.

- Desinformação: Informação falsa ou enganosa disseminada deliberadamente com intenção de enganar.

- Informação enganosa (misinformation): Dados imprecisos ou falsos compartilhados sem intenção maliciosa, embora possam gerar percepções equivocadas.

Como conceito-ponte, a decepção vai além da desinformação e da informação enganosa ao conectar explicitamente intenção, ato enganoso e consequências. Diferentemente de plágio ou erros acidentais na comunicação, a decepção está intimamente ligada a dinâmicas de poder e manipulação intencional.

Um Framework Holístico para Decepção

Trabalhos recentes (por exemplo, Chadwick & Stanyer, 2022) dividem a decepção em variáveis e indicadores inter-relacionados. Esse framework serve tanto para investigação acadêmica quanto para aplicação prática em cibersegurança.

Intenção e Resultado

A decepção é definida por dois fatores críticos:

- Intenção de enganar: o ator tenta conscientemente iludir o público.

- Resultado observado: a manipulação gera crenças ou comportamentos falsos no grupo-alvo.

Esse enfoque destaca a conexão entre o que o ator enganoso pretende alcançar e o impacto real sobre a opinião pública ou sistemas de segurança.

Distorções Sistêmicas de Mídia

Em ambientes de mídia, comunicações tradicionais e digitais podem distorcer o fluxo de informação. Exemplos:

- Viés algorítmico: quando sistemas priorizam conteúdo sensacionalista ou divisivo.

- Amplificação de conteúdo: narrativas enganosas que se tornam virais por efeitos de rede.

Essas distorções moldam a percepção dos públicos, facilitando a manipulação.

Viés Cognitivo e Interações Relacionais

Estratégias enganosas exploram vieses cognitivos conhecidos, como:

- Viés de confirmação: favorecer informações que confirmam crenças prévias.

- Heurística da disponibilidade: confiar em exemplos imediatos para avaliar um tema.

A decepção é mais eficaz quando se aproveita desses vieses por meio de comunicação relacional, em que confiança entre emissor e receptor é crucial.

Mapeando Atributos e Técnicas de Decepção

Para construir um modelo robusto, pesquisadores identificaram atributos e técnicas principais:

- Desvio estratégico (mis-direction)

- Operações de falsa bandeira (false flag)

- Enquadramento narrativo (narrative framing)

Tabela 1 resume dez variáveis relevantes e seus indicadores:

| Variável | Exemplos de Indicador |

|---|---|

| 1. Identificação do Ator | Autenticação da fonte, reputação, afiliações |

| 2. Declaração de Intenção | Linguagem enganosa, pistas simbólicas |

| 3. Construção da Mensagem | Estrutura narrativa, enquadramento, viés político |

| 4. Mecanismo de Entrega | Redes sociais, broadcast, redes interpessoais |

| 5. Distorções Sistêmicas de Mídia | Viés algorítmico, amplificação seletiva |

| 6. Exploração de Vieses Cognitivos | Confirmação, heurísticas |

| 7. Enquadramento Contextual | Narrativas situacionais, timing das mensagens |

| 8. Observação de Resultados | Mudança comportamental, opinião, impacto em rede |

| 9. Análise de Vetor de Ataque | Modos de ataque cibernético, phishing |

| 10. Loop de Feedback | Narrativas subsequentes que reforçam a decepção |

Esse panorama evidencia que decepção não é processo linear, mas interação complexa entre intenção, técnica e impacto.

Decepção na Cibersegurança

Na cibersegurança, a decepção é tanto tática de adversários quanto estratégia defensiva. Ameaças — de phishing a APTs — dependem de técnicas enganosas para explorar redes e dados.

Táticas Enganosas em Ataques Cibernéticos

Criminosos usam decepção para:

- Mascarar identidades confiáveis (impersonação)

- Engenharia social para obter credenciais

- Ofuscar dados maliciosos entre arquivos legítimos

- Comportamento de sistema enganoso para confundir analistas

Exemplo clássico: phishing, no qual e-mails falsos imitam bancos para roubar senhas.

Implementando Tecnologias de Decepção

Defensivamente, profissionais utilizam tecnologias de decepção que plantam dados e sistemas-isca:

- Honeypots e Honeynets

- Grades de Decepção (Deception Grids)

- Repositórios de Dados Falsos

Essas abordagens atrasam ou dissuadem atacantes, transformando a decepção em atributo crítico de defesa.

Exemplos e Aplicações Reais

Estudo de Caso: Ameaças Persistentes Avançadas (APTs)

APTs combinam táticas de falsa bandeira, malware que imita aplicativos benignos e colaborações internas para mascarar origens e motivações, dificultando a detecção.

Estudo de Caso: Honeypots e Grades de Decepção

Uma empresa financeira montou uma grade de decepção com honeypots que simulavam bases de dados sensíveis e credenciais falsas. Um invasor, após phishing, foi desviado para o ambiente-isca, gerando alertas automáticos e fornecendo inteligência valiosa sobre TTPs.

Implementação Técnica: Varredura e Parsing com Bash e Python

Varredura de Rede com Nmap e Bash

#!/bin/bash

# nmap_scan.sh - Script para executar varredura Nmap

NETWORK_RANGE="192.168.1.0/24"

OUTPUT_FILE="nmap_scan_output.xml"

echo "Iniciando varredura Nmap em: $NETWORK_RANGE"

nmap -oX $OUTPUT_FILE -sV $NETWORK_RANGE

echo "Varredura concluída. Resultado salvo em $OUTPUT_FILE"

Parsing e Análise dos Resultados com Python

#!/usr/bin/env python3

"""

parse_nmap.py - Analisa XML do Nmap e detecta portas/serviços suspeitos.

Uso: python3 parse_nmap.py nmap_scan_output.xml

"""

import sys

import xml.etree.ElementTree as ET

def parse_nmap_xml(xml_file):

try:

tree = ET.parse(xml_file)

root = tree.getroot()

print(f"XML {xml_file} analisado com sucesso.")

return root

except Exception as e:

print(f"Erro ao analisar XML: {e}")

sys.exit(1)

def check_services(root):

suspeitos = []

for host in root.findall('host'):

ip = host.find('address').attrib['addr']

for port in host.find('ports').findall('port'):

port_id = port.attrib['portid']

service = port.find('service').attrib.get('name', 'unknown')

if service in ['telnet', 'ftp'] or (int(port_id) < 1024 and service == 'unknown'):

suspeitos.append((ip, port_id, service))

return suspeitos

def main(xml_file):

root = parse_nmap_xml(xml_file)

suspeitos = check_services(root)

if suspeitos:

print("\nServiços suspeitos detectados:")

for s in suspeitos:

print(f"IP: {s[0]}, Porta: {s[1]}, Serviço: {s[2]}")

else:

print("Nenhum serviço suspeito encontrado.")

if __name__ == "__main__":

if len(sys.argv) != 2:

print("Uso: python3 parse_nmap.py <nmap_scan_output.xml>")

sys.exit(1)

main(sys.argv[1])

Extensão com Pandas (opcional)

import pandas as pd

def summarize_scan_data(suspeitos):

df = pd.DataFrame(suspeitos, columns=["IP", "Porta", "Serviço"])

resumo = df.groupby("Serviço").size().reset_index(name="Contagem")

print("\nResumo de serviços suspeitos:")

print(resumo)

Conclusão

A decepção, como conceito-ponte entre desinformação, informação enganosa e cibersegurança, fornece compreensão mais rica sobre como atores manipulam percepções e resultados. Conectando estratégias enganosas a seus impactos cognitivos e comportamentais, pesquisadores e profissionais podem desenvolver abordagens mais refinadas de detecção e prevenção.

Tanto adversários quanto defensores utilizam decepção. Enquanto atacantes a empregam para camuflar atividades, defensores recorrem a honeypots, sistemas-isca e grades de decepção para confundir intrusos. O framework holístico auxilia na pesquisa e na prática, e os exemplos técnicos em Bash e Python mostram como transformar teoria em ação, identificando e mitigando riscos de forma eficaz.

À medida que a tecnologia evolui, também evoluirão as táticas de decepção. Permanecer proativo exige não apenas detectar, mas entender profundamente os componentes fundamentais da decepção: intenção, processo e resultado.

Referências

- Chadwick, A., & Stanyer, J. (2022). Deception as a Bridging Concept in the Study of Disinformation, Misinformation, and Misperceptions: Toward a Holistic Framework. Communication Theory, 32(1), 1–24.

- Fallis, D. (2011). The epistemic significance of deceptive information. In E. C. Chang, E. F. G. Jenter, & W. T. Whyte (Eds.), Knowledge and Communication.

- Nmap Official Website. https://nmap.org/

- Python Official Documentation. https://docs.python.org/3/

- Bash Scripting Guide. https://www.gnu.org/software/bash/manual/

Integrando teoria da comunicação e técnicas práticas de cibersegurança, este artigo oferece uma visão abrangente de como a decepção opera em múltiplas disciplinas. Seja você profissional experiente ou iniciante, entender esses conceitos é crucial para proteger dados e combater práticas enganosas no ambiente digital atual.

Leve Sua Carreira em Cibersegurança para o Próximo Nível

Se você achou este conteúdo valioso, imagine o que você poderia alcançar com nosso programa de treinamento de elite abrangente de 47 semanas. Junte-se a mais de 1.200 alunos que transformaram suas carreiras com as técnicas da Unidade 8200.