Bondade Armazenada

O que é Gentileza Instrumentalizada? Um Exame Detalhado da Gentileza como Tática Estratégica de Cibersegurança

No cenário digital atual, onde engenharia social e manipulação cibernética são comuns, um termo que vem ganhando força é Gentileza Instrumentalizada (em inglês, Weaponized Kindness). Mas o que exatamente esse termo significa e como ele pode ser usado — ou abusado — no domínio da cibersegurança? Neste artigo técnico de formato longo, vamos explorar o conceito de gentileza instrumentalizada, desde suas origens sociopsicológicas até suas possíveis aplicações em segurança da informação. Também apresentaremos exemplos do mundo real, demonstrações práticas (incluindo trechos de código em Bash e Python) e analisaremos como essa ideia emergente se situa na interseção entre manipulação, perícia digital e hacking ético.

Índice

- Introdução

- As Origens da Gentileza Instrumentalizada

- Gentileza Instrumentalizada na Cibersegurança

- Exemplos do Mundo Real

- Implementação Técnica e Detecção

- Conceitos Avançados e Novas Aplicações

- Conclusão

- Referências

Introdução

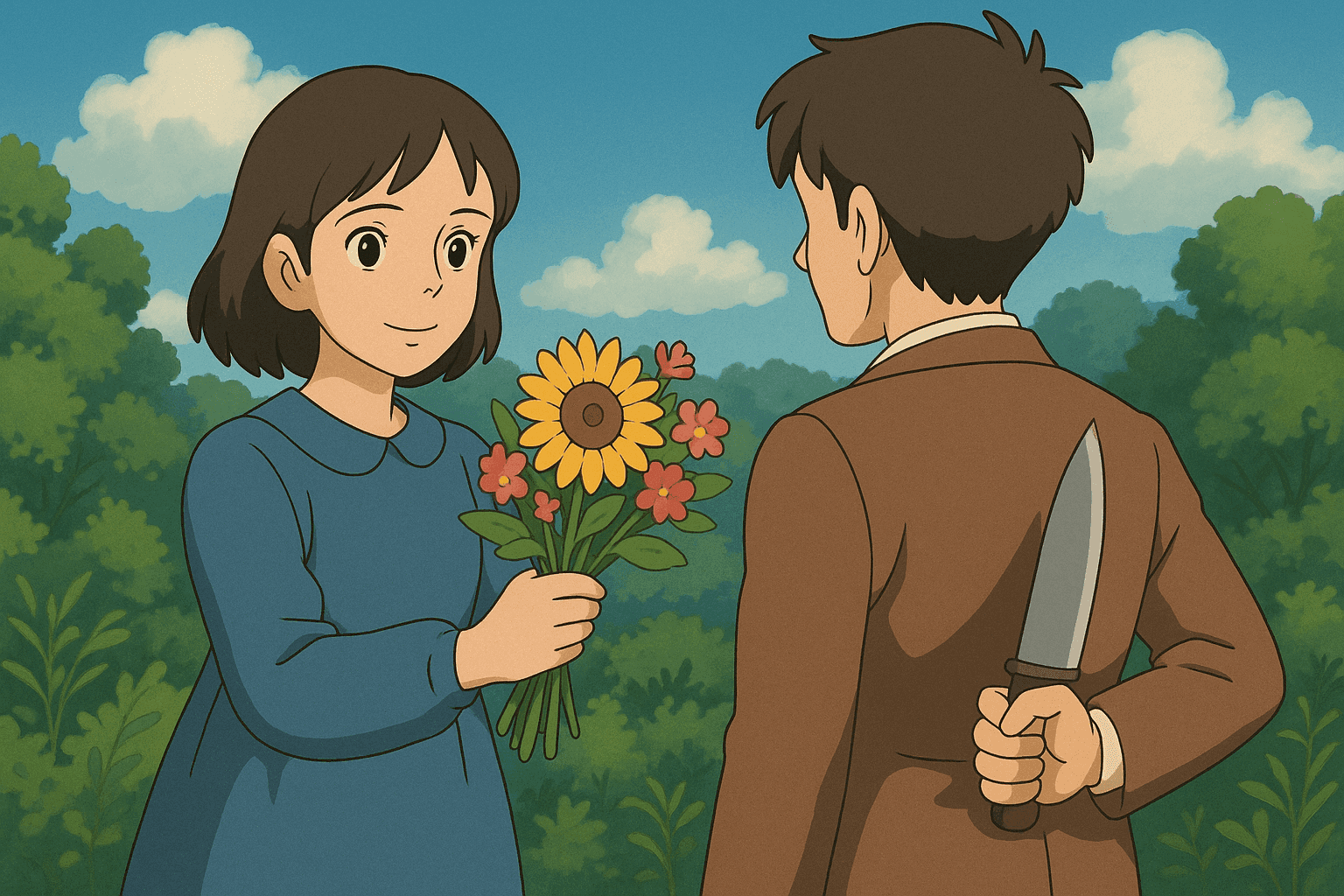

À primeira vista, o conceito de gentileza instrumentalizada pode soar contraditório. Como um gesto tipicamente associado à benevolência pode ser “armado”? No entanto, tanto em ambientes sociais quanto digitais, atos de generosidade podem ser aproveitados para fins estratégicos. À medida que as ameaças cibernéticas se tornam cada vez mais sofisticadas, adversários desenvolvem métodos que misturam boa-vontade aparente com intenções manipulativas.

Neste post, investigamos o que a gentileza instrumentalizada envolve. Começamos examinando seus fundamentos teóricos na psicologia social e no altruísmo manipulativo, passando depois para suas manifestações práticas em cibersegurança. Ao analisar os componentes filosóficos e técnicos, você obterá uma compreensão abrangente de como comportamentos aparentemente benignos podem ocultar motivações sinistras.

As Origens da Gentileza Instrumentalizada

Influência Social e Persuasão

No cerne da Gentileza Instrumentalizada está o uso estratégico de atos gentis para influenciar decisões, percepções e comportamentos. A psicologia social oferece uma base robusta para entender essa dinâmica. Considere o princípio da reciprocidade: quando alguém demonstra gentileza, o receptor sente-se compelido a retribuir. Esse princípio foi amplamente estudado por Robert Cialdini em Influence: Science and Practice.

Por exemplo, quando uma organização oferece um pequeno brinde ou gesto amigável, isso pode reduzir defesas e aumentar a confiança — características frequentemente exploradas por atacantes em engenharia social. Nesses casos, a gentileza não é acidental; é um movimento calculado para estabelecer rapport e induzir conformidade.

Licença Moral e Altruísmo Manipulativo

Outro aspecto chave é a licença moral: indivíduos que realizam boas ações podem sentir-se autorizados a comportar-se de forma menos ética depois. No contexto cibernético, um agente que cultiva uma imagem benevolente pode posteriormente justificar atividades maliciosas. Isso se relaciona ao altruísmo manipulativo, no qual atos de generosidade são usados para influenciar alvos politicamente, socialmente ou digitalmente.

Estudos acadêmicos apontam esses mecanismos como ferramentas potentes tanto em dinâmicas interpessoais quanto em estratégias de manipulação mais amplas. A gentileza instrumentalizada, portanto, levanta questões éticas complexas, revelando como nossa propensão a confiar na benevolência pode ser explorada não apenas na vida cotidiana, mas também no mundo sofisticado da cibersegurança.

Gentileza Instrumentalizada na Cibersegurança

Gentileza como Ferramenta de Engenharia Social

Em cibersegurança, confiança é simultaneamente pilar e vulnerabilidade. Agressores frequentemente recorrem a técnicas de engenharia social para burlar controles tecnológicos. A gentileza instrumentalizada é uma dessas técnicas, em que o atacante usa comunicações aparentemente amistosas ou caridosas para ganhar confiança e extrair informações sensíveis.

Imagine receber um e-mail caloroso de uma “instituição de caridade confiável”, pedindo uma pequena doação para uma causa nobre — e, sorrateiramente, solicitando dados pessoais ou financeiros. O destinatário, embalado pela positividade, pode baixar a guarda e ajudar involuntariamente o invasor.

Exemplo de Engenharia Social: O E-mail de Phishing “Amigável”

Pense num e-mail de phishing intitulado “Um Pequeno Gesto para uma Grande Mudança”. A mensagem começa com saudações calorosas e apelos a valores compartilhados. Pode incluir bios de supostos voluntários, fotos de pessoas sorrindo e links para páginas de “doação” falsas. O remetente usa a gentileza para enfraquecer o ceticismo e manipular o alvo.

Campanhas de phishing baseadas em gentileza costumam atingir taxas de sucesso maiores do que abordagens mais agressivas, justamente porque mensagens positivas são desarmantes.

Exemplos do Mundo Real

Manipulação Filantrópica na Política e nos Negócios

A gentileza instrumentalizada não é nova. Na política e nos negócios, a filantropia estratégica é tema frequente de análise. Corporações ou figuras políticas realizam atos de caridade — patrocinando eventos, apoiando a comunidade, ou financiando ONGs — para cultivar uma imagem positiva. Quando tais ações servem para encobrir práticas antiéticas ou ganhar influência indevida, temos um exemplo concreto de gentileza instrumentalizada.

Considere uma grande empresa que patrocina um evento comunitário com ampla cobertura da mídia, enquanto, nos bastidores, adota práticas questionáveis. A imagem benevolente é armada para mascarar a exploração.

Táticas Cibernéticas: Construindo Confiança e Contornando a Segurança

No meio digital, grupos APT (Ameaça Persistente Avançada) já empregam gentileza instrumentalizada. Um atacante pode oferecer “dicas gratuitas de segurança” ou disponibilizar uma ferramenta “inofensiva” de otimização. Após estabelecer confiança, o agente inclui código que instala discretamente uma backdoor.

Outro exemplo é a campanha de “software-presente”. Um utilitário gratuito, divulgado em canais de tecnologia e boas ações, promete facilitar tarefas do usuário; porém, contém modificações para monitorar atividades ou exfiltrar dados. O que parece benefício pode rapidamente se tornar vulnerabilidade crítica.

Implementação Técnica e Detecção

Entender a teoria é um passo; detectar e mitigar, outro bem mais complexo. Nesta seção, veremos métodos técnicos para identificar possíveis ocorrências de gentileza instrumentalizada, usando exemplos em Bash e Python.

Varrendo Atividades de Gentileza Instrumentalizada

Indicadores que podem sugerir gentileza instrumentalizada:

- Mensagens Inconsistentes: comunicação exageradamente positiva ou caridosa.

- Tráfego de Rede Anômalo: conexões externas inesperadas após downloads “benignos”.

- Comportamento Incomum: sistemas exibindo atividades atípicas depois de interagir com software “amigável”.

Bash – Análise de Logs Suspeitos

A seguir, um script Bash simples que escaneia logs do Apache em busca de palavras-chave que podem sinalizar táticas de gentileza instrumentalizada:

#!/bin/bash

# scan_logs.sh

# Este script analisa logs de acesso do Apache em busca de palavras-chave

# que podem indicar uso de gentileza instrumentalizada

LOG_FILE="/var/log/apache2/access.log"

OUTPUT_FILE="entradas_suspeitas.txt"

# Array de palavras-chave suspeitas

keywords=("kindness" "charity" "donation" "helpful" "free gift" "community support" "noble" "generosity")

# Limpa o arquivo de saída

> "$OUTPUT_FILE"

# Procura cada palavra-chave no log

for keyword in "${keywords[@]}"; do

echo "Procurando pela palavra-chave: $keyword"

grep -i "$keyword" "$LOG_FILE" >> "$OUTPUT_FILE"

done

echo "Entradas suspeitas salvas em $OUTPUT_FILE"

Python – Analisando Tráfego de Rede em Busca de Padrões Manipulativos

#!/usr/bin/env python3

"""

analyze_traffic.py: Analisa arquivos PCAP para detectar atividade

suspeita que possa indicar gentileza instrumentalizada.

Uso: python3 analyze_traffic.py captura.pcap

"""

import sys

from scapy.all import rdpcap, IP

def filtrar_pacotes(pacotes):

"""

Filtra pacotes considerados suspeitos.

Exemplo: marcar conexões externas inesperadas após um download benigno.

"""

suspeitos = []

for pkt in pacotes:

if pkt.haslayer(IP):

ip = pkt.getlayer(IP)

# Marca destinos fora da rede local (ex.: 192.168.x.x)

if not ip.dst.startswith("192.168."):

suspeitos.append(pkt)

return suspeitos

def main(arquivo_pcap):

print(f"Carregando pacotes de {arquivo_pcap}...")

pacotes = rdpcap(arquivo_pcap)

print(f"Total de pacotes: {len(pacotes)}")

suspeitos = filtrar_pacotes(pacotes)

print(f"Número de pacotes suspeitos: {len(suspeitos)}")

with open("pacotes_suspeitos.txt", "w") as f:

for pkt in suspeitos:

f.write(f"{pkt.summary()}\n")

print("Detalhes salvos em pacotes_suspeitos.txt")

if __name__ == "__main__":

if len(sys.argv) != 2:

print("Uso: python3 analyze_traffic.py <arquivo_pcap>")

sys.exit(1)

main(sys.argv[1])

Conceitos Avançados e Novas Aplicações

Integração com Análise Comportamental

Sistemas modernos adotam cada vez mais analytics comportamental:

- Análise de Comportamento de Usuário (UBA): cria perfis base e sinaliza desvios (ex.: download incomum após e-mail benevolente).

- Detecção de Anomalias: modelos estatísticos identificam padrões fora do normal.

- Análise de Sentimento: NLP avalia o tom das mensagens; um pico repentino de discurso excessivamente positivo pode ser alerta.

O Futuro da Gentileza Instrumentalizada na Defesa Cibernética

- Táticas de Decepção Aprimoradas: defensores podem criar honeypots “amigáveis” para atrair atacantes.

- Caça a Ameaças Automatizada: IA permite detecção em tempo real de comportamentos sutis.

- Questões Éticas e Regulatórias: será preciso diferenciar atos genuínos de benevolência de manobras manipulativas.

Conclusão

Gentileza instrumentalizada une psicologia, engenharia social e cibersegurança. O que começa como ato generoso pode tornar-se ferramenta estratégica de controle. Exploramos fundamentos teóricos, exemplos práticos e técnicas de detecção com Bash e Python, além de tendências futuras.

Num mundo onde comportamentos humanos e digitais se entrelaçam, distinguir boa-vontade genuína de sua forma distorcida e “armada” é essencial. Informar-se, empregar análises robustas e refinar práticas de segurança ajuda a mitigar ameaças desse tipo.

Referências

- Cialdini, R. B. (2001). Influence: Science and Practice

- Merritt, A. C., Effron, D. A., & Monin, B. (2010). Moral self-licensing: When being good frees us to be bad. Social and Personality Psychology Compass

- Baur, D., & Schmitz, H. P. (2012). Corporations and NGOs: When Accountability Leads to Co-optation. Journal of Business Ethics

- Marquis, C., & Qian, C. (2014). Corporate Social Responsibility Reporting in China: Symbol or Substance? Organization Science

- De Freitas, J., & Cikara, M. (2018). The persuasiveness of manipulative altruism in promoting unpopular causes. Journal of Experimental Psychology: General

Ao compreender tanto a psicologia por trás dos atos de gentileza quanto as formas de instrumentalizá-los, profissionais de cibersegurança podem ficar um passo à frente nesse eterno jogo de confiança versus exploração. Mantenha-se vigilante, implemente estratégias de detecção robustas e lembre-se: até mesmo atos generosos merecem um olhar crítico no mundo de alta-risco da segurança digital.

Compartilhe suas ideias nos comentários, assine para mais conteúdos técnicos ou envie suas dúvidas sobre gentileza instrumentalizada e cibersegurança. Seja gentil, fique informado e codifique com segurança!

Leve Sua Carreira em Cibersegurança para o Próximo Nível

Se você achou este conteúdo valioso, imagine o que você poderia alcançar com nosso programa de treinamento de elite abrangente de 47 semanas. Junte-se a mais de 1.200 alunos que transformaram suas carreiras com as técnicas da Unidade 8200.