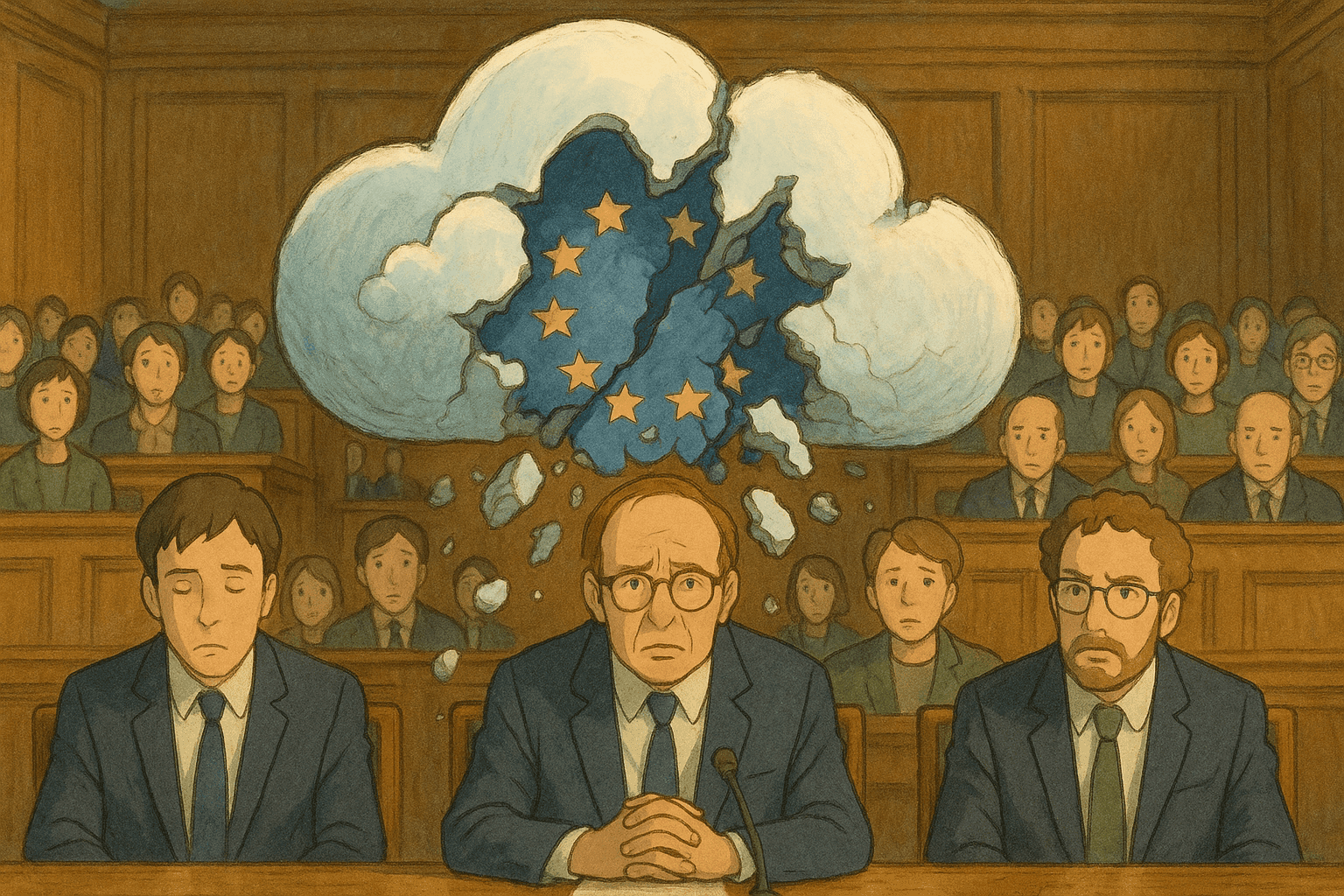

Крах обещаний «суверенного облака» больших технологических компаний

Ниже представлен технический блог-пост в длинном формате, в котором с разных сторон рассматривается крах обещаний «суверенного облака» от корпораций Big Tech. Мы обсуждаем предысторию и публичные заявления, показываем, как эти обещания рушатся в реальных юридических и технических контекстах, и исследуем, как эта дискуссия связана с современными практиками кибербезопасности. В посте объясняются релевантные техники информационной безопасности от базового до продвинутого уровня, приводятся примеры кода для сетевого сканирования и разбора логов на Bash и Python, а также демонстрируются реальные примеры того, как «суверенные» обещания влияют на архитектуру безопасности. Читайте далее подробный разбор с SEO-оптимизированными заголовками, блоками кода и детальными техническими пояснениями.

──────────────────────────────

Оглавление

──────────────────────────────

1. Введение

2. Предыстория: обещание «суверенного облака»

2.1 Что такое цифровой суверенитет?

2.2 Маркетинг Big Tech vs. техническая реальность

3. Крах обещаний Big Tech о «суверенном облаке»

3.1 Юридические показания и публичные противоречия

3.2 Технические ограничения «суверенного вэшинга»

4. «Суверенное облако» и кибербезопасность: технический анализ

4.1 Влияние на стандарты конфиденциальности и безопасности данных

4.2 Киберугрозы и риски слежки в облаке

5. Практики кибербезопасности в суверенных и не-суверенных облаках

5.1 Размещение данных, шифрование и контроль доступа

5.2 Примеры из практики и кейс-стади

6. Технический разбор: сетевое сканирование и разбор логов

6.1 Начальный уровень — базовое сканирование сети на Bash

6.2 Средний уровень — парсинг результатов в Python

6.3 Продвинутый уровень — интеграция мониторинга суверенного облака с автоматизацией

7. Лучшие практики обеспечения цифрового суверенитета и безопасности

8. Заключение

9. Ссылки

──────────────────────────────

1. Введение

──────────────────────────────

В начале 2025 года американские гиперскейлеры — Microsoft, Amazon, Google и Salesforce — запустили PR-кампании, продвигающие услуги «суверенных облаков». Кампании призваны были убедить европейские правительства и бизнес, что их данные, хоть и хранятся в инфраструктурах под контролем США, будут защищены от зарубежного надзора. Однако недавние разоблачения и юридические показания показали, что эти обещания в значительной степени поверхностны. Под присягой представители признали, что не могут гарантировать защиту данных от правовых требований властей США. В этом посте мы подробно разбираем эти события — от публичных сообщений до суровой реальности, лежащей в основе подобных заявлений, — и рассматриваем, какую роль это играет в стратегиях кибербезопасности.

В следующих разделах мы разберём, что означает концепция суверенного облака, почему обещания рухнули и какие уроки по кибербезопасности можно извлечь из этой ситуации. Также мы представим технические туториалы — от базовых до продвинутых методов защиты и мониторинга облачных развертываний, даже если среда подвержена «суверенному вэшингу».

──────────────────────────────

2. Предыстория: обещание «суверенного облака»

──────────────────────────────

Цифровая трансформация поставила данные в центр бизнеса и государственного управления. В этом контексте цифровой суверенитет означает способность государства контролировать свои данные, технологическую инфраструктуру и цифровую политику без чрезмерной зависимости от внешних сил. Компании Big Tech попытались сыграть на этих опасениях, объявив «суверенные» облачные предложения для европейского рынка.

────────────────────────────

2.1 Что такое цифровой суверенитет?

────────────────────────────

Цифровой суверенитет — это управление и контроль цифровых активов в соответствии с местными правилами, нормами и механизмами управления. Это включает соблюдение места хранения данных (data residency), соответствие законам о приватности, а также внедрение шифрования, аутентификации и контроля доступа в рамках локального регулирования. Задача состоит в том, чтобы обеспечить автономию в условиях глобального надзора и контроля со стороны технологических гигантов.

────────────────────────────

2.2 Маркетинг Big Tech vs. техническая реальность

────────────────────────────

PR-кампании Microsoft и Amazon уверяли, что данные, хранящиеся «в Европе» в рамках их «суверенных» облаков, защищены от надзора иностранных государств благодаря локальному контролю и гарантированной геолокации. Однако со временем обнаружилось обратное. На судебных слушаниях представители признавали, что могут быть вынуждены передать пользовательские данные властям США независимо от места их хранения.

Такое «суверенное вэшинг» демонстрирует разрыв между маркетингом и техническо-правовой реальностью. Хотя компании могут заявлять о прозрачности архитектуры и мерах безопасности, они не могут отменить обязательства по законодательству США. Это имеет серьёзные последствия для конфиденциальности и гарантий безопасности, на которые рассчитывают организации.

──────────────────────────────

3. Крах обещаний Big Tech о «суверенном облаке»

──────────────────────────────

Недавние юридические инциденты выявили трещины в нарративе о суверенном облаке. Под присягой и в СМИ ключевые руководители Big Tech подтвердили ограничения в защите данных европейских граждан. Эти откровения разожгли новые дебаты об ответственности глобальных облачных провайдеров и жизнеспособности «суверенных» архитектур.

────────────────────────────

3.1 Юридические показания и публичные противоречия

────────────────────────────

Знаковый инцидент произошёл в июне 2025 года на слушаниях в Сенате Франции. Антон Карньо, гендиректор Microsoft France, заявил, что даже при хранении данных в Европе по госконтрактам Microsoft не может гарантировать, что данные не будут раскрыты властям США. Эти слова прямо противоречат прежним заявлениям о «Европейском цифровом суверенитете».

Аналогично издание CloudComputing-Insider сообщало, что представители других гиперскейлеров признавали возможное принудительное раскрытие данных. Например, Кевин Миллер, вице-президент AWS по глобальным дата-центрам, отметил, что не может гарантировать неприкосновенность даже данных небольших немецких компаний от судебных запросов США.

────────────────────────────

3.2 Технические ограничения «суверенного вэшинга»

────────────────────────────

Несмотря на маркетинг «суверенных» архитектур, большинство облаков изначально не создавалось для абсолютного цифрового суверенитета. Они работают на взаимосвязанных сетях под юрисдикцией США, независимо от расположения дата-центров. Даже при локализации и шифровании системы подчиняются законодательству стран происхождения компаний.

Крах обещаний — не только юридическая проблема; он обнажает уязвимости в облачных архитектурах. Организации, доверившие конфиденциальные данные таким платформам, могут столкнуться с бэкдорами, алгоритмическими уязвимостями или запросами на слежку, что подрывает приватность.

──────────────────────────────

4. «Суверенное облако» и кибербезопасность: технический анализ

──────────────────────────────

Дебаты о суверенном облаке имеют прямое значение для кибербезопасности. Выбирая облачные решения, особенно с маркировкой «суверенное», предприятия и госструктуры рассчитывают на критические гарантии защиты данных.

────────────────────────────

4.1 Влияние на стандарты конфиденциальности и безопасности данных

────────────────────────────

Считается, что в суверенном облаке локальное законодательство и техконтроли обеспечивают изолированную экосистему, свободную от внешнего давления. Но если компанию можно вынудить поделиться данными по законам США, предполагаемые выгоды приватности растворяются.

Отсюда вытекает необходимость многослойной защиты:

• Сквозное шифрование — данные шифруются и «в покое», и «в пути».

• Локальное управление ключами — ключи отделены от провайдера, даже при компрометации хранилища.

• Модель Zero Trust — строгая верификация независимо от деклараций провайдера.

────────────────────────────

4.2 Киберугрозы и риски слежки в облаке

────────────────────────────

Раз провайдер подчинён законам США о надзоре, злоумышленники также могут попытаться эксплуатировать коллизии юрисдикций. Критичными становятся:

• Сегментация сети — ограничить доступ к данным даже при частичном взломе.

• Мониторинг и логирование — следить за аномальным доступом, предвещающим эксфильтрацию.

• Автоматизированный ответ на инциденты — скрипты и оркестрация для мгновенного реагирования.

Многие организации переходят на self-hosted решения (например, Nextcloud), чтобы сохранить полный контроль и снизить зависимость от облаков с сомнительным суверенитетом.

──────────────────────────────

5. Практики кибербезопасности в суверенных и не-суверенных облаках

──────────────────────────────

Когда «суверенные» обещания вызывают вопросы, правильные практики ИБ становятся критически важны. Принципы остаются неизменны независимо от типа облака.

────────────────────────────

5.1 Размещение данных, шифрование и контроль доступа

────────────────────────────

Для обеспечения целостности конфиденциальных данных необходимо:

• Политики размещения данных — строгий контроль географии и репликации.

• Надёжное шифрование — симметричное и асимметричное, для «покоя» и «транзита».

• Контроль доступа — MFA и RBAC для минимизации несанкционированного доступа.

Self-hosted платформа Nextcloud привлекательна, так как даёт полный контроль над жизненным циклом данных.

────────────────────────────

5.2 Примеры из практики и кейс-стади

────────────────────────────

Пример: госагентство модернизирует цифровые инструменты. Полагаться лишь на «суверенное» облако от гиперскейлера — риск утечки через зарубежные судебные запросы.

Контрпример: Минэкономики Австрии мигрировало на self-hosted-решение после осознания, что суверенитет нельзя гарантировать проприетарными облаками. Переезд позволил соблюдать локальные требования и повысил уровень ИБ.

──────────────────────────────

6. Технический разбор: сетевое сканирование и разбор логов

──────────────────────────────

Чтобы иллюстрировать задачи обеспечения безопасности в любой облачной среде, рассмотрим сетевое сканирование и разбор логов.

────────────────────────────

6.1 Начальный уровень — базовое сканирование сети на Bash

────────────────────────────

```bash

#!/bin/bash

# Базовое сканирование сети с помощью nmap для проверки открытых портов хоста

HOST="192.168.1.100"

echo "Сканирование $HOST на открытые порты..."

nmap -Pn "$HOST"

Пояснение:

• HOST — целевой IP.

• Параметр -Pn пропускает discovery и сразу сканирует порты.

Регулярный запуск по cron помогает своевременно выявлять уязвимости.

────────────────────────────

6.2 Средний уровень — парсинг результатов в Python

────────────────────────────

#!/usr/bin/env python3

import xml.etree.ElementTree as ET

def parse_nmap_xml(file_path):

"""Парсинг XML, сгенерированного nmap, и вывод открытых портов."""

tree = ET.parse(file_path)

root = tree.getroot()

for host in root.findall('host'):

ip_addr = host.find("address").attrib.get("addr", "Unknown IP")

print(f"Хост: {ip_addr}")

ports = host.find('ports')

if ports is not None:

for port in ports.findall('port'):

port_id = port.attrib.get("portid")

state = port.find('state').attrib.get('state')

service = port.find('service').attrib.get('name', 'unknown')

print(f" Порт {port_id} — {state} (служба: {service})")

print("-" * 40)

if __name__ == "__main__":

# nmap -oX scan_results.xml <target>

parse_nmap_xml("scan_results.xml")

────────────────────────────

6.3 Продвинутый уровень — интеграция мониторинга суверенного облака с автоматизацией

────────────────────────────

#!/usr/bin/env python3

import subprocess

import xml.etree.ElementTree as ET

import smtplib

from email.mime.text import MIMEText

import sys

# Конфигурация

TARGET = "192.168.1.100"

NMAP_CMD = ["nmap", "-oX", "-", TARGET]

ALERT_EMAIL = "security@example.com"

SMTP_SERVER = "smtp.example.com"

def run_nmap_scan():

"""Запуск nmap и возврат XML-вывода."""

try:

result = subprocess.run(NMAP_CMD, stdout=subprocess.PIPE,

stderr=subprocess.PIPE, check=True)

return result.stdout

except subprocess.CalledProcessError as e:

print("Ошибка выполнения nmap:", e.stderr.decode())

sys.exit(1)

def parse_nmap_output(xml_data):

"""Возврат списка подозрительных портов."""

vulns = []

root = ET.fromstring(xml_data)

for host in root.findall('host'):

ip = host.find("address").attrib.get("addr", "Unknown")

for port in host.find('ports').findall('port'):

port_id = port.attrib.get("portid")

state = port.find('state').attrib.get("state")

if state != "closed":

vulns.append((ip, port_id, state))

return vulns

def send_alert_email(vulnerabilities):

"""Отправка e-mail при обнаружении проблем."""

msg_text = "Обнаружены потенциальные уязвимости:\n"

for ip, port, state in vulnerabilities:

msg_text += f"{ip}: порт {port} — {state}\n"

msg = MIMEText(msg_text)

msg["Subject"] = "Sovereign Cloud Monitoring Alert"

msg["From"] = ALERT_EMAIL

msg["To"] = ALERT_EMAIL

try:

with smtplib.SMTP(SMTP_SERVER) as server:

server.send_message(msg)

print("Письмо-оповещение отправлено.")

except Exception as e:

print("Ошибка отправки письма:", e)

def main():

xml_data = run_nmap_scan()

vulns = parse_nmap_output(xml_data)

if vulns:

send_alert_email(vulns)

else:

print("Уязвимости не обнаружены.")

if __name__ == "__main__":

main()

──────────────────────────────

7. Лучшие практики обеспечения цифрового суверенитета и безопасности

──────────────────────────────

• Критически оценивайте провайдеров:

– Изучайте не только маркетинг, но и юридические обязательства.

– Требуйте прозрачности по размещению данных, шифрованию, контролю доступа.

• Используйте self-hosting, где возможно:

– Рассмотрите Nextcloud для обмена файлами и коллаборации.

– Собственные решения позволяют внедрять индивидуальные политики ИБ.

• Многослойная защита:

– Сквозное шифрование и безопасное управление ключами.

– Strong IAM: MFA, Zero Trust.

• Непрерывный мониторинг:

– Автоматические скрипты для сканирования и логирования.

– Интеграция с SIEM для обнаружения угроз в реальном времени.

• Следите за правовыми изменениями:

– Мониторьте политику, судебные дела и показания.

– Консультируйтесь с ИБ-партнёрами и юристами.

────────────────────────────── 8. Заключение ────────────────────────────── Недавний крах обещаний Big Tech о «суверенном облаке» показывает серьёзную проблему современной цифровой экосистемы. То, что подавалось как гарантия изоляции и суверенитета, оказалось поверхностным по сути.

Для организаций это означает необходимость инвестировать в многослойную защиту: сетевое сканирование, мониторинг логов, шифрование. Понимая технические ограничения «суверенных» решений, ИТ-и SecOps-специалисты могут лучше готовиться к реальным угрозам.

В эпоху, когда данные — новая валюта, прозрачность, ответственность и техническая строгость критически важны. Сообщество кибербезопасности должно оставаться бдительным, проактивным и адаптивным.

──────────────────────────────

9. Ссылки

──────────────────────────────

• Nextcloud — Официальный сайт: https://nextcloud.com/

• Nmap — Документация: https://nmap.org/

• CloudComputing-Insider: https://www.cloudcomputing-insider.de/

• Стенограмма слушаний Сената Франции (Microsoft France): https://example.com/microsoft-france-transcript

• Python xml.etree.ElementTree: https://docs.python.org/3/library/xml.etree.elementtree.html

• Python smtplib: https://docs.python.org/3/library/smtplib.html

• Отчёты ЕС о цифровом суверенитете: https://ec.europa.eu/digital-single-market/en/news/digital-sovereignty

────────────────────────────── Об авторе ────────────────────────────── Йос Портвлит — специалист по безопасности и евангелист технологий с глубоким опытом в облачных решениях, кибербезопасности и цифровом суверенитете. Активно участвует в ИТ- и open-source-сообществах, регулярно публикует материалы и продвигает прозрачность и лучшие практики.

────────────────────────────── Заключительные мысли ────────────────────────────── Маркетинг Big Tech, связанный с «суверенными облаками», был призван успокоить опасения по поводу приватности и государственного надзора. Крах этих обещаний подчёркивает необходимость постоянной бдительности и технических мер защиты. Оставаясь информированными, внедряя лучшие практики и используя открытые self-hosted-решения, организации могут лучше защитить свои данные и сохранить истинный цифровой суверенитет.

Поднимите свою карьеру в кибербезопасности на новый уровень

Если вы нашли этот контент ценным, представьте, чего вы могли бы достичь с нашей комплексной 47-недельной элитной обучающей программой. Присоединяйтесь к более чем 1200 студентам, которые изменили свою карьеру с помощью техник Подразделения 8200.