Цифровые двойники и ИИ-персоны

Цифровые двойники и ИИ-персоны: новый рубеж в управлении идентичностью

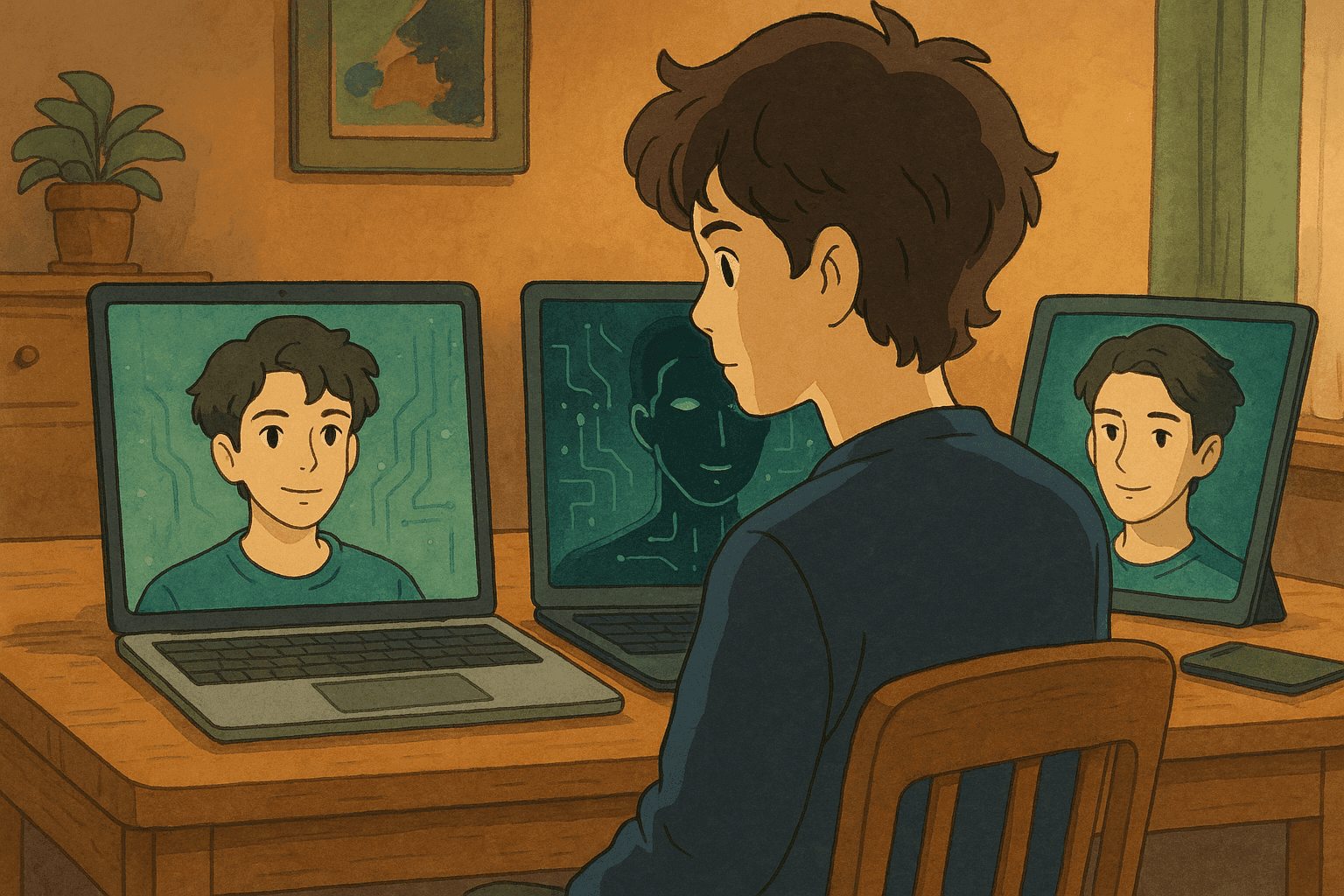

Бурное развитие искусственного интеллекта не только трансформирует отрасли и способы взаимодействия пользователей, — оно переосмысляет и само цифровое «я». По мере того как модели ИИ учатся подражать человеческому поведению, мы наблюдаем рождение цифровых двойников и ИИ-персон, вызывающих новые вопросы безопасности, этики и философии. В этом техническом блоге мы разбираем, как создаются такие цифровые реплики, какое влияние они оказывают на управление идентичностью и как организациям защититься в неизведанной области.

Материал охватывает:

• Техническое объяснение цифровых двойников и ИИ-персон

• Генеративные модели и методы глубокого обучения, применяемые для их создания

• Примеры из практики, включая атаки deepfake и мошенничество с личностью

• Фрагменты кода, демонстрирующие базовое сканирование и парсинг на Bash и Python

• Стратегии защиты цифровой идентичности в условиях меняющихся угроз

После прочтения статьи как новички, так и опытные специалисты получат представление об этом развивающемся направлении, его вызовах и возможностях для совершенствования практик управления идентичностью.

Оглавление

- Введение в цифровых двойников и ИИ-персон

- Что такое цифровой двойник

- Проектирование ИИ-персон

- Механика мимикрии: как ИИ копирует поведение человека

- Аутентификация без прикрас: проблемы проверки личности

- Обман deepfake: тематическое исследование

- Кризис доверия в цифровую эпоху

- Эффект зеркала: психологическое и социальное влияние

- Примеры из практики и сценарии применения

- Техническая реализация: сканирование и парсинг на Bash и Python

- Стратегии защиты цифровой идентичности

- Заключение

- Список литературы

Введение в цифровых двойников и ИИ-персон

Цифровые двойники — созданные ИИ копии цифровой идентичности человека — и ИИ-персоны уже не фантастика: они появляются сегодня. Развитие таких аватаров кардинально меняет подход организаций и пользователей к управлению и проверке личности в все более оцифрованном мире.

Традиционные методы аутентификации — пароли и даже биометрия — становятся менее надежными: продвинутые системы ИИ формируют гиперреалистичные копии, способные обмануть даже сложные средства защиты. В статье мы рассмотрим технологии, лежащие в основе явления, его практические последствия и способы снизить сопутствующие риски.

Ключевые слова: цифровые двойники, ИИ-персоны, управление идентичностью, цифровые близнецы, deepfake, аутентификация, кибербезопасность

Что такое цифровой двойник

Определение цифрового двойника

Цифровой двойник — это созданная ИИ копия цифровой идентичности человека. С помощью мощных генеративных моделей виртуальный клон воспроизводит голос, мимику, речевые обороты и даже тонкие эмоциональные реакции. Для обучения применяются глубокие нейронные сети, обрабатывающие огромные датасеты, фиксирующие поведение человека в различных проявлениях.

Хотя концепция «цифрового близнеца» не новая, точность и реалистичность современных двойников стирают грань между подлинной личностью и цифровой иллюзией, что несет и выгоды, и риски.

-

Возможности:

• Персонализированный опыт в виртуальной среде

• Новые формы телеприсутствия и онлайн-сервиса

• Инновационный маркетинг и брендинг через цифровых аватаров -

Риски:

• Рост кражи личности и мошенничества

• Угрозы конфиденциальности и безопасности

• Подрыв доверия к цифровым коммуникациям и транзакциям

Эволюция ИИ в создании цифровых идентичностей

Прорыв в генеративных моделях — прежде всего GAN (Generative Adversarial Networks) и вариационных автоэнкодерах (VAE) — дал инструменты для имитации человеческих черт с поразительной точностью. Алгоритмы создают изображения и аудио, а также адаптируются, получая данные из соцсетей, открытых реестров и онлайн-взаимодействий.

Проектирование ИИ-персон

Роль глубокого и машинного обучения

Создание ИИ-персон базируется на глубоком обучении, позволяющем машине точно копировать человеческое поведение. Анализируя большие массивы данных — фото, тексты, аудиозаписи, активность в соцсетях — модели постигают детали коммуникации и повадок конкретного человека.

GAN-сети играют центральную роль. GAN состоит из двух нейронных сетей — генератора и дискриминатора, работающих в постоянной обратной связи:

- Генератор: создает контент, пытаясь воспроизвести нюансы цифровой личности.

- Дискриминатор: оценивает, насколько сгенерированный контент похож на аутентичные человеческие сигналы.

Такой процесс постепенно повышает достоверность ИИ-персоны, делая её практически неотличимой от реального человека.

Этапы создания ИИ-персоны

- Сбор данных

Масштабная биометрическая и поведенческая информация собирается из различных источников. - Обучение модели

Применяются GAN, сверточные сети (CNN) и NLP-алгоритмы. - Кодирование паттернов

ИИ усваивает особенности: темп речи, микромимику, динамику жестов. - Обратная связь и доводка

Взаимодействуя с пользователями, персона корректируется в режиме реального времени.

Механика мимикрии: как ИИ копирует поведение человека

Визуальная репликация с помощью CNN

CNN-сети обрабатывают визуальные данные, воссоздавая черты лица с микродеталями:

- Выделение контуров (edge detection)

- Текстурирование кожи и пигментации

- Микродвижения лица для передачи эмоций

Синтез голоса и обработка естественного языка

Помимо визуала, ИИ-персоне нужно общаться. NLP и современный синтез речи формируют натуральное звучание, копируя тембр, ритм и акцент человека:

- Высота и интонация

- Ритм и ударения

- Эмоциональная модуляция по контексту

Поведенческая и социальная мимикрия

Системы включают эмоциональный интеллект, отслеживая сигналы беседы и адаптируясь:

- Анализ тональности (sentiment analysis)

- Контекстное моделирование поведения

- Динамическая адаптация ответов

Итог — ИИ-персоны ведут почти естественный диалог, что делает их ценными, но опасными при злоупотреблениях.

Аутентификация без прикрас: проблемы проверки личности

Традиционные методы верификации сталкиваются с невиданными трудностями:

- Системы распознавания лиц обманываются deepfake-видео и фото.

- Голосовая аутентификация уязвима к синтезированным голосам.

- Отпечатки и скан радужки гипотетически можно сымитировать высокоточными 3-D-репликами.

Сложности многофакторной аутентификации (MFA)

Организациям нужно переходить к усиленной MFA, объединяющей:

- Поведенческую биометрию (динамика набора, движения мыши)

- Непрерывную верификацию во время сессии

- Невзламываемые цифровые идентификаторы (например, на блокчейне)

Многоуровневый подход снижает уязвимость к спуфингу, основанному на ИИ.

Обман deepfake: тематическое исследование

Технологии deepfake уже доказали разрушительный потенциал.

Как работают deepfake-и

- Синтез данных: сбор большого объема медиа-материалов.

- Обучение модели: GAN изучает манеру и внешность цели.

- Генерация контента: выпуск материала, кажущегося достоверным.

Реальный пример: финансовое мошенничество

• Злоумышленник собрал аудио публичных выступлений руководителя.

• Обучил модель, генерирующую его голос.

• Записью инициировал перевод средств — компания потеряла крупную сумму.

Этот случай подчеркивает необходимость механизмов, выявляющих фальсификации.

Кризис доверия в цифровую эпоху

Рост deepfake-контента подрывает веру в онлайн-коммуникации.

Влияние на кибербезопасность

• Персонализированный фишинг от имени «доверенных» лиц

• Обход MFA и несанкционированный доступ

• Снижение целостности цифровых каналов связи

Социально-экономические последствия

- Недоверие общества к СМИ и онлайн-контенту

- Коммерческое мошенничество в e-commerce и финансовых операциях

- Политические манипуляции через фейковые личности

Эффект зеркала: психологическое и социальное влияние

Самовосприятие и общественный образ

• Дисссоциация идентичности: сложно отделить «реальное» я от цифрового.

• Адаптация поведения: изменение стиля общения онлайн.

• Самооценка: сравнение с идеализированными аватарами.

Переформатирование социальных связей

Неопределенность подлинности может привести к более строгим правилам цифрового общения и верификации.

Примеры из практики и сценарии применения

ИИ-персоны в службе поддержки

- Виртуальные ассистенты отвечают на вопросы на разных языках.

- Цифровые послы бренда усиливают лояльность клиентов.

- Мошенническое подражание сотрудникам саппорта для кражи данных.

Обнаружение deepfake в соцсетях

- Алгоритмический скрининг загружаемого контента.

- Модерация пользователями — отметка подозрительных материалов.

Борьба с кражей личности в банках

- Голосовая биометрия + поведеническая аналитика

- Контекстная проверка: геолокация, шаблоны транзакций, отпечаток устройства.

Техническая реализация: сканирование и парсинг на Bash и Python

Ниже приведены примеры инструментов для первичного обнаружения подозрительной активности.

Пример 1: сканирование портов Bash-скриптом

#!/bin/bash

# scan_ports.sh — Сканирование указанных IP-адресов на открытые порты

if [ "$#" -ne 1 ]; then

echo "Использование: $0 <IP_АДРЕС>"

exit 1

fi

IP_ADDRESS=$1

echo "Сканирование IP: $IP_ADDRESS"

nmap -sS -p- $IP_ADDRESS

echo "Сканирование завершено."

Запуск:

- Сохраните как

scan_ports.sh - Сделайте исполняемым:

chmod +x scan_ports.sh - Выполните:

./scan_ports.sh 192.168.1.1

Пример 2: парсинг логов на Python

#!/usr/bin/env python3

import re

def parse_log_file(log_file_path):

# Регулярка для IP-адресов и поиск подозрительных записей

ip_pattern = re.compile(r'\b(?:[0-9]{1,3}\.){3}[0-9]{1,3}\b')

suspicious_keywords = ['failed', 'unauthorized', 'denied']

with open(log_file_path, 'r') as file:

for line in file:

if any(keyword in line.lower() for keyword in suspicious_keywords):

ips = ip_pattern.findall(line)

if ips:

print(f"Обнаружена подозрительная активность с IP: {', '.join(ips)}")

print(f"Лог: {line.strip()}")

if __name__ == "__main__":

log_file = "authentication.log" # путь к вашему логу

print(f"Разбор файла: {log_file}")

parse_log_file(log_file)

Пример 3: непрерывный мониторинг Bash + Python

#!/bin/bash

# monitor_logs.sh — Непрерывный мониторинг логов аутентификации

LOG_FILE="authentication.log"

while true; do

echo "Проверка лога $(date)"

python3 parse_log_file.py "$LOG_FILE"

sleep 60 # проверять каждые 60 с

done

Интегрировав подобные скрипты, службы безопасности оперативно узнают о попытках несанкционированного доступа.

Стратегии защиты цифровой идентичности

Расширенная многофакторная аутентификация

- Поведенческая биометрия

- Непрерывная аутентификация

- Блокчейн-идентификаторы

Машинное обучение для обнаружения аномалий

Модели наблюдают за временем входа, IP-адресами, паттернами доступа и сигнализируют о отклонениях.

Усиление политик

- Пересмотр правил сбора биометрии

- Обучение сотрудников и клиентов рискам deepfake

- Проверка подлинности сторонних поставщиков услуг

Отраслевое сотрудничество

Финансовые структуры, госорганы и IT-компании должны делиться разведданными об угрозах и вырабатывать совместные стандарты.

Заключение

Цифровые двойники и ИИ-персоны — одновременно вызов и шанс для систем управления идентичностью. По мере развития ИИ граница между реальным и синтетическим будет стираться, вынуждая пересмотреть методы аутентификации.

Используя многофакторные и непрерывные проверки, машинное обучение для защиты и коллективные усилия отрасли, организации смогут выстроить устойчивую оборону. Оставаясь в курсе трендов и готовя соответствующие меры, мы сохраним доверие и безопасность в цифровом мире.

Список литературы

- Руководство NIST по цифровой идентификации

- Оригинальная статья о GAN — И. Гудфеллоу

- OpenCV — библиотека компьютерного зрения с ОИ

- Исследования по обнаружению deepfake (DFDC)

- Лучшие практики MFA — NIST

- Распознавание лиц и его ограничения

- Блокчейн для управления идентичностью

Понимая, как цифровые двойники и ИИ-персоны меняют управление идентичностью, мы сможем лучше подготовиться к грядущим вызовам. Надежные протоколы безопасности, ИИ для защиты и непрерывные исследования — ключевые шаги к сохранению доверия, когда реальное и виртуальное все больше переплетаются.

Поднимите свою карьеру в кибербезопасности на новый уровень

Если вы нашли этот контент ценным, представьте, чего вы могли бы достичь с нашей комплексной 47-недельной элитной обучающей программой. Присоединяйтесь к более чем 1200 студентам, которые изменили свою карьеру с помощью техник Подразделения 8200.