Пример публикации

# Бои в городе и цифровые тени: Покровск и слияние кинетической и информационной войны

*Опубликовано 2 ноября 2025 г. | Команда ComplexDiscovery*

---

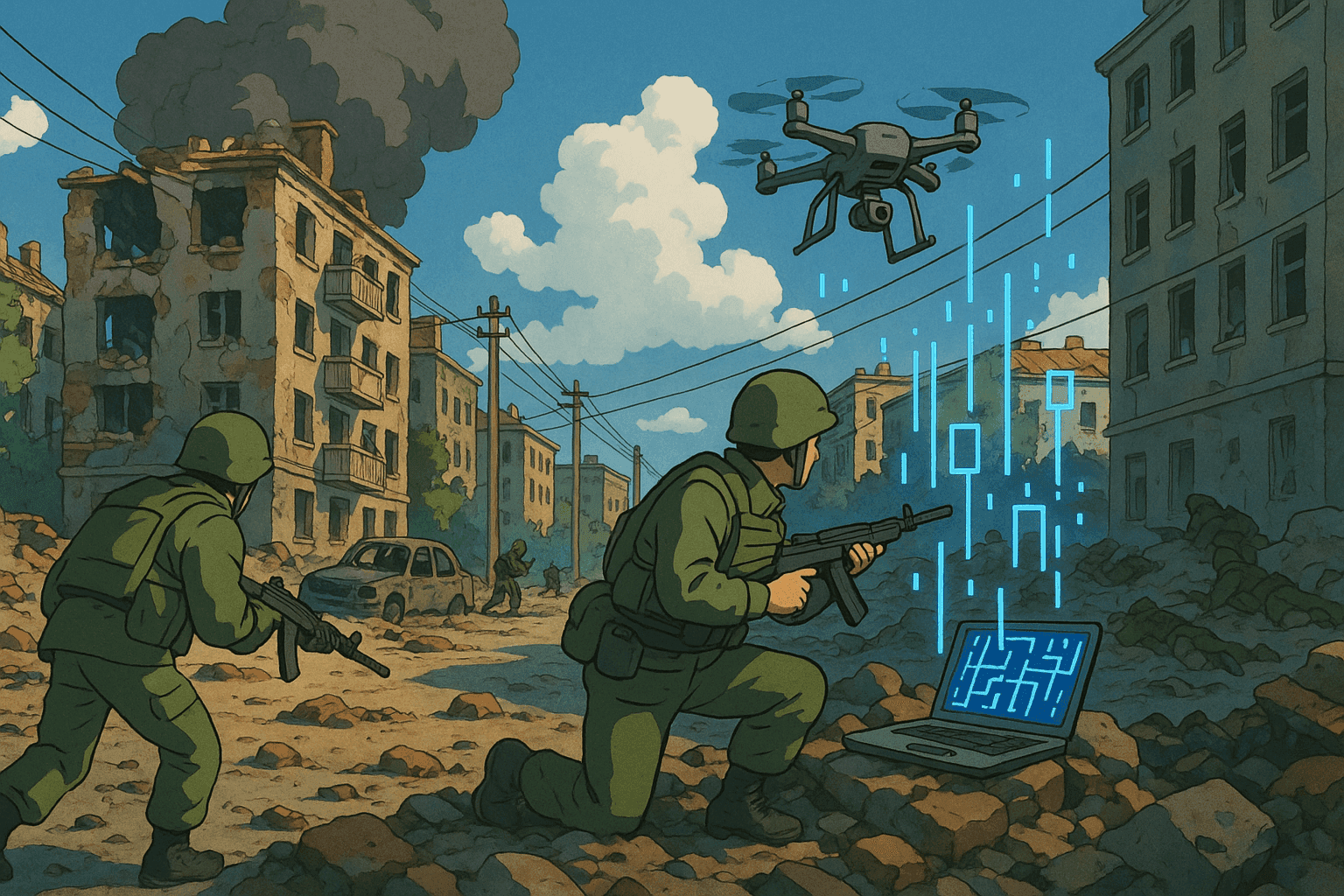

Современное поле боя больше не ограничивается традиционными театрами военных действий, где доминирует лишь кинетика. Сегодня городские бои, кибероперации и информационные манипуляции сталкиваются в сложном танце обмана, быстрой адаптации и технологической интеграции. В борьбе за Покровск мы наблюдаем, как кинетическая и информационная войны сходятся в одном пространстве, где одновременно поражаются дроны, энергетическая инфраструктура и потоки данных. В этом техническом анализе рассматривается новая операционная среда, технические вызовы и защиты, к которым должны быть готовы специалисты по кибербезопасности, реагированию на инциденты и цифровой криминалистике в условиях современного гибридного конфликта.

В этом материале мы:

- Изучим эволюцию городских боёв и цифровых теней на примере конфликта в Покровске.

- Проанализируем, как кинетические и кибероперации переплетаются друг с другом.

- Поделимся техническими сведениями, примерами из реальной практики и фрагментами кода (Bash и Python) для сканирования, парсинга данных и реконструкции инцидентов.

- Обозначим стратегические и оперативные рекомендации для защитников, отвечающих за сохранность данных, устойчивость операций и юридическую подотчётность в оспариваемой электромагнитной среде.

---

## Содержание

1. [Введение: современное поле боя](#introduction)

2. [Покровск: кейс гибридной войны](#pokrovsk-case-study)

3. [Слияние кинетического и цифрового доменов](#convergence)

4. [Кибербезопасность в гибридном конфликте](#cybersecurity)

5. [Примеры из практики и тактический анализ](#real-world-examples)

6. [Практические технические демонстрации](#technical-demonstrations)

- [Bash: сетевое сканирование и парсинг логов](#bash-scan)

- [Python: автоматизированный сбор и анализ данных](#python-automation)

7. [Стратегии повышения целостности данных и устойчивости операций](#strategies)

8. [Заключение: выводы и перспективы](#conclusion)

9. [Ссылки](#references)

---

## Введение: современное поле боя <a name="introduction"></a>

В взаимосвязанном мире каждый сетевой узел — от датчиков на крышах до систем управления энергией — играет ключевую роль в операционном ландшафте. Битва за Покровск — яркий пример. То, что сначала кажется локальным городским конфликтом, быстро раскрывает себя как многоаспектный домен, где кинетические удары, насыщение дронами и кибердеструкции переплетаются, определяя исход как в физической, так и в цифровой плоскости.

### Ключевые темы

- **Сетевая инфраструктура как поле боя:** Гражданские и военные системы становятся взаимосвязанными целями.

- **Интеграция кинетики и кибера:** Современный конфликт — это столько же деградация данных, сколько физическое разрушение.

- **Проблемы устойчивости:** Сохранение цепочки хранения, доказательной непрерывности и целостности систем критичны как никогда.

- **Гибридная война:** Стирание границ между традиционным боем и цифровыми атаками требует адаптивных стратегий.

Этот анализ — не только оперативная оценка; это призыв к действию для специалистов по безопасности, киберзащите и реагированию на инциденты. Понимание этих тенденций жизненно важно для защиты критической инфраструктуры и обеспечения подотчётности в оспариваемой среде.

---

## Покровск: кейс гибридной войны <a name="pokrovsk-case-study"></a>

Конфликт в Покровске показывает, как эволюционировала городская среда боёв. Раньше военные операции были преимущественно кинетическими — манёвры войск, артиллерийские залпы, прямые столкновения. Сегодня поле боя выходит за пределы видимого рельефа, охватывая цифровые ландшафты, где целостность данных, надёжность датчиков и сети связи превращаются в оружие.

### Оперативная динамика в Покровске

Недавние события выявили несколько тенденций:

- **Небо, насыщенное дронами:** ВСУ используют уязвимости ПВО РФ, применяя БПЛА для разведки, наблюдения и точечных ударов.

- **Проблемный C2:** Заявления РФ о плотной ПВО оказались под вопросом, когда украинский спецназ осуществил вертолётную высадку при полном насыщении дронами.

- **Кибердеструкция и удары по инфраструктуре:** Обе стороны атакуют гражданскую инфраструктуру — от трубопроводов до электросетей, расширяя театр боевых действий далеко за линию фронта.

### Сетевые датчики и туман войны

Интеграция цифровых сенсорных сетей добавляет сложности:

- **Цифровые тени:** Данные постоянно искажены — ложные сигналы, подменённая телеметрия и повреждённые логи усложняют ситуационную осведомлённость.

- **Трёхмерное пространство боя:** Крыши, высоты и коммерческие мобильные сети превращают город в многоуровневый театр.

---

## Слияние кинетического и цифрового доменов <a name="convergence"></a>

### Определение гибридной среды

Гибридная война — не просто сложение «жёсткой» и «мягкой» силы; это управляемое слияние физического и цифрового миров. Удары по инфраструктуре вызывают каскадные эффекты и в физической, и в киберсреде.

#### Элементы слияния

- **Дроны/БПЛА:** Оружие и сенсор одновременно, нарушают как физическое пространство, так и цифровое управление.

- **Инфраструктура как цель:** Энергетика, связь, датчики — удары по ним снижают оперативные возможности и вносят уязвимости в цифровые журналы.

- **Манипуляция данными и РЭБ:** Подмена потоков, нарушение телеметрии и деградация датчиков создают туман дезинформации.

### Тактические последствия

- **Цепочка хранения:** Логи и телеметрия могут быть скомпрометированы, усложняя расследования.

- **Расширенная поверхность атаки:** Каждый датчик и контроллер — потенциальная цель, требуются мониторинг в реальном времени и быстрая реакция.

- **Операционная перегрузка:** Объём данных огромен — необходимы автоматизация и аналитика.

---

## Кибербезопасность в гибридном конфликте <a name="cybersecurity"></a>

Кибербезопасность стала неотъемлемой частью боеготовности. Атаки на трубопроводы, электросети и связь затрагивают как военные, так и гражданские объекты.

### Критические вызовы

- **Доказательная непрерывность:** Сохранить целостность цифровых доказательств при атаках крайне сложно.

- **Целостность данных:** Подмена телеметрии снижает достоверность разведданных; нужны новые методы валидации.

- **Срыв C2:** Техники, бьющие по датчикам, могут обрушить сети управления.

### Подготовка через киберустойчивость

- **Многоуровневая защита:** Принцип «обороны в глубину» должен охватывать сенсоры и IT-среду.

- **Интегрированный инцидент-респонс:** Команды должны реагировать на события, где кибер и кинетика пересекаются.

- **Форензик-готовность:** Системы должны хранить доказательства даже при перебоях энергии и связи.

---

## Примеры из практики и тактический анализ <a name="real-world-examples"></a>

### Штурм под прикрытием дронов: история из Покровска

31 октября украинский спецназ произвёл вертолётную высадку в условиях насыщения дроном:

- **Кинетика:** Городской ландшафт стал трёхмерным, каждый угол наблюдался FPV-дронами.

- **Цифровые тени:** Те же дроны создавали ложные потоки данных, усложняя ОСА (OODA-петлю).

- **Уроки:** ПВО, считавшаяся непростой для прорыва, уязвима при компрометации сетевых сенсоров.

### Удары по инфраструктуре как кибероперации

Удары по 400-километровому кольцевому магистральному трубопроводу в МО:

- **Физическое разрушение:** Энергетический дефицит и цепные отказы.

- **Кибер-эффекты:** Нарушение телеметрии, деградация датчиков, задержки принятия решений.

### Уязвимость Европы к дронам

Инцидент с дроном в аэропорту Берлина-Бранденбурга (BER) в ноябре:

- **Гражданская авиация:** Перенаправление рейсов, усиленный контроль.

- **Проверка протоколов:** Испытание систем обнаружения и реагирования НАТО.

- **Трансдоменные риски:** Спуфинг сенсоров сегодня — кинетический инцидент завтра.

---

## Практические технические демонстрации <a name="technical-demonstrations"></a>

Ниже — Bash-скрипты и Python-утилиты, помогающие мониторить и анализировать события гибридной войны.

### Bash: сетевое сканирование и парсинг логов <a name="bash-scan"></a>

#### Пример 1: сканирование сети Nmap

```bash

#!/bin/bash

# network_scan.sh

TARGET_NETWORK="192.168.1.0/24"

echo "Scanning network: $TARGET_NETWORK"

nmap -sn $TARGET_NETWORK | grep "Nmap scan report for" | awk '{print $5}'

echo "Network scan complete."

Пример 2: парсинг логов на аномалии

#!/bin/bash

# parse_logs.sh

LOG_FILE="/var/log/syslog"

KEYWORDS=("error" "failed" "jamming" "spoof")

for keyword in "${KEYWORDS[@]}"; do

echo "Searching logs for keyword: $keyword"

grep -i "$keyword" $LOG_FILE >> anomalies.log

done

echo "Log parsing complete. Check anomalies.log for details."

Python: автоматизированный сбор и анализ данных

Пример 1: агрегатор данных сенсоров

#!/usr/bin/env python3

import requests, json, time

sensor_endpoints = [

"http://192.168.1.10/api/telemetry",

"http://192.168.1.11/api/telemetry",

"http://192.168.1.12/api/telemetry"

]

def fetch_sensor_data(url):

try:

r = requests.get(url, timeout=5)

r.raise_for_status()

return r.json()

except Exception as e:

print(f"Error fetching {url}: {e}")

return None

def aggregate(endpoints):

return {e: d for e in endpoints if (d := fetch_sensor_data(e))}

while True:

print(json.dumps(aggregate(sensor_endpoints), indent=2))

time.sleep(10)

Пример 2: парсинг телеметрии

#!/usr/bin/env python3

import re

LOG_FILE = "telemetry.log"

pat = re.compile(r'(?P<timestamp>\d{4}-\d{2}-\d{2} \d{2}:\d{2}:\d{2}), SensorID: (?P<sensor_id>\w+), Status: (?P<status>\w+), Message: (?P<message>.*)')

with open(LOG_FILE) as f:

for line in f:

if m := pat.search(line):

print(f"{m['timestamp']} - Sensor {m['sensor_id']}: {m['status']} ({m['message']})")

Стратегии повышения целостности данных и устойчивости операций

Многоуровневая безопасность

- Защита конечных точек

- Мониторинг в реальном времени

- Распределённые логи с признаком подделки

Интегрированный инцидент-респонс

- Единый C2

- Автоматические реагенты

- Red Team-упражнения

Форензик-готовность

- Цепочка хранения

- Инструменты корреляции

- Устойчивые бэкапы

Операционная избыточность

- Укрепление инфраструктуры

- Децентрализованные сети

- Междисциплинарная подготовка

Заключение: выводы и перспективы

Конфликт в Покровске — микрокосм гибридной войны, где стирается грань между кинетическим и цифровым боями. Защитники обязаны готовиться к тому, что разрушение в физике быстро оборачивается хаосом в цифре. Представленные инструменты — лишь часть арсенала, необходимого для сохранения устойчивости, юридической подотчётности и «правды на поле боя».

Ссылки

- Institute for the Study of War (ISW)

- Nmap — бесплатный сканер безопасности

- OWASP Logging Cheat Sheet

- Документация Python Requests

- Руководство по Bash-скриптам — GNU

- MITRE ATT&CK

Чтобы получать больше материалов о гибридной войне, дронах и слиянии кинетических и киберугроз, подписывайтесь на наш блог и присоединяйтесь к обсуждению в комментариях ниже.

Поднимите свою карьеру в кибербезопасности на новый уровень

Если вы нашли этот контент ценным, представьте, чего вы могли бы достичь с нашей комплексной 47-недельной элитной обучающей программой. Присоединяйтесь к более чем 1200 студентам, которые изменили свою карьеру с помощью техник Подразделения 8200.