示例帖子标题

这是一个示例摘要,内容在允许的300字符限制内,确保内容简洁明了且不超出架构约束。

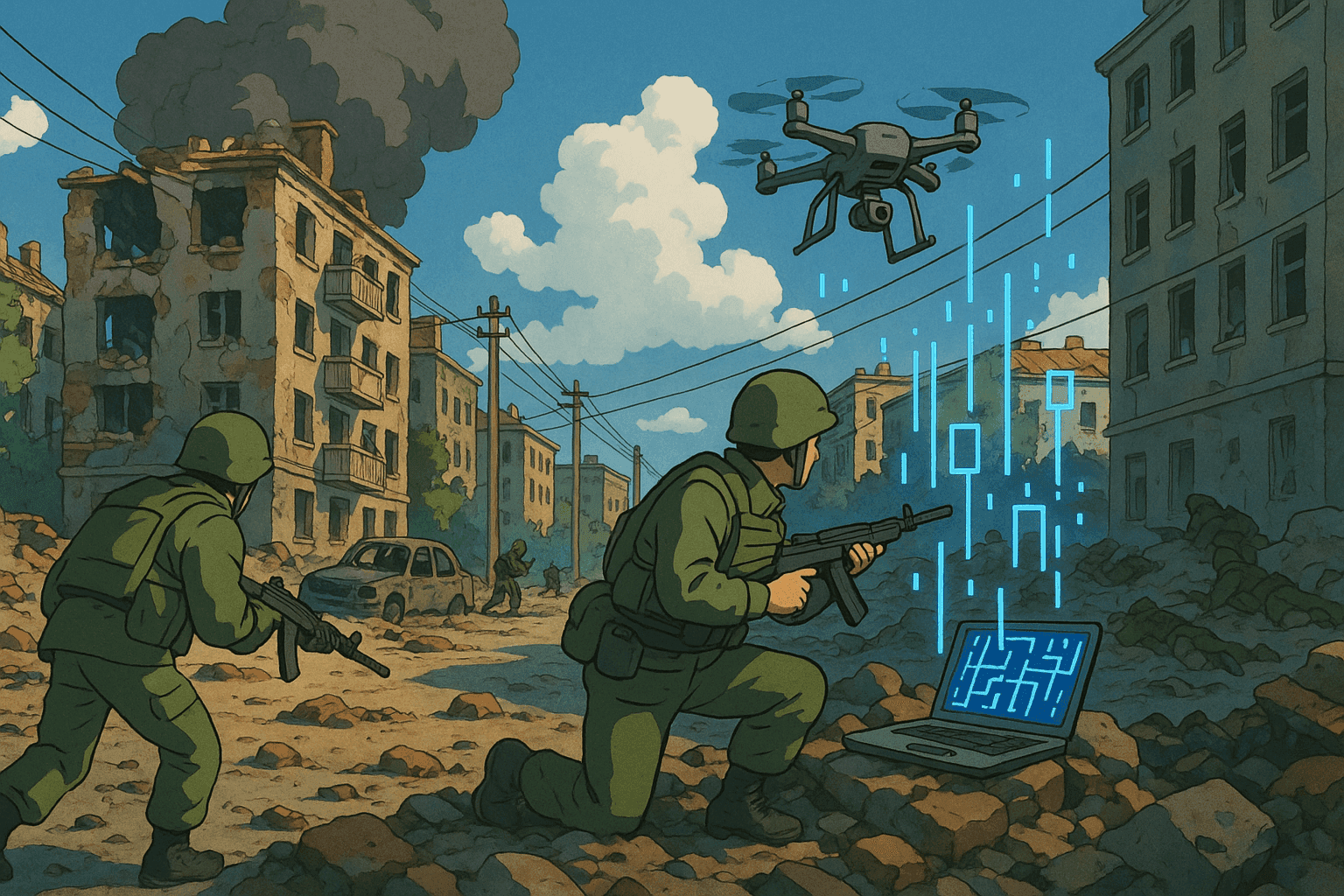

# 城市作战与数字阴影:波克罗夫斯克的动能与信息战融合

*发表于 2025 年 11 月 2 日 | ComplexDiscovery 编辑部*

---

现代战场已不再局限于传统的战区和纯粹的动能交火。如今,城市巷战、网络行动与信息操控相互碰撞,形成一场包含欺骗、快速适应与技术整合的复杂舞蹈。在波克罗夫斯克(Pokrovsk)的战斗中,我们正在目睹动能战与信息战的深度融合——无人机、能源基础设施和数据流同时成为攻击目标。本文是一篇长篇技术分析,旨在剖析新兴作战环境、技术挑战,以及网络安全、事件响应和数字取证专业人员在现代混合冲突中必须应对的防御要点。

本文将:

- 探讨城市作战与数字阴影在波克罗夫斯克冲突中的演变。

- 分析动能行动与网络行动如何日益交织。

- 分享技术见解、真实案例与代码示例(Bash 与 Python),涵盖扫描、数据解析和事件重建。

- 为在受电磁干扰环境中负责维护数据完整性、业务韧性与法律可追溯性的防御者提出战略与操作建议。

---

## 目录

1. [引言:现代战场](#introduction)

2. [波克罗夫斯克:混合战案例研究](#pokrovsk-case-study)

3. [动能与数字领域的融合](#convergence)

4. [混合冲突下的网络安全意义](#cybersecurity)

5. [真实示例与战术分析](#real-world-examples)

6. [实用技术演示](#technical-demonstrations)

- [Bash:网络扫描与日志解析](#bash-scan)

- [Python:自动化数据收集与分析](#python-automation)

7. [提升数据完整性与业务韧性的策略](#strategies)

8. [结论:经验教训与未来展望](#conclusion)

9. [参考文献](#references)

---

## 引言:现代战场 <a name="introduction"></a>

在当今互联互通的世界里,每一个联网节点——从城市屋顶的传感器装置到能源控制系统——都在作战版图中扮演关键角色。波克罗夫斯克之战便是一个典型例子。乍看只是一场局部城市冲突,却很快显现为一个多维战场:动能打击、无人机饱和与网络干扰交织,对物理与数字前线均产生决定性影响。

### 核心主题

- **网络化基础设施即战场:** 军民系统交织,皆成目标。

- **动能与网络一体化作战:** 现代冲突既关乎摧毁实体,也关乎削弱数据。

- **韧性挑战:** 保持证据链、连续性和系统完整性比以往更加重要。

- **混合战争:** 传统作战与数字攻击的界限日益模糊,需要自适应策略。

这不仅是一份作战评估,更是对安全、网络安全与事件响应专业人员的集结号:理解这些变化,是保护关键基础设施并在受争环境中确保问责的关键。

---

## 波克罗夫斯克:混合战案例研究 <a name="pokrovsk-case-study"></a>

波克罗夫斯克冲突展现了传统城市作战环境的演进。过去数十年,作战多以动能为主,侧重兵力机动、炮火覆盖和正面交战。然而如今,战场已延伸至数字空间,数据完整性、传感器可靠性与通信网络同样被武器化。

### 波克罗夫斯克的作战动态

- **无人机饱和天空:** 乌军利用无人机(UAV)进行情报、监视、侦察(ISR)及战术打击,暴露俄军防空网络漏洞。

- **指挥控制受挫:** 当乌特种部队在无人机饱和环境下实施直升机空降,俄方自称严密的防空被严重质疑。

- **数字干扰与基础设施袭击:** 双方均发动影响民用设施的行动。从能源管线到电网,作战范围已远超前线。

### 传感器网络与战争迷雾

- **数字阴影:** 冲突产生“数字阴影”,数据不断变动——欺骗信号、伪装遥测和日志篡改令态势感知举步维艰。

- **三维战场:** 屋顶、高地与商用移动网络的使用,使城市景观成为多层次、立体化战场。

对网络安全人员而言,这意味着防御必须预判:攻击既可能针对数据操纵与传感器削弱,也可能是传统打击。

---

## 动能与数字领域的融合 <a name="convergence"></a>

### 混合环境的定义

混合战争不仅仅是硬实力(军事)与软实力(网络)的相加,而是动能与数字领域的协同交织。针对基础设施的攻击会在物理与数字网络产生连锁效应。

#### 融合要素

- **无人机一体化:** 无人机既是动能武器,也是数字侦察设备。

- **基础设施成目标:** 能源管线、通信节点与传感器阵列被刻意攻击,带来双重挑战:削弱作战能力并给数字记录埋下漏洞。

- **数据操纵与电子战:** 入侵可篡改数据流、干扰遥测或降低传感器可信度,制造信息迷雾。

### 战术影响

- **证据链受干扰:** 网络-动能事件中,取证日志与遥测可能被篡改,增加事后分析与法律问责难度。

- **攻击面扩大:** 每个传感器、控制系统与通信中继都是潜在目标。

- **作业负荷激增:** 防御者需保护并解析海量复杂数据,亟需自动化分析工具。

---

## 混合冲突下的网络安全意义 <a name="cybersecurity"></a>

当资产如管线、电网与通信系统受到攻击,影响遍及军事与民用领域。

### 核心挑战

- **证据连续性:** 在攻击中维持可靠取证链,需系统具备抵御恶意干预与断电能力。

- **受争环境中的数据完整性:** 传感器易被欺骗,遥测易受干扰,需新的数据验证范式。

- **指挥控制中断:** 攻击同样可扰乱 C2 系统,破坏态势感知并拖延响应。

### 通过网络韧性实现备战

- **分层防御:** 重新评估“纵深防御”,确保从传感器到企业 IT 均实施实时监控。

- **集成事件响应:** 必须能同时应对数字与动能交织的情况。

- **取证就绪:** 系统需内置可靠取证能力,确保证据在混乱环境中不被篡改。

---

## 真实示例与战术分析 <a name="real-world-examples"></a>

### 无人机驱动的突袭:波克罗夫斯克一线

2025 年 10 月 31 日,乌克兰特种部队在无人机饱和条件下实施直升机空降,挑战了俄方防空假设。

- **动能冲击:** 城市环境被变成三维战区。

- **数字阴影:** 同一批无人机既实施打击,也制造误导数据流。

- **跨学科启示:** 若网络化传感器数据被破坏,再强的防空也会变脆弱。

### 基础设施打击即网络行动

乌情报部队打击莫斯科州 Koltsevoy 400 公里管线的多段:

- **动能破坏:** 迫使俄方重新审视能源安全。

- **网络连锁:** 传感器遥测受损,决策受阻。

- **长远影响:** 能源缺口、电网不稳与通信中断显现动能-网络联动破坏。

### 欧洲对无人机渗透的脆弱性

11 月初,柏林勃兰登堡机场(BER)受无人机入侵,几近停摆:

- **民用空域暴露:** 被迫改道并加强监控。

- **安全协议受测:** 侵入行为持续检验北约空域的探测与归责体系。

- **跨域影响:** 今日数字前线的欺骗信号,明日可转化为动能事件。

---

## 实用技术演示 <a name="technical-demonstrations"></a>

下面提供 Bash 与 Python 示例,帮助安全团队在混合战环境中监控与分析。

### Bash:网络扫描与日志解析 <a name="bash-scan"></a>

#### 示例 1:使用 Nmap 进行网络扫描

```bash

#!/bin/bash

# network_scan.sh

# 脚本:扫描目标网络并输出活动 IP 地址

TARGET_NETWORK="192.168.1.0/24"

echo "正在扫描网络: $TARGET_NETWORK"

nmap -sn $TARGET_NETWORK | grep "Nmap scan report for" | awk '{print $5}'

echo "网络扫描完成。"

使用方法见原文(省略)。

示例 2:日志解析异常

#!/bin/bash

# parse_logs.sh

# 脚本:在 syslog 中检索与传感器故障或网络干扰相关的关键字

LOG_FILE="/var/log/syslog"

KEYWORDS=("error" "failed" "jamming" "spoof")

for keyword in "${KEYWORDS[@]}"; do

echo "正在搜索关键字: $keyword"

grep -i "$keyword" $LOG_FILE >> anomalies.log

done

echo "日志解析完成,详情见 anomalies.log。"

Python:自动化数据收集与分析

示例 1:自动化传感器数据聚合器

#!/usr/bin/env python3

"""

sensor_data_aggregator.py

脚本:从多个网络端点聚合传感器数据。

在实战环境中,这些端点可提供电网状态、传感器完整性或无人机活动遥测。

"""

import requests

import json

import time

sensor_endpoints = [

"http://192.168.1.10/api/telemetry",

"http://192.168.1.11/api/telemetry",

"http://192.168.1.12/api/telemetry"

]

def fetch_sensor_data(url):

try:

response = requests.get(url, timeout=5)

response.raise_for_status()

return response.json()

except Exception as e:

print(f"从 {url} 获取数据出错: {e}")

return None

def aggregate_data(endpoints):

aggregated = {}

for endpoint in endpoints:

data = fetch_sensor_data(endpoint)

if data:

aggregated[endpoint] = data

return aggregated

if __name__ == "__main__":

while True:

data = aggregate_data(sensor_endpoints)

print("聚合的传感器数据:")

print(json.dumps(data, indent=2, ensure_ascii=False))

time.sleep(10)

示例 2:Python 解析遥测日志

#!/usr/bin/env python3

"""

telemetry_log_parser.py

脚本:解析遥测日志,提取时间戳、传感器 ID 与错误信息。

"""

import re

LOG_FILE = "telemetry.log"

pattern = re.compile(

r'(?P<timestamp>\d{4}-\d{2}-\d{2} \d{2}:\d{2}:\d{2}), SensorID: '

r'(?P<sensor_id>\w+), Status: (?P<status>\w+), Message: (?P<message>.*)'

)

def parse_logs(file_path):

parsed = []

with open(file_path, "r") as f:

for line in f:

match = pattern.search(line)

if match:

parsed.append(match.groupdict())

return parsed

if __name__ == "__main__":

for entry in parse_logs(LOG_FILE):

print(f"{entry['timestamp']} - 传感器 {entry['sensor_id']}: "

f"{entry['status']} ({entry['message']})")

提升数据完整性与业务韧性的策略

多层安全措施

- 终端防护: 对每个传感器、控制系统与节点部署强大防护。

- 实时监控: 使用 ML/AI 监测数字与动能事件数据异常。

- 分布式日志: 采用分布式账本或防篡改日志保障数据不可否认性。

事件响应集成

- 统一 C2: 融合网络与物理指挥体系,确保整体态势感知。

- 自动化应急: 出现异常即触发自动防御。

- 红队演练: 定期模拟混合事件,检测两域韧性。

取证备战

- 证据链流程: 即使在混战中亦要安全收集、存储与传输证据。

- 数据关联工具: 整合日志、传感器与情报,生成统一叙事。

- 韧性备份: 确保在通信受损时亦可快速访问并验证备份。

业务冗余与韧性

- 基础设施加固: 强化管线、电信与支撑系统抗击物理/数字双重攻击。

- 去中心化架构: 降低单点故障,保持数据流。

- 跨域训练: 让军队、IT 与安全团队掌握动能-数字交织场景。

结论:经验教训与未来展望

波克罗夫斯克冲突是动能与数字交织的缩影。防御者与进攻者同时瞄准每一个联网节点——无论屋顶传感器还是关键能源管线。

对网络安全、信息治理与电子发现专业人士而言,传统事件响应范式必须革新。本文的 Bash 与 Python 示例表明,只要工具与策略得当,就能在混合战环境中萃取可行动见解。

未来,结合数据驱动方法、强固的动能防御与跨域训练,将是保持作战优势、法律问责与真相存续的关键。动能-数字融合不再是理论,而是城市战场的现实。现在就拥抱混合策略,方能在多面冲突里立于不败。

参考文献

通过理解波克罗夫斯克冲突中展现的城市作战与数字阴影双重挑战,防御专业人员可更好地为现代混合战做准备。敬请关注我们的博客,获取更多关于混合战争、无人机作战及动能-网络威胁融合的深度文章与技术洞见,欢迎在评论区参与讨论。