人为错误与网络安全漏洞

人为错误在成功网络安全入侵中的角色

人为错误是生活中不可避免的一部分。从最简单的日常失误到更复杂的判断失误,错误贯穿于人类经验的方方面面。然而,在网络安全领域,这些错误的代价可能高得惊人。包括 IBM 在内的最新研究表明,高达 95% 的安全事件可归因于人为错误,这凸显了理解并减轻这些风险的迫切性。本文将深入探讨人为错误在网络安全入侵中的多维作用,为新手与资深从业者提供洞见,并通过真实案例、技术示例代码以及降低人为漏洞的策略进行说明。

目录

引言

网络安全是一场多战线的较量——既要对抗高度复杂的恶意软件、持续性威胁,又要提防一次不经意的人为失误。尽管安全技术取得了长足进步,人类因素依旧是最强大组织的薄弱环节。本文将解析人为错误为何如此普遍、如何导致成功入侵,并提出切实可行的减缓措施。

随着企业采用更多数字化工具,IT 环境的复杂度不断上升。用户要管理的密码、应用与流程激增,导致他们走捷径而牺牲安全性。此外,社会工程学利用人类本能的信任,使“无心之失”与“恶意操纵”之间的界线愈发模糊。

理解网络安全中的人为错误

在安全语境下定义人为错误

在日常语境下,人为错误仅指一个失误或疏忽。然而在网络安全领域,它特指导致安全漏洞的非故意行为(或不作为)。错误表现形式包括:

- 敏感信息意外泄露:例如邮件误投。

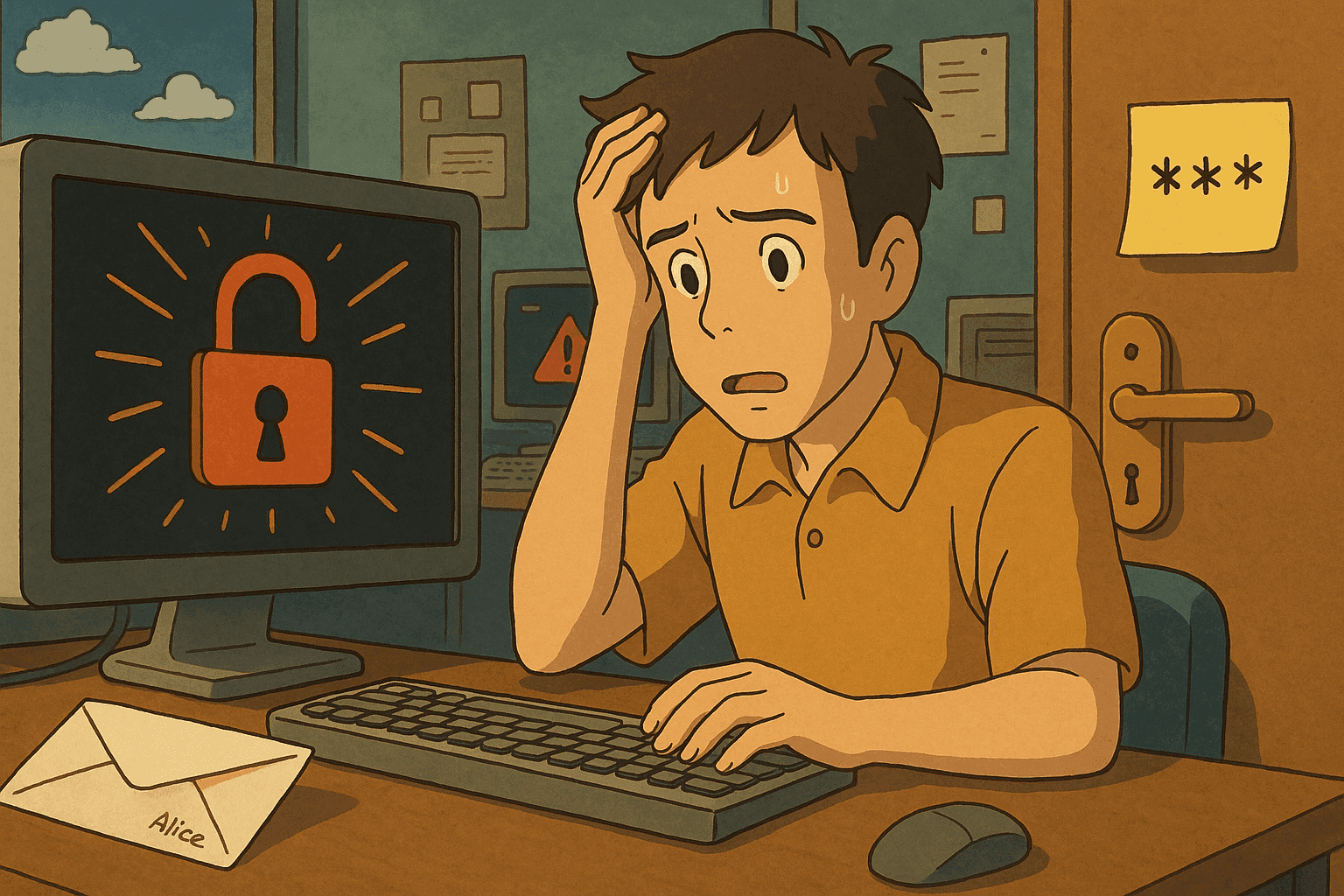

- 薄弱的密码做法:使用默认或易猜密码。

- 补丁遗漏:因延迟更新或疏忽而未修补已知漏洞。

- 物理安全疏忽:如将机密文件遗留在公共区域。

这些情形的共同特点是缺乏恶意,而是由于流程不当、培训不足或环境因素所致。

技能型错误 vs. 决策型错误

网络安全中的人为错误大体可分为两类:

-

技能型错误(Skill-Based Errors)

在熟悉的任务执行过程中发生的错误,例如:- 邮件发送至错误收件人

- 忘记附加必要文件

- 因注意力不集中而误配安全设置

这类错误往往源于走神、疲劳或工作环境干扰。

-

决策型错误(Decision-Based Errors)

由于知识不足或信息错误而做出的错误决定,例如:- 不了解风险而使用弱密码

- 无视关键更新

- 缺乏识别钓鱼邮件的能力而受骗

这类错误需要通过系统化培训与提升意识来解决。

真实案例

敏感数据误投

英国国家医疗服务体系(NHS)一所 HIV 诊所曾因邮件群发时把应放在密送 (bcc) 的地址填入 “收件人” 字段,导致 800 多位患者的身份信息曝光。这是典型的技能型错误,彰显了精确邮件流程与持续数据处理培训的重要性。

密码失误

密码管理失当是最普遍的安全问题之一:

- “123456” 仍长期位列全球常用密码榜首。

- 约 45% 的用户在多个平台重复使用主邮箱密码。

弱密码与密码复用屡次导致泄露,员工把密码写在便利贴或表格中更是雪上加霜。

补丁与更新失败

2017 年,WannaCry 勒索软件席卷全球数十万台电脑。其利用的漏洞补丁早在数月前已发布,仍有大量系统未及时更新。这是典型“决策型错误”导致的灾难。

物理安全疏忽

- 桌面留有机密文件

- 打印机托盘堆放未取走的敏感文件

- 员工出于礼貌不盘问尾随进入受限区域的陌生人(尾随攻击)

这些错误不需要高深黑客技巧,只需要抓住机会的人。

促成错误的因素

机会

每多一道流程、每多一款系统,错误机会就随之增加。员工在多个应用间切换,误发邮件或使用不安全密码的概率自然上升。

环境

- 物理环境:光线不足、温度不适、噪音过大都会分散注意力。

- 文化环境:如果组织文化重便利轻安全,员工就会习惯走捷径。反之,安全优先的文化能显著降低风险。

认知缺失

- 不清楚弱密码的严重性

- 不了解安全邮件实践

- 不会辨别钓鱼或社工攻击

没有持续有效的培训,错误便会层出不穷。

技术演示:从代码示例到安全扫描

使用 Nmap 扫描漏洞

# 基础端口扫描

nmap -sV 192.168.1.0/24

# 结合 NSE 检测 Heartbleed

nmap -sV --script=ssl-heartbleed -p 443 192.168.1.10

用 Python 解析日志

#!/usr/bin/env python3

import re

log_file_path = 'system.log'

pattern = re.compile(r'(ERROR|WARNING|CRITICAL)')

def parse_log(file_path):

error_lines = []

with open(file_path, 'r') as f:

for line in f:

if pattern.search(line):

error_lines.append(line.strip())

return error_lines

if __name__ == '__main__':

for e in parse_log(log_file_path):

print(e)

通过 Bash 自动化安全提醒

#!/bin/bash

# 检查待安装的安全更新

updates=$(apt-get -s upgrade | grep -i security)

if [ -n "$updates" ]; then

echo "检测到安全更新:"

echo "$updates"

else

echo "系统已应用最新安全补丁。"

fi

防止人为错误的策略

提升安全意识培训

- 交互式模拟:钓鱼演练与安全演习

- 定制化内容:根据岗位差异化培训

- 持续更新:威胁迭代快,培训也要跟上

- 游戏化平台:即时反馈,增加参与度

简化流程并降低复杂度

- 单点登录 (SSO) 减少密码数量

- 密码管理器 自动生成与存储复杂密码

- 友好界面 将安全措施融入流程

- 自动化:补丁管理、备份、日志监控等

实施技术防护措施

- 多因素认证 (MFA)

- 终端检测与响应 (EDR)

- 持续审计:自动漏洞扫描、配置检查

- 数据防泄漏 (DLP) 监控并阻止敏感数据外泄

结论

人为错误虽无法根除,却对网络安全构成巨大威胁。95% 的安全事件源于人为失误,这一事实应当引起全球组织的警觉。通过区分技能型与决策型错误、理解背后环境与文化因素,并结合技术与培训双管齐下,企业能够显著降低因失误带来的风险。

本文展示的 Nmap 扫描、Python 日志解析、Bash 安全检查仅是实践工具的一部分。真正的关键在于打造一个赋能员工、将“以人为本”与“安全优先”融为一体的生态系统,使潜在弱点最终转化为组织优势。

参考文献

- IBM《数据泄露成本报告》 – https://www.ibm.com/security/data-breach

- Verizon《2018 数据泄露调查报告》 – https://www.verizon.com/business/resources/reports/dbir/

- 英国国家网络安全中心 (NCSC) – https://www.ncsc.gov.uk/

- Nmap 官方文档 – https://nmap.org/book/man.html

- Microsoft Security Response Center – https://msrc.microsoft.com/

本文自基础概念到高级技术演示,全面阐释了人为错误在网络安全入侵中的作用。通过持续教育、流程优化与战略性技术投入,组织可以更好地抵御在数字时代屡见不鲜的“无心之失”。