理解被武器化的善意

什么是“武器化善意”? —— 一种战略性网络安全策略的深入探索

在当今社会工程和网络操纵横行的数字环境中,**Weaponized Kindness(武器化善意)**这一术语正逐渐受到关注。但它到底是什么意思?在网络安全领域中,它又会被如何利用——亦或滥用?在这篇长篇技术博客中,我们将从社会心理学根源谈起,解析“武器化善意”的概念,并探讨其在网络安全中的潜在应用。文中还将结合真实案例,给出动手演示(含 Bash 与 Python 代码样例),并考察这一新兴理念如何处于操纵、数字取证与道德黑客的交汇处。

目录

Introduction

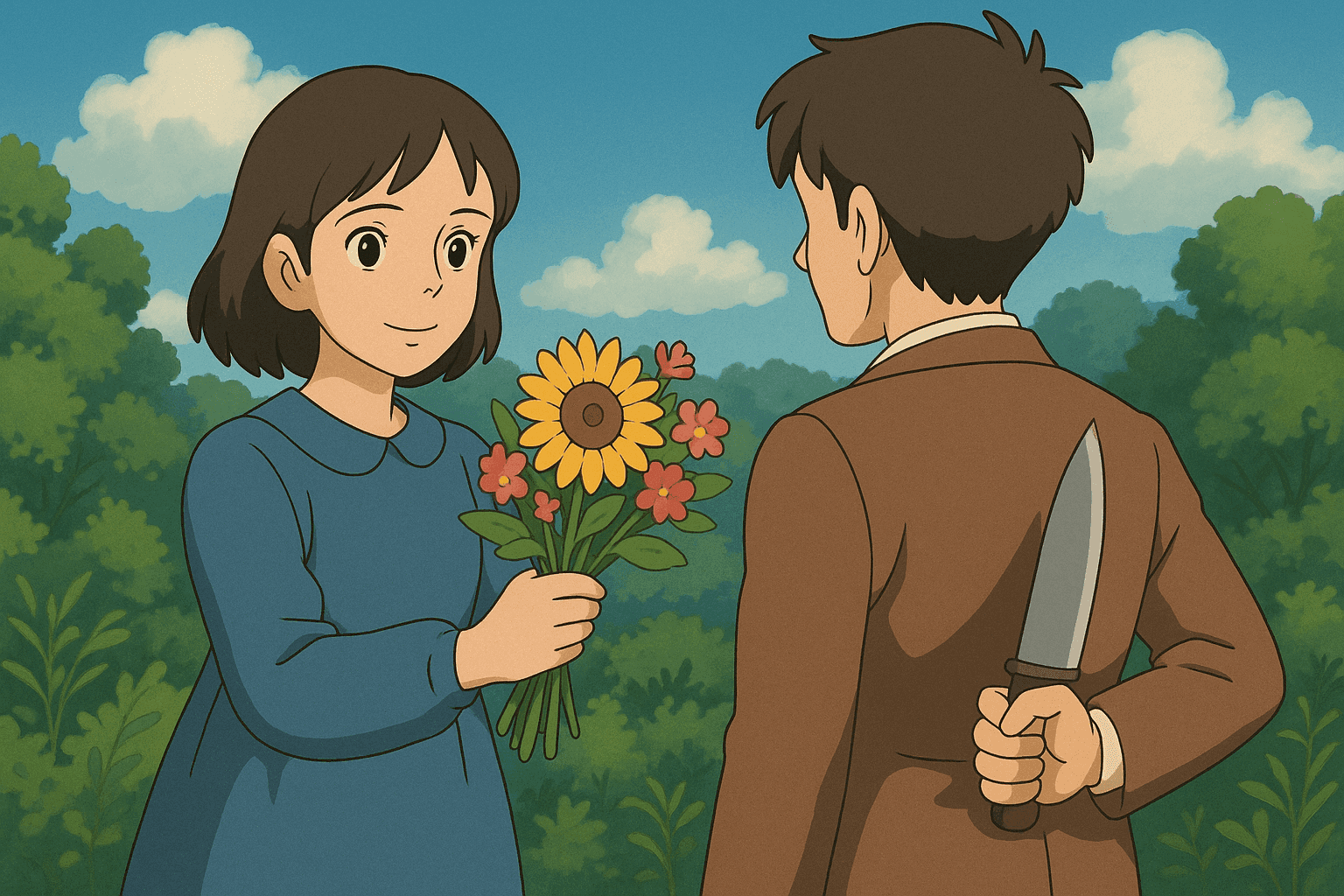

“武器化善意”这个概念初听似乎自相矛盾:善意——通常与仁慈联系在一起——怎么会被“武器化”?然而,在社会与数字场景中,即使是慷慨之举也可被用来达成战略目的。随着网络威胁愈发复杂,攻击者日益娴熟地将看似真诚的善意与操纵意图相结合。

本文将深入解析“武器化善意”所涵盖的一切。我们先探讨其在社会心理学与操纵性利他中的理论基础,再转向其在网络安全中的实际表现。通过同时考察哲学与技术层面,你将全面理解那些看似无害的行为如何隐藏更险恶的动机。

武器化善意的起源

Social Influence and Persuasion

从本质上说,武器化善意即通过策略性善举来影响行为、认知乃至决策过程。社会心理学中,互惠原则为这一现象提供了坚实框架:当他人向你示好,你往往觉得需要回报。Robert Cialdini 在其经典著作《Influence: Science and Practice》中对此有详尽阐述。

举例而言,当某组织递上一份小礼或友好姿态时,会降低受众戒心、提升信任;攻击者在社会工程中正是利用这一点。善意的运用绝非偶然,而是一种精心设计,用以建立融洽关系并诱导服从。

Moral Licensing and Manipulative Altruism

另一关键概念是道德授权:个体在做好事后,可能觉得自己之后有资格采取不那么道德的行为。在网络场景下,一名塑造“慈善”形象的行为者,后续或许更易为恶却心安理得。这与操纵性利他相关——将慷慨举动用作政治、社会或数字层面的操控手段。

学术研究表明,这些心理机制在个人交往和更宏大的操纵战略中都极具威力。武器化善意因此带来复杂伦理难题:我们对善意的天生信任,既可能在日常生活里被利用,更可在精细的网络安全对抗中受到剥削。

Weaponized Kindness in Cybersecurity

Kindness as a Social Engineering Tool

在网络安全中,信任既是基石也是弱点。攻击者常通过社会工程绕过技术防护,“武器化善意”即其中之一:使用看似友好或慈善的沟通来获取信任并窃取敏感信息。

想象你收到一封充满温情的邮件,来自“可信”慈善机构,请求小额捐款支持高尚事业——接着更隐蔽地索要个人或财务信息。受正能量感染的收件人可能放松警惕,无意间助攻攻击者。

Social Engineering Example: The "Friendly" Phishing Email

例如主题为“微小善举 · 改变世界”的钓鱼邮件:开头问候殷切,诉诸共同价值,还可能附上“团队成员”简介、志愿者微笑照片、伪造捐款链接。攻击者借善意来瓦解怀疑、操控目标。

相较传统咄咄逼人的钓鱼手段,这种积极、正面的信息往往更具迷惑性,提高成功率。

Real-World Examples of Weaponized Kindness

Philanthropic Manipulation in Politics & Business

在政治与商业领域,所谓战略慈善早已被广泛研究。企业或政治人物借捐款、社区活动、赞助体育赛事来塑造良好形象。当这些善举被用来掩护不道德行为或换取不应有的影响力时,即构成武器化善意。

如某大型企业高调赞助社区活动并收获美誉,却在幕后进行可疑商业操作。该企业的“仁慈”形象被用来掩盖剥削或不端行为。

Cyber Tactics: Crafting Trust and Bypassing Security

数字世界中,多起 APT(高级持续性威胁)行动已观察到武器化善意策略。攻击者先提供“免费网安建议”或“系统优化小工具”博取信任,后在代码中植入后门。

再如“赠品”软件下载活动:推出免费开源工具,自称可简化邮箱管理或网络扫描,通过技术社区与“善举”宣传推广。然而代码暗藏后门,监控用户或窃取数据。看似利好的善意瞬间成了致命漏洞。

Technical Implementation and Detection

理论理解是一回事,实际检测与缓解则复杂得多。本节将介绍技术方法,帮助识别网络环境中的武器化善意示例,并提供 Bash 与 Python 代码演示如何扫描日志、解析流量、发现可疑模式。

Scanning for Weaponized Kindness Activity

在编写代码前,先明确哪些技术指标可能暗示武器化善意:

- 信息内容异常友好:通信渠道过度积极或慈善语调,背后可能别有用心。

- 异常网络流量:下载“善意”软件后出现意外外联。

- 行为偏差:用户或系统在接触“友好”软件/邮件后出现不寻常活动。

通过建立基线并监控偏差,安全团队可及早发现蛛丝马迹。

Parsing Suspicious Logs using Bash

下面示例脚本扫描 Apache 日志,寻找与武器化善意相关的关键词。

#!/bin/bash

# scan_logs.sh

# 扫描 Apache 访问日志中的可疑关键词(武器化善意迹象)

LOG_FILE="/var/log/apache2/access.log"

OUTPUT_FILE="suspicious_entries.txt"

# 定义可疑关键词数组

keywords=("kindness" "charity" "donation" "helpful" "free gift" "community support" "noble" "generosity")

# 清空输出文件

> "$OUTPUT_FILE"

# 逐个关键词搜索

for keyword in "${keywords[@]}"; do

echo "正在搜索关键词: $keyword"

grep -i "$keyword" "$LOG_FILE" >> "$OUTPUT_FILE"

done

echo "可疑日志条目已保存至 $OUTPUT_FILE"

Bash 脚本解析

- 定义日志路径与输出文件。

- 设定可能与“善意”钓鱼相关的关键词。

- 使用

grep大小写不敏感搜索,将匹配行追加到输出文件。 - 真实环境中应结合 SIEM 与更多 IoC 做关联分析。

Python – Analyzing Network Traffic for Manipulative Patterns

利用 Python 的 scapy 库可解析 PCAP,检测下载事件后异常外联。

#!/usr/bin/env python3

"""

analyze_traffic.py:分析 pcap,检测或与武器化善意相关的可疑流量

用法:python3 analyze_traffic.py traffic_capture.pcap

"""

import sys

from scapy.all import rdpcap, IP

def filter_packets(packets):

"""筛选符合可疑特征的报文,如指向外部 IP 的连接。"""

suspicious_packets = []

for packet in packets:

if packet.haslayer(IP):

ip_layer = packet.getlayer(IP)

# 示范逻辑:过滤目的地址不在本地网段(假设 192.168.x.x)

if not ip_layer.dst.startswith("192.168."):

suspicious_packets.append(packet)

return suspicious_packets

def main(pcap_file):

print(f"正在加载 {pcap_file} ...")

packets = rdpcap(pcap_file)

print(f"总报文数: {len(packets)}")

suspicious_packets = filter_packets(packets)

print(f"检测到可疑报文数: {len(suspicious_packets)}")

with open("suspicious_packets.txt", "w") as f:

for pkt in suspicious_packets:

f.write(f"{pkt.summary()}\n")

print("可疑报文摘要已保存至 suspicious_packets.txt")

if __name__ == "__main__":

if len(sys.argv) != 2:

print("用法: python3 analyze_traffic.py <pcap_file>")

sys.exit(1)

main(sys.argv[1])

Advanced Concepts and Further Applications

Behavioral Analytics Integration

现代防护体系日益依赖行为分析与机器学习:

- 用户行为分析(UBA):为每个用户建模,异常下载或外联即时告警。

- 异常检测:统计模型识别通信频率、时段、上下文的偏离。

- 情感分析:结合 NLP 判别邮件/聊天内容情绪;若未知来源大量“过度友好”信息涌入,应加审查。

The Future of Weaponized Kindness in Cyber Defense

未来趋势可能包括:

- 防御性欺骗:安全团队反向利用“友好”诱饵(蜜罐、假服务)吸引并溯源攻击者。

- 自动化威胁狩猎:AI 实时辨识“善意”外衣下的异常模式。

- 伦理与政策:区分真善意与操纵,建立法规框架,避免善举被滥用。

Conclusion

“武器化善意”融合心理学、社会工程与网络安全,看似仁慈的一举一动瞬间可变成操纵工具——无论在现实还是数字世界。本文阐述了其理论根源、网络化表现,并通过 Bash 与 Python 演示检测思路,同时展望未来防御趋势。

在数字与人类行为交织的时代,区分真善意与其幕后阴谋至关重要。持续学习、部署先进分析并精进防御,方能化解这把“双刃剑”。

References

- Cialdini, R. B. (2001). Influence: Science and Practice

- Merritt, A. C., Effron, D. A., & Monin, B. (2010). Moral self-licensing: When being good frees us to be bad. Social and Personality Psychology Compass

- Baur, D., & Schmitz, H. P. (2012). Corporations and NGOs: When Accountability Leads to Co-optation. Journal of Business Ethics

- Marquis, C., & Qian, C. (2014). Corporate Social Responsibility Reporting in China: Symbol or Substance? Organization Science

- De Freitas, J., & Cikara, M. (2018). The persuasiveness of manipulative altruism in promoting unpopular causes. Journal of Experimental Psychology: General

通过理解善意背后的心理学机制及其被武器化的方式,网络安全专业人员能在这场“信任与利用”的博弈中保持领先。谨慎面对每一次“友好”请求,愿你既心怀仁慈,又目光犀利,守护安全,编写安全代码!