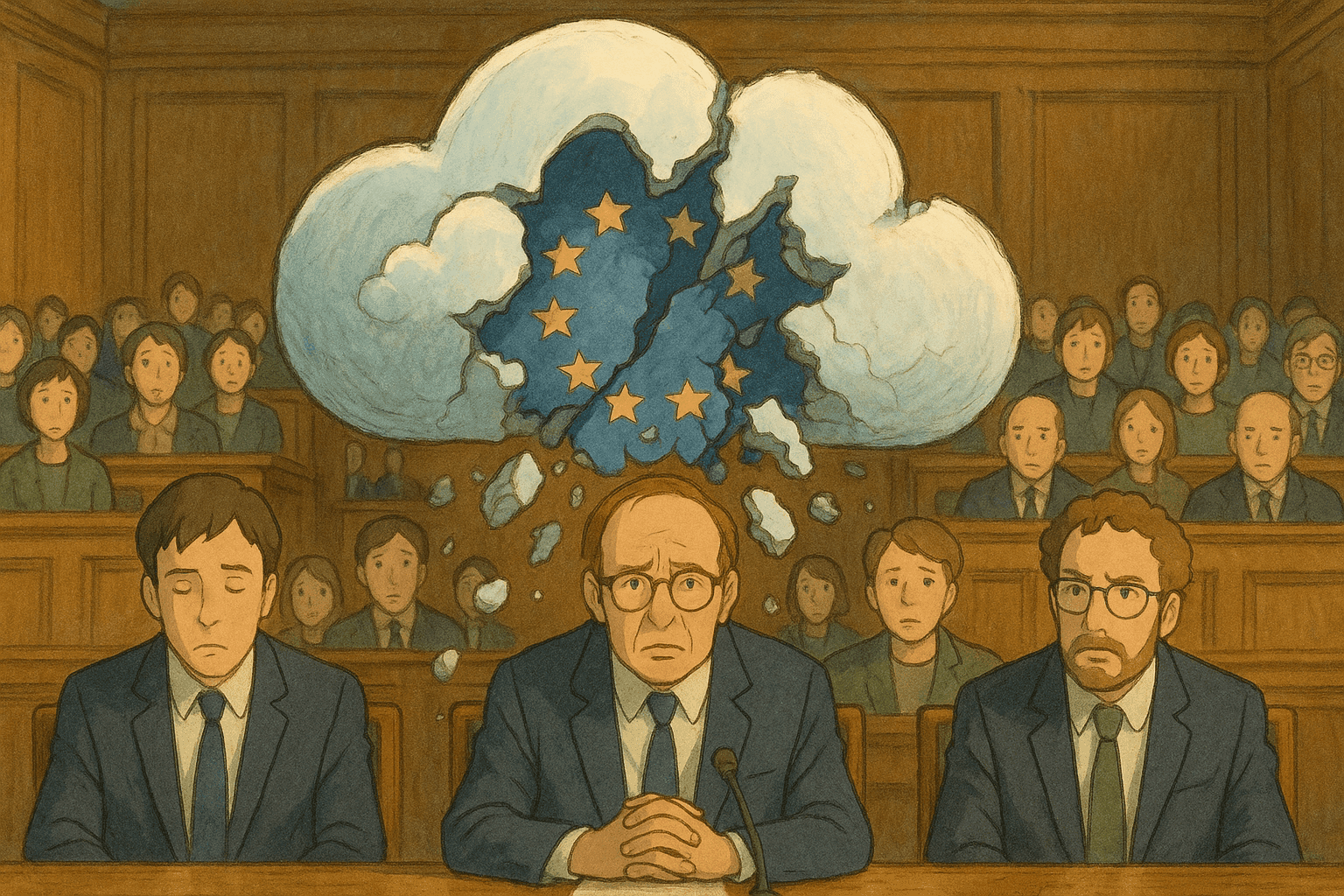

빅테크 주권 클라우드 내러티브 붕괴

# 빅테크 ‘주권 클라우드’ 약속 붕괴에 대한 다각적 고찰

장문 기술 블로그 한국어 번역본

목차

- Introduction(소개)

- Background: The Promise of the “Sovereign Cloud”(배경: ‘주권 클라우드’의 약속)

2.1 What is Digital Sovereignty?(디지털 주권이란?)

2.2 Big Tech’s Marketing vs. Technical Reality(빅테크의 마케팅 vs. 기술적 현실) - The Collapse of Big Tech’s Sovereign Cloud Promises(빅테크 ‘주권 클라우드’ 약속의 붕괴)

3.1 Legal Testimony and Public Contradictions(법정 증언과 공개적 모순)

3.2 The Technical Limitations Behind “Sovereign Washing”(‘주권 세탁’의 기술적 한계) - Sovereign Cloud and Cybersecurity: A Technical Analysis(주권 클라우드와 사이버보안)

4.1 Impact on Data Privacy and Security Standards(데이터 프라이버시·보안 표준에 미치는 영향)

4.2 Cyber Threats and Surveillance Concerns in the Cloud(클라우드 상의 위협·감시 우려) - Cybersecurity Practices in Sovereign and Non-Sovereign Clouds(주권·비주권 클라우드 보안 실무)

5.1 Data Residency, Encryption, and Access Controls(데이터 위치, 암호화, 접근통제)

5.2 Real-World Examples and Case Studies(사례 연구) - Technical Walkthrough: Network Scanning and Log Parsing(네트워크 스캔·로그 파싱 실습)

6.1 Beginner – Basic Network Scanning with Bash(초급: Bash 스캔)

6.2 Intermediate – Parsing Scan Results Using Python(중급: Python 파싱)

6.3 Advanced – Integrating Sovereign Cloud Monitoring with Custom Automation(고급: 통합 자동화) - Best Practices for Ensuring Digital Sovereignty and Security(디지털 주권·보안 확보 모범 사례)

- Conclusion(결론)

- References(참고 문헌)

1. Introduction

2025년 초, Microsoft·Amazon·Google·Salesforce 등 미국계 하이퍼스케일러들은 유럽 정부·기업을 안심시키기 위해 ‘주권 클라우드’ 서비스를 대대적으로 홍보했다. 그러나 최근 공개된 문서와 법정 증언에 따르면 이러한 약속은 대부분 피상적이었다. 미국 법원의 요구를 막아낼 수 없다는 사실을 기업 대표들이 선서 하에 인정했기 때문이다. 본 글은 이 같은 배경, 기술·법적 현실, 그리고 사이버보안 전략에 미치는 영향을 심층 분석한다. 또한 초급부터 고급까지의 보안 기법, Bash·Python 예제 코드, 실전 사례를 제공해 ‘주권 세탁’ 환경에서도 클라우드 보안을 유지하는 방법을 제시한다.

2. Background: The Promise of the “Sovereign Cloud”

2.1 디지털 주권이란?

디지털 주권은 한 국가가 자국의 데이터·기술 인프라·디지털 정책을 외세에 의존하지 않고 통제할 수 있는 능력을 말한다. 여기에는 데이터 위치 준수, 암호화·인증·접근통제의 현지 규제 부합 등이 포함된다.

2.2 빅테크의 마케팅 vs. 기술적 현실

Microsoft·Amazon 등은 “유럽 내 저장 = 외국 감시 차단”이라 주장했지만, 법적 압박 앞에서는 이를 보장할 수 없음을 인정했다. 결국 화려한 마케팅과 실제 기술·법적 한계 사이에는 커다란 간극이 존재하며, 이는 ‘주권 세탁(sovereign washing)’이라 불린다.

3. The Collapse of Big Tech’s Sovereign Cloud Promises

3.1 법정 증언과 공개적 모순

2025년 6월 프랑스 상원 청문회에서 Microsoft France 대표 Anton Carniaux는 “데이터가 유럽에 있어도 미국 당국 요구를 막을 수 없다”고 증언했다. AWS, Google 관계자들도 유사 발언을 하며 이전의 광고 문구를 스스로 반박했다.

3.2 ‘주권 세탁’의 기술적 한계

대부분의 글로벌 클라우드는 미국 본사의 법적 관할을 벗어날 수 없다. 데이터 거점·암호화·지역키 관리가 있어도, 모회사 소재국 법률이 궁극적 권한을 가진다. 이로 인해 ‘절대적 주권’은 기술적으로 구현되지 못하고, 보안 취약점 및 감시 위험이 상존한다.

4. Sovereign Cloud and Cybersecurity: A Technical Analysis

4.1 데이터 프라이버시·보안 표준에 미치는 영향

‘주권 클라우드’라 하더라도 미 당국의 법적 요청 앞에서 데이터 주권이 무력화될 수 있다. 따라서 조직은

- 종단 간 암호화(E2EE)

- 현지 키 관리

- 제로트러스트 접근제어

등 다층 방어를 적용해야 한다.

4.2 클라우드 상의 위협·감시 우려

미국 법률 준수 의무를 악용하려는 공격자·국가기관·사이버범죄자는 법률 상충 지점을 파고든다. 이에 대비해

- 네트워크 세분화

- 고급 모니터링·로깅

- 자동화된 사고 대응

이 필수적이다. 자가 호스팅(예: Nextcloud)으로 주권을 확보하는 사례가 증가하는 것도 같은 이유다.

5. Cybersecurity Practices in Sovereign and Non-Sovereign Clouds

5.1 데이터 위치, 암호화, 접근통제

- 데이터 위치 정책: 국경 간 복제를 제한

- 강력한 암호화: 저장·전송 모두 보호

- MFA·RBAC: 최소 권한 원칙 준수

Nextcloud 같은 자가 호스팅 플랫폼은 데이터 수명주기를 온전히 통제할 수 있도록 돕는다.

5.2 사례 연구

한 정부 기관이 미국계 ‘주권 클라우드’에 의존했다가 해외 법적 요청으로 데이터 노출 위험을 경험한 반면, 오스트리아 경제부는 Nextcloud 기반 자가 호스팅으로 완전 이관하여 지역 규제에 최적화된 보안 체계를 구축했다.

6. Technical Walkthrough: Network Scanning and Log Parsing

6.1 초급 – Bash를 이용한 기본 네트워크 스캔

#!/bin/bash

# 대상 호스트의 열린 포트를 확인하는 기본 nmap 스크립트

HOST="192.168.1.100"

echo "Scanning $HOST for open ports..."

nmap -Pn $HOST

6.2 중급 – Python으로 스캔 결과 파싱

#!/usr/bin/env python3

import xml.etree.ElementTree as ET

def parse_nmap_xml(file_path):

tree = ET.parse(file_path)

root = tree.getroot()

for host in root.findall('host'):

ip_addr = host.find("address").attrib.get("addr", "Unknown IP")

print(f"Host: {ip_addr}")

ports = host.find('ports')

if ports is not None:

for port in ports.findall('port'):

port_id = port.attrib.get("portid")

state = port.find('state').attrib.get('state')

service = port.find('service').attrib.get('name', 'unknown')

print(f" Port {port_id} is {state} (service: {service})")

print("-" * 40)

if __name__ == "__main__":

# nmap -oX scan_results.xml <target> 실행 후 사용

parse_nmap_xml("scan_results.xml")

6.3 고급 – 주권 클라우드 모니터링과 맞춤 자동화 통합

#!/usr/bin/env python3

import subprocess

import xml.etree.ElementTree as ET

import smtplib

from email.mime.text import MIMEText

import sys

TARGET = "192.168.1.100"

NMAP_CMD = ["nmap", "-oX", "-", TARGET]

ALERT_EMAIL = "security@example.com"

SMTP_SERVER = "smtp.example.com"

def run_nmap_scan():

try:

result = subprocess.run(NMAP_CMD, stdout=subprocess.PIPE,

stderr=subprocess.PIPE, check=True)

return result.stdout

except subprocess.CalledProcessError as e:

print("nmap 실행 오류:", e.stderr.decode())

sys.exit(1)

def parse_nmap_output(xml_data):

vulns = []

root = ET.fromstring(xml_data)

for host in root.findall('host'):

ip_addr = host.find("address").attrib.get("addr", "Unknown")

for port in host.find('ports').findall('port'):

port_id = port.attrib.get("portid")

state = port.find('state').attrib.get("state")

if state != "closed":

vulns.append((ip_addr, port_id, state))

return vulns

def send_alert_email(vulns):

message = "다음 취약 포트가 감지되었습니다:\n"

for ip, port, state in vulns:

message += f"{ip} : 포트 {port} 상태 {state}\n"

msg = MIMEText(message)

msg["Subject"] = "Sovereign Cloud Monitoring Alert"

msg["From"] = ALERT_EMAIL

msg["To"] = ALERT_EMAIL

try:

with smtplib.SMTP(SMTP_SERVER) as server:

server.send_message(msg)

print("경고 메일 전송 완료")

except Exception as e:

print("메일 전송 실패:", e)

def main():

xml_data = run_nmap_scan()

vulns = parse_nmap_output(xml_data)

if vulns:

send_alert_email(vulns)

else:

print("취약점 없음")

if __name__ == "__main__":

main()

7. 디지털 주권·보안 확보 모범 사례

- 공급자 심층 평가: 마케팅 대신 법적 의무·기술 문서 검증

- 가능하면 자가 호스팅: Nextcloud 등 오픈소스 도입으로 완전 통제

- 다층 보안: E2EE, 강력한 키 관리, MFA·제로트러스트

- 지속적 모니터링: 자동 스캔, 로깅, SIEM 연동

- 법·정책 동향 파악: 최신 판례·규제 변화에 대응

8. 결론

빅테크의 ‘주권 클라우드’ 약속은 법정에서 드러난 모순으로 인해 신뢰가 크게 흔들렸다. 이는 데이터 프라이버시, 사이버보안, 그리고 디지털 주권 논의에 중대한 함의를 남긴다. 결국 조직은 광고 문구가 아닌 다층 보안 전략, 자동화된 모니터링, 암호화로 스스로를 보호해야 한다. 투명성·책임성·기술적 엄격함이야말로 데이터가 곧 자산인 시대의 핵심 가치다.

9. 참고 문헌

- Nextcloud 공식 웹사이트: https://nextcloud.com/

- Nmap 공식 문서: https://nmap.org/

- CloudComputing-Insider: https://www.cloudcomputing-insider.de/

- 프랑스 상원 Microsoft France 증언(프랑스어): https://example.com/microsoft-france-transcript

- Python xml.etree.ElementTree 문서: https://docs.python.org/3/library/xml.etree.elementtree.html

- smtplib 모듈 문서: https://docs.python.org/3/library/smtplib.html

- EU 디지털 주권 보고서: https://ec.europa.eu/digital-single-market/en/news/digital-sovereignty

About the Author

Jos Poortvliet는 클라우드 솔루션, 사이버보안, 디지털 주권 분야 전문가이자 기술 전도사이다. 오픈소스·IT 커뮤니티에서 활발히 활동하며, 투명성과 모범 사례를 전파하고 있다.

Final Thoughts

‘주권 클라우드’ 마케팅은 데이터 프라이버시·감시에 대한 불안을 잠재우려 했으나, 현실은 복잡한 법적·기술적 제약으로 인해 그 약속이 무너졌다. IT 전문가, 보안 담당자, 정책 입안자 모두 본 사례에서 교훈을 얻어야 하며, 강력한 기술적 방어와 지속적 감시를 통해 진정한 디지털 주권을 확보해야 한다.

사이버 보안 경력을 다음 단계로 끌어올리세요

이 콘텐츠가 유용하다고 생각하셨다면, 저희의 포괄적인 47주 엘리트 교육 프로그램으로 무엇을 달성할 수 있을지 상상해 보세요. Unit 8200 기술로 경력을 변화시킨 1,200명 이상의 학생들과 함께하세요.